ZUSAMMENFASSUNG: VPNs verwenden Verschlüsselungscodes und -protokolle, um Ihren Internetverkehr in einen unlesbaren Code umzuwandeln und Ihre Surfaktivitäten vor der Überwachung durch Dritte zu schützen. Ein sicheres VPN sollte keine schwächere Verschlüsselung als die AES-256- oder ChaCha20-Chiffre verwenden, um Ihre Daten zu verschlüsseln.

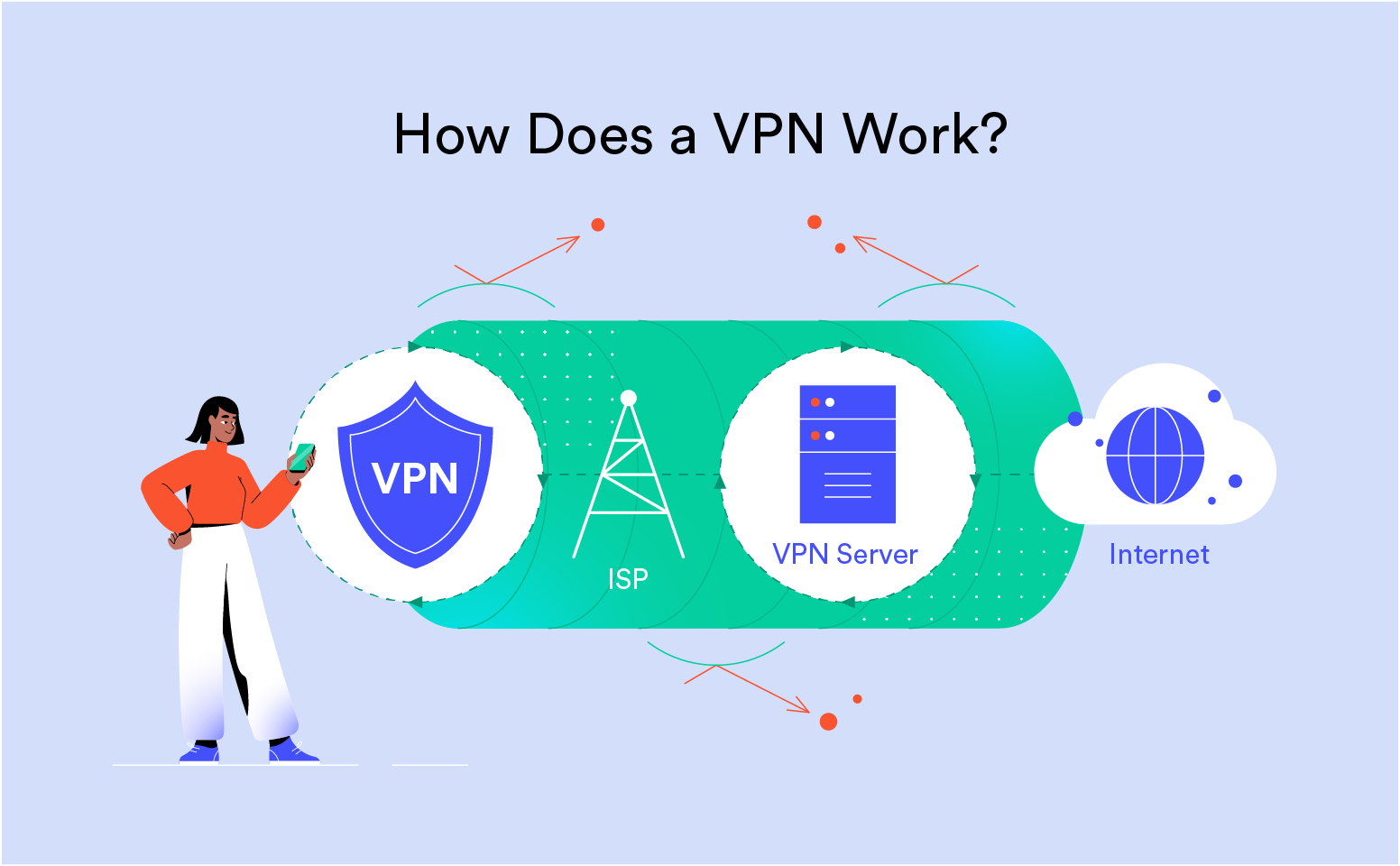

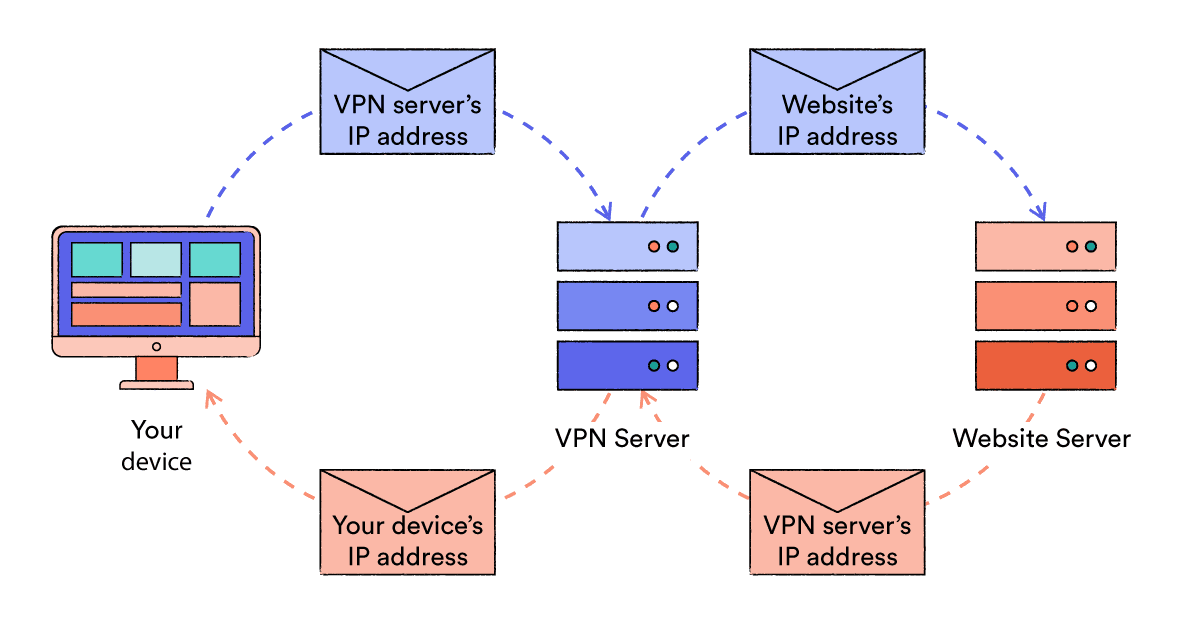

Ein VPN-Tunnel ist einfach ein sicherer Kanal, der zwischen Ihrem Gerät und dem VPN-Server aufgebaut wird und eine sichere, private Route durch das öffentliche Internet schafft.

Er wird als Tunnel bezeichnet, weil Ihr ursprünglicher Datenverkehr verschlüsselt und von einer Schicht unverschlüsselten Datenverkehrs umhüllt ist.

Stellen Sie sich das so vor, als würden Sie einen versiegelten Umschlag in einen anderen Umschlag mit einer anderen Adresse stecken, der Ihre ursprüngliche Nachricht verbirgt und sie für jeden, der sie abfangen könnte, unlesbar macht.

Dieser Prozess, der als Verkapselung bezeichnet wird, wird von Tunneling-Protokollen durchgeführt.

VPN-Verschlüsselungs-Chiffren

Bei der Verschlüsselung werden die Klartextdaten in einen geheimen Code umgewandelt, so dass sie für jeden, der nicht über den notwendigen Schlüssel zur Entschlüsselung verfügt, unlesbar sind.

VPNs verwenden Verschlüsselung, um Ihre Surfaktivitäten zwischen Ihrem Gerät und dem VPN-Server zu verbergen und Sie vor verschiedenen Formen der Überwachung zu schützen.

VPNs verwenden Verschlüsselungs-Chiffren, um Ihre Online-Aktivitäten in einen unlesbaren Code umzuwandeln. Eine Chiffre ist ein mathematischer Algorithmus (d.h. eine Reihe von Regeln), der Daten verschlüsselt und entschlüsselt, oft in Verbindung mit einer bestimmten Schlüssellänge.

Der Schlüssel ist eine Zeichenfolge, mit der die verschlüsselten Daten verändert werden können. Nur jemand, der im Besitz des gleichen Schlüssels ist, kann die Daten entschlüsseln.

Größere Schlüssellängen bieten im Allgemeinen mehr Sicherheit. Zum Beispiel gilt AES-256 als sicherer als AES-128.

Einige VPN-Protokolle verwenden statische Schlüssel, die für eine langfristige Nutzung ausgelegt sind, während andere ephemere Schlüssel verwenden, die nach einer einzigen Sitzung oder Transaktion ablaufen.

So funktionieren Verschlüsselungscodes:

- Die Chiffre verwendet einen Schlüssel, um die Daten zu verschlüsseln, bevor sie gesendet werden.

- Der gleiche oder ein verwandter Schlüssel wird verwendet, um die Daten auf der Empfängerseite zu entschlüsseln.

- Nur wer den richtigen Schlüssel hat, kann die Informationen entschlüsseln und lesen.

Die von einem VPN verwendete Chiffre hängt oft davon ab, inwieweit die Entwickler der Sicherheit Vorrang vor der Leistung eingeräumt haben, da stärkere Chiffren in der Regel mehr Rechenleistung erfordern.

Im Laufe der Zeit kommen auch neuere Chiffren auf und werden von höherwertigen Diensten übernommen.

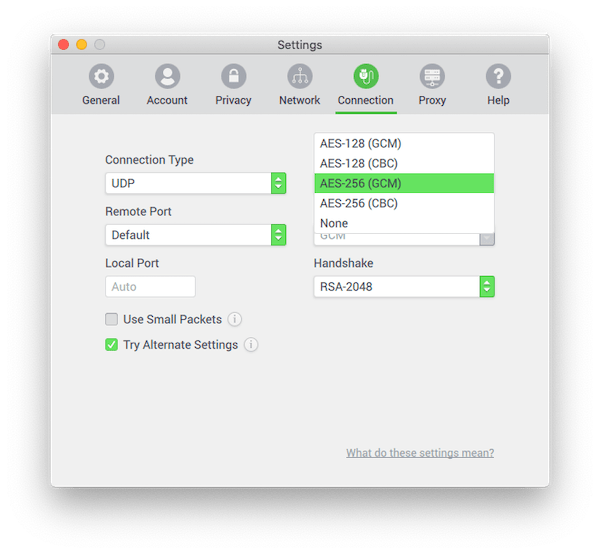

Die am häufigsten in VPN-Diensten verwendeten Chiffren sind:

- Advanced Encryption Standard (AES)

- Goldstandard für die Online-Verschlüsselung

- Erhältlich in 128-Bit und 256-Bit Schlüssellängen

- AES-256 für stärkeren Schutz bevorzugt

- Gilt als quantenresistent

- Blowfish

- Entwickelt 1993, weitgehend ersetzt durch AES-256

- 128 Bit Schlüssellänge (32 bis 448 Bit möglich)

- Hat bekannte Schwächen

- Wird als Ausweichlösung für AES-256 verwendet

- ChaCha20

- Neuere Chiffre, die an Popularität gewinnt

- 256-Bit Schlüssellänge

- Vergleichbare Sicherheit zu AES-256

- Schnellere Leistung, insbesondere auf mobilen Geräten

- Camellia

- Entwickelt im Jahr 2000

- Sicherheit und Geschwindigkeit vergleichbar mit AES

- Nicht vom NIST zertifiziert

- Beschränkte Verfügbarkeit in VPN-Diensten

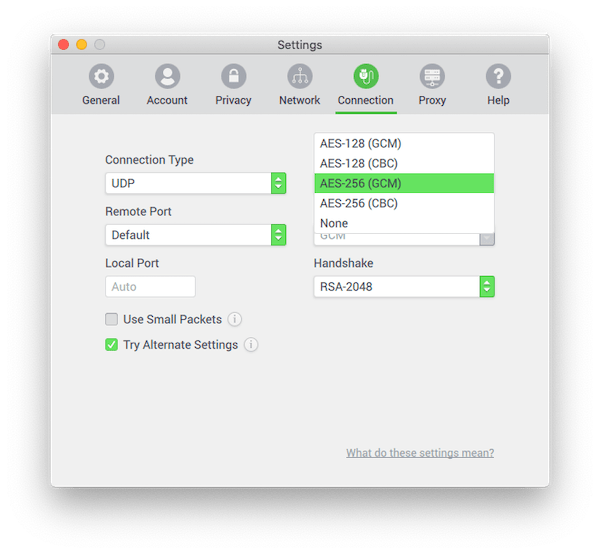

Verschlüsselungsmodi bestimmen, wie Chiffren wie AES Daten verschlüsseln. Sie sind entscheidend für die VPN-Sicherheit, da sie sich sowohl auf die Privatsphäre als auch auf die Leistung auswirken. Hier sind die gängigsten Modi, die in VPNs verwendet werden:

- CBC (Cipher Block Chaining)

- Traditioneller Modus

- Erzeugt eine Kette von abhängigen Blöcken

- Kann langsamer sein als neuere Modi

- Erfordert zusätzliche Sicherheitsmaßnahmen

- GCM (Galois/Counter Modus)

- Bietet Verschlüsselung und Authentifizierung

- Schneller als CBC

- Gilt als sehr sicher

- Weiterhin in modernen VPNs verwendet

- CTR (Zähler)

- Wandelt Blockchiffre in Streamchiffre

- Schnell und erlaubt parallele Verarbeitung

- Bietet keine reine Authentifizierung

- Wird von ChaCha20 verwendet

- OCB (Offset Codebook Mode)

- Bietet authentifizierte Verschlüsselung in einem einzigen Durchgang

- Sehr effizient

- Beschränkte Nutzung aufgrund von Patentbedenken

Andere Modi werden in VPNs am besten vermieden. Insbesondere ECB (Electronic Codebook) ist zu einfach, um sicher zu sein, während CFB (Cipher Feedback) und OFB aufgrund ihrer Komplexität anfällig für Fehlkonfigurationen sind und als veraltet gelten. Jeder Modus ohne Integritätsprüfung sollte ebenfalls vermieden werden, es sei denn, er wird mit einem separaten Authentifizierungsmechanismus kombiniert.

Die meisten Spitzen-VPNs verwenden heute den GCM-Modus mit AES oder die Kombination ChaCha20-Poly1305, da diese ein gutes Gleichgewicht zwischen Sicherheit und Leistung bieten. Bei der Überprüfung von VPNs achten wir auf diese modernen, authentifizierten Verschlüsselungsmodi.

VPN-Protokolle

VPN-Protokolle sind die Regeln und Prozesse, die zum Aufbau sicherer Verbindungen zwischen Ihrem Gerät und dem VPN-Server verwendet werden.

Sie bestimmen, wie der VPN-Tunnel gebildet und verwaltet wird, während die Verschlüsselungscodes die Daten innerhalb des Tunnels schützen.

Jedes Protokoll bietet ein einzigartiges Gleichgewicht aus Geschwindigkeit, Sicherheit und Kompatibilität. Die meisten VPN-Dienste verwenden standardmäßig ein bestimmtes Protokoll, aber Sie können es in den App-Einstellungen ändern.

Gängige VPN-Protokolle:

- OpenVPN: Open-Source, hochgradig sicher, weitgehend kompatibel und in hohem Maße konfigurierbar.

- WireGuard: Sehr schnell und effizient. Relativ neu, wird aber schnell angenommen.

- IKEv2/IPsec: Gut für Mobilgeräte dank schneller Wiederverbindung, aber Closed-Source und potentiell gefährdet.

- SoftEther: Schnell, sicher, umgeht die Zensur, wird aber nicht gut unterstützt.

- L2TP/IPsec: Langsamer, ebenfalls potenziell gefährdet.

- SSTP: Gut bei Firewalls, aber Closed-Source und potenziell angreifbar.

- PPTP: Veraltet und unsicher, zu vermeiden.

Einen detaillierten Vergleich der VPN-Protokolle finden Sie in unserem VPN-Protokolle Leitfaden.

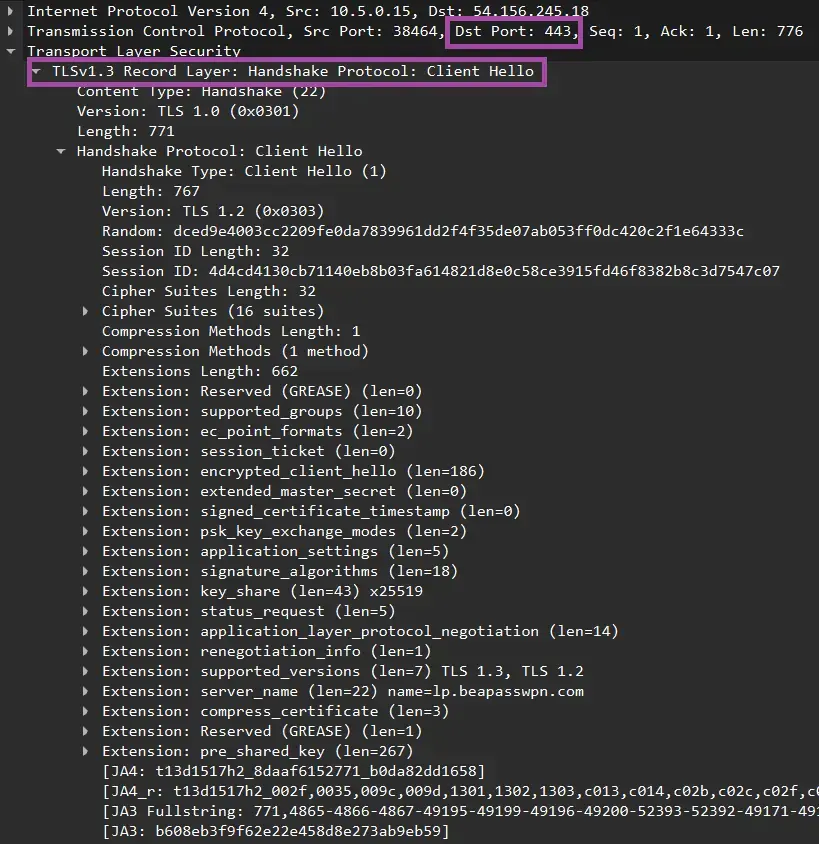

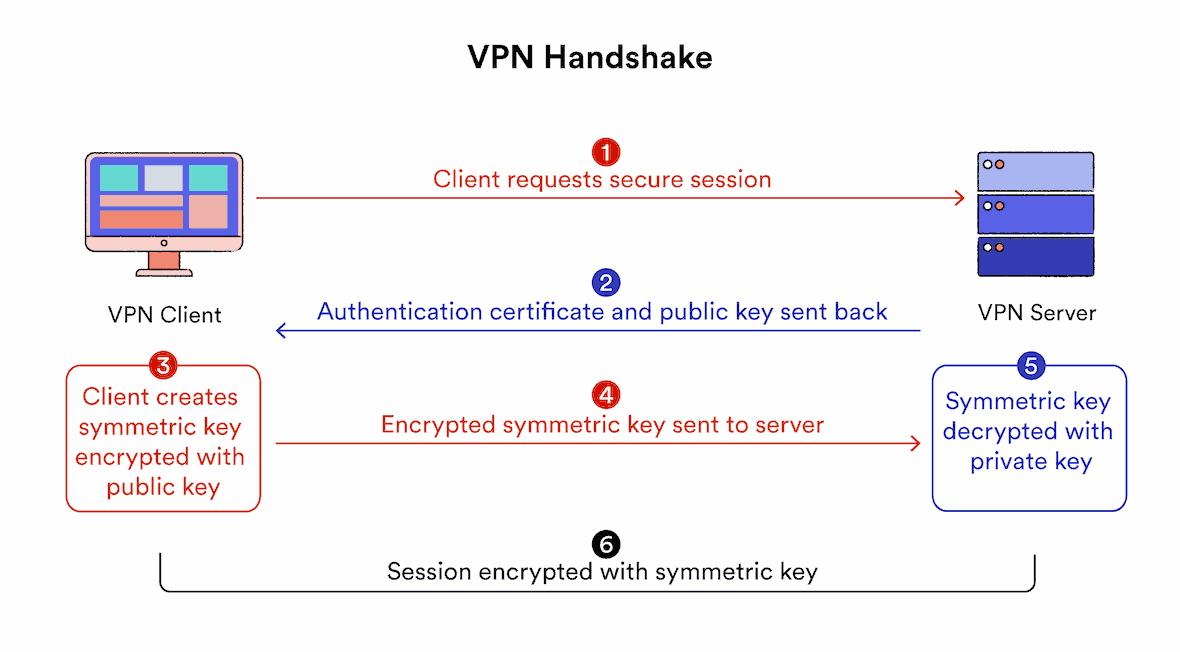

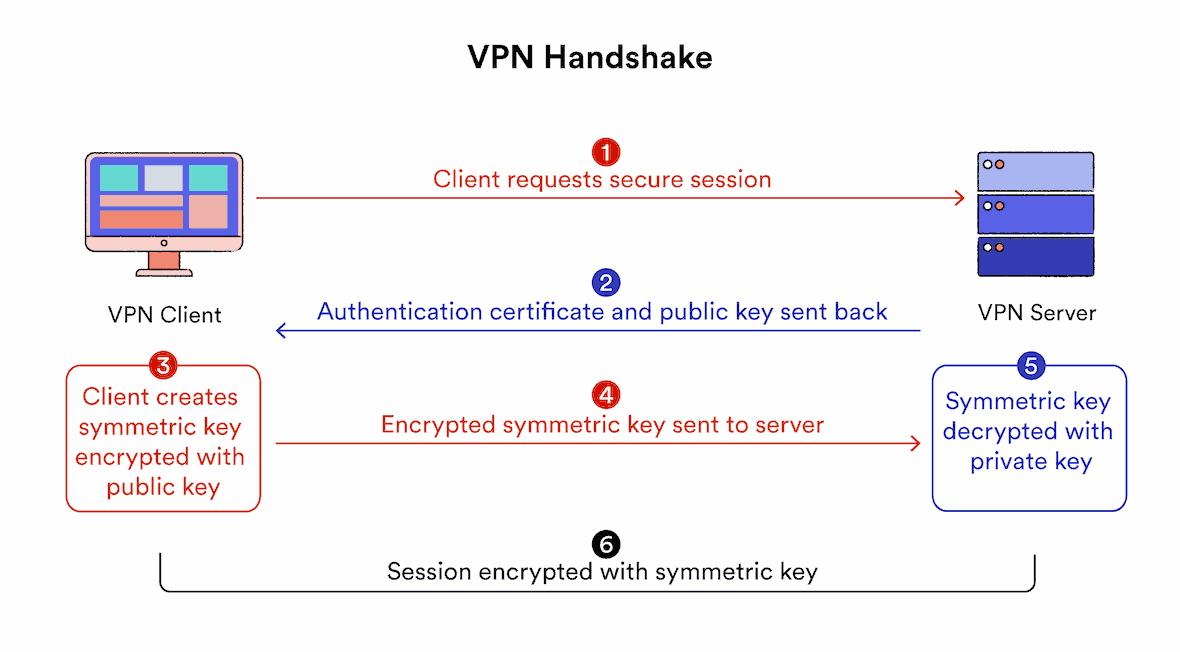

VPN-Handshakes

VPN-Handshakes sind entscheidend für die Initiierung sicherer Verbindungen. Dieser Prozess umfasst:

- Authentifizierung: Überprüfung der Identität von VPN-Client und -Server.

- Schlüsselaustausch: Sicherer Austausch von Verschlüsselungsschlüsseln für die Sitzung.

- Parameteraushandlung: Einigung auf Kommunikationsregeln und Cipher Suites.

Während eines VPN-Handshake tauschen Ihr Gerät und der VPN-Server Informationen aus, um einen sicheren Kanal aufzubauen. Dieser Austausch führt zu einem gemeinsamen geheimen Schlüssel, der für die Ver- und Entschlüsselung von Daten während der gesamten VPN-Sitzung verwendet wird.

VPN-Handshakes verwenden normalerweise den RSA (Rivest-Shamir-Adleman)-Algorithmus. RSA ist seit zwei Jahrzehnten die Grundlage für die Sicherheit des Internets. Die Schlüssellänge ist jedoch entscheidend.

Für eine angemessene Sicherheit sollten Sie VPN-Dienste verwenden, die RSA-2048 oder RSA-4096 implementieren. RSA-1024 wird aufgrund der Fortschritte bei der Rechenleistung nicht mehr als sicher angesehen.

Der Handshake-Prozess ist zwar im Großen und Ganzen sicher, generiert aber einen „Hauptschlüssel“, der bei einer Kompromittierung potenziell alle Sitzungen auf diesem Server entschlüsseln könnte.

In einem solchen Szenario könnte sich ein Angreifer in den VPN-Server einhacken und Zugriff auf alle Daten erhalten, die durch den VPN-Tunnel fließen.

Um dieses Risiko zu minimieren, empfehlen wir die Verwendung von VPN-Diensten mit Perfect Forward Secrecy.

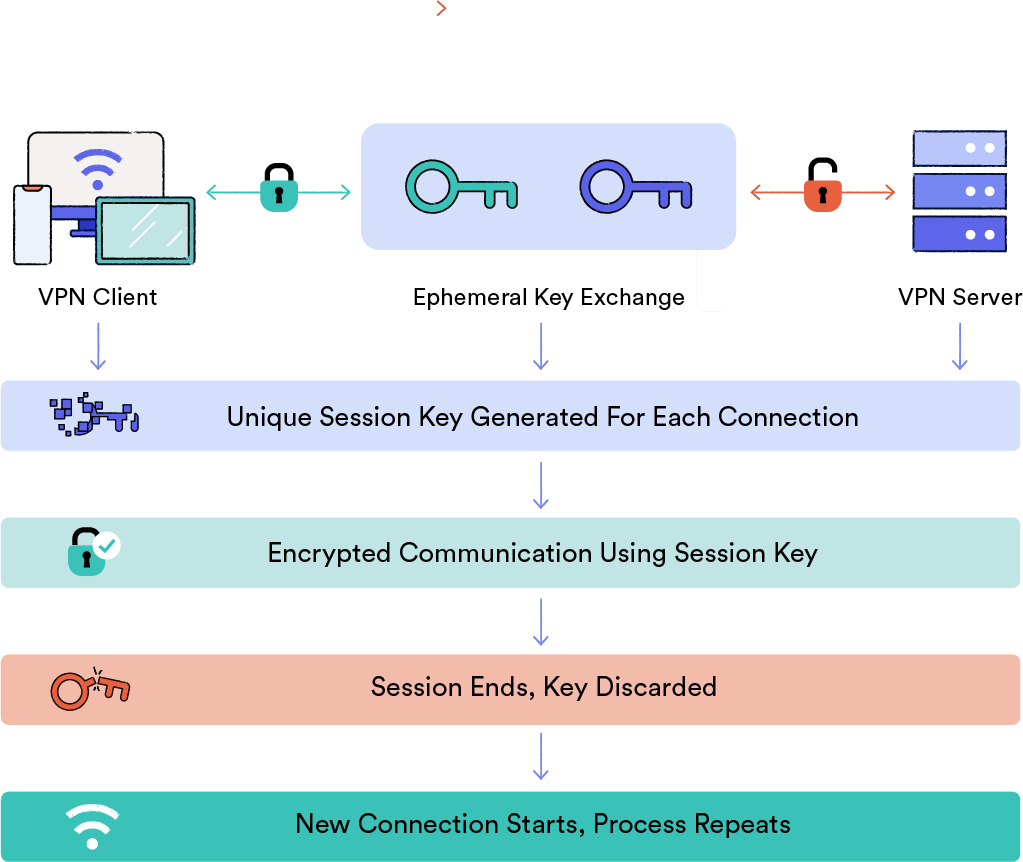

Perfect Forward Secrecy

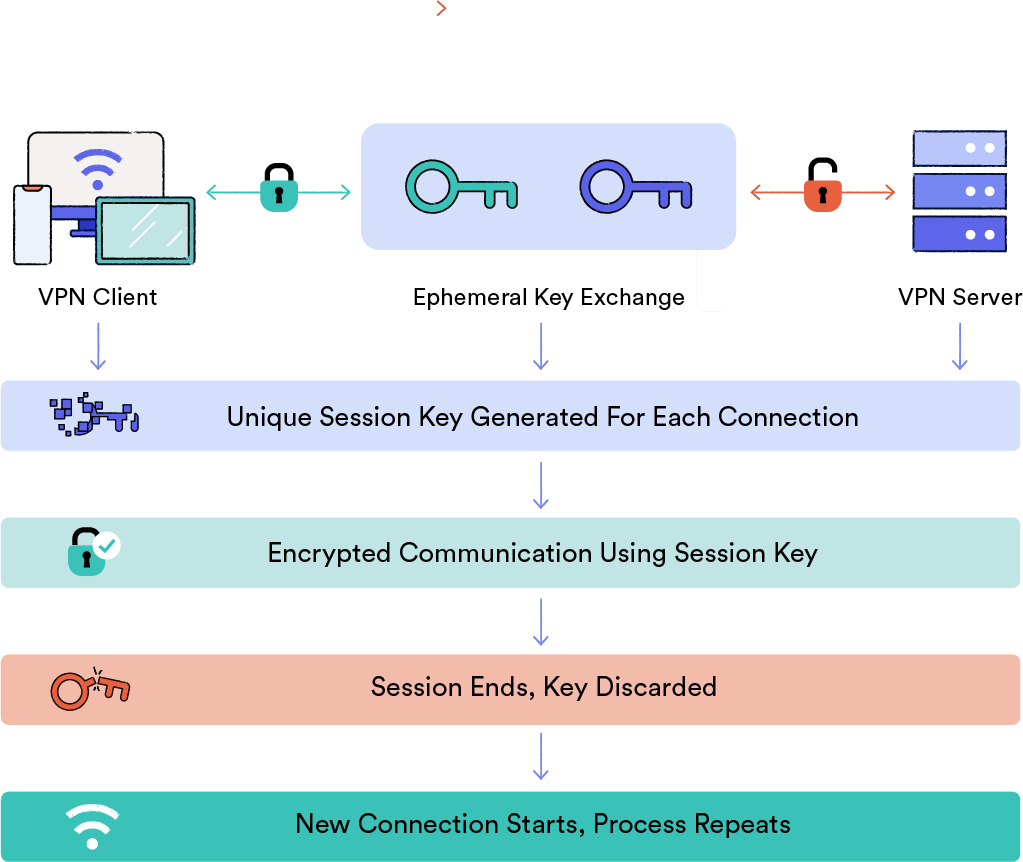

Diagramm zur Erläuterung der Funktionsweise von Perfect Forward Secrecy.

Perfect Forward Secrecy (PFS) ist ein wichtiges Sicherheitsmerkmal in modernen VPN-Protokollen. Sie verwendet Diffie-Hellman (DH) oder Elliptic Curve Diffie-Hellman (ECDH) Algorithmen, um eindeutige temporäre Sitzungsschlüssel zu erzeugen.

Perfect Forward Secrecy stellt sicher, dass die Verschlüsselungsschlüssel niemals über die Verbindung ausgetauscht werden.

Die wichtigsten Vorteile von PFS sind:

- Unabhängige Schlüsselgenerierung: Sowohl der VPN-Server als auch der Client leiten unabhängig voneinander denselben Verschlüsselungsschlüssel ab, ohne ihn auszutauschen.

- Sitzungsisolierung: Jede Verbindung verwendet einen eindeutigen Schlüssel, wodurch der potenzielle Schaden einer einzelnen kompromittierten Sitzung begrenzt wird.

- Zeitlich begrenzte Sicherheit: Die Schlüssel sind temporär und werden nach der Verwendung verworfen, so dass eine zukünftige Entschlüsselung der erfassten Daten verhindert wird.

RSA ist zwar für die Authentifizierung wichtig, kann aber allein kein PFS bieten. Die Implementierung von PFS erfordert die Aufnahme von DH oder ECDH in die Cipher Suite. ECDH bietet robuste Sicherheit für Handshakes, während DH aufgrund möglicher Schwachstellen nur in Verbindung mit anderen Maßnahmen verwendet werden sollte.

OpenVPN und WireGuard, unsere empfohlenen VPN-Protokolle, unterstützen beide Perfect Forward Secrecy.

Hash-Authentifizierung

Sichere Hash-Algorithmen (SHA) spielen eine wichtige Rolle bei der VPN-Sicherheit:

- Überprüfung der Datenintegrität während der Übertragung

- Authentifizierung von Client-Server-Verbindungen

- Verhindern von unautorisierter Datenmanipulation

SHAs verwenden eine Hash-Funktion, um Quelldaten in eine Zeichenkette fester Länge umzuwandeln, die als „Hash-Wert“ bezeichnet wird. Dies ist ein einseitiger Prozess und kann nicht rückgängig gemacht werden. Wenn Sie auch nur ein Zeichen in der Eingabe ändern, wird die Ausgabe drastisch verändert.

So funktioniert es auch bei der VPN-Kommunikation:

- Der Absender wendet eine vereinbarte Hash-Funktion auf die Daten an.

- Der Empfänger generiert aus den empfangenen Daten einen Hash mit der gleichen Funktion.

- Stimmt der generierte Hash mit dem übertragenen Hash überein, ist die Integrität der Daten bestätigt.

- Nicht übereinstimmende Hashes deuten auf mögliche Manipulationen hin, und die Daten werden verworfen.

Die SHA-Hash-Authentifizierung verhindert Man-in-the-Middle-Angriffe, indem sie Zertifikatsmanipulationen aufdeckt, was Hacker daran hindert, sich als legitime VPN-Server auszugeben.

Für maximale Sicherheit empfehlen wir VPN-Dienste, die SHA-2 oder höher verwenden. SHA-1 hat bekannte Schwachstellen, die die Sicherheit gefährden können.