O navegador Tor é seguro? (Vulnerabilidades de segurança e privacidade)

É seguro baixar e usar o Tor caso você seja um usuário avançado e precise acessar a rede. No entanto, ele não oferece proteção completa.

Há vulnerabilidades significativas que podem colocar a sua segurança e privacidade em risco, e, para a maioria das pessoas, as vantagens do navegador muitas vezes não compensam os riscos.

Se for um usuário casual, recomendamos usar um navegador privado e seguro com uma VPN de qualidade.

Na tabela abaixo, resumimos os pontos fortes e fracos do navegador Tor no quesito segurança:

| Prós | Contras |

|---|---|

| Três camadas de criptografia protegem sua atividade de rastreamento e monitoramento do seu provedor de internet | Tráfego no nó de saída fica exposto a monitoramento e ataques man-in-the-middle |

| Os sites visitados não podem ver o seu endereço IP público ou localização | Vazamentos de dados podem revelar facilmente informações identificadoras |

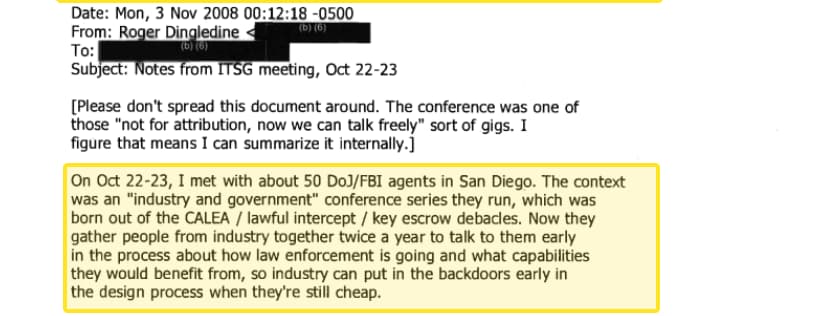

| O Tor é descentralizado, por isso, os usuários não precisam confiar em uma VPN privada | Há indícios de que a anonimização de usuários Tor foi revertida |

| Permite acesso à dark web | O Tor é menos seguro em dispositivos iOS |

| Software de código aberto | Visitar sites HTTP tornará você mais vulnerável ao monitoramento, já que esses sites não criptografam seu tráfego |

| Domínios .onion podem conter malware | |

| Seu endereço IP fica exposto no nó de entrada | |

| O JavaScript pode expor sua identidade no Tor |

Confira abaixo uma lista mais detalhada de problemas e questões de segurança do Tor Browser:

O Tor oferece anonimato, mas não privacidade

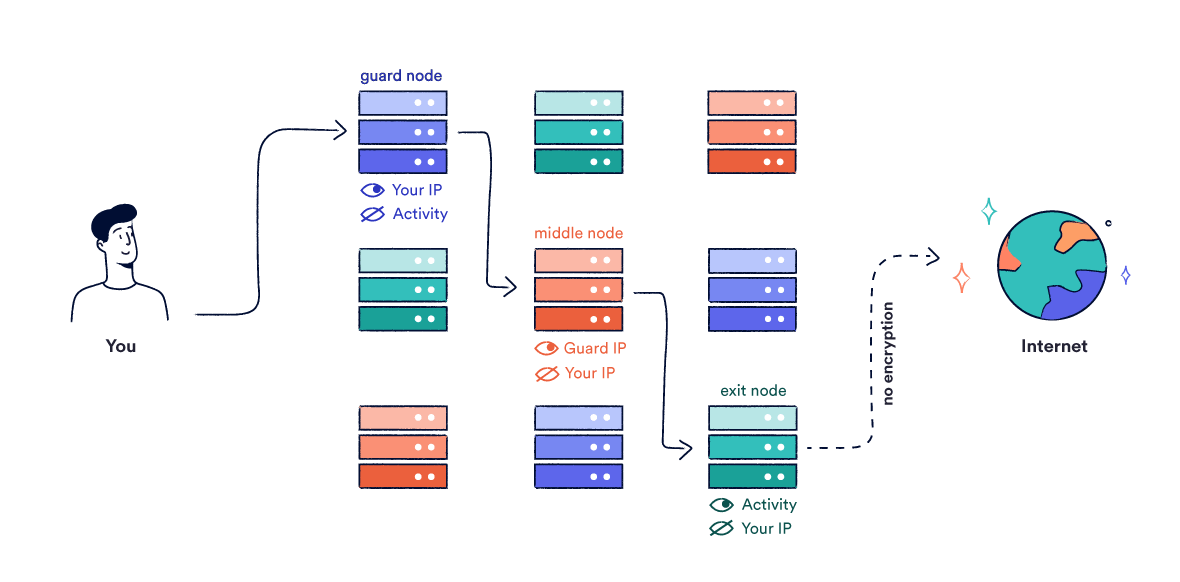

O Tor foi projetado para fornecer um anonimato total. Um único nó não pode ter acesso ao tráfego e ao endereço IP ao mesmo tempo. Sua identidade e atividade na rede Onion nunca são reveladas conjuntamente.

Ainda que o Tor seja anônimo, ele não oferece privacidade. O seu endereço IP pessoal fica exposto no nó de entrada e o seu tráfego no nó de saída. Em teoria, o administrador do nó de saída pode monitorar sua atividade, mas não saberá a quem ela pertence.

No geral, o Tor oferece mais proteções de privacidade do que um navegador web comum, como o Google Chrome, e inclui um DNS sobre HTTPS. A sua localização está ocultada e o seu provedor de internet não pode rastrear o seu tráfego como de costume, mas ainda verá que você está usando a rede Tor. Isso pode levar alguns provedores a sinalizarem você para monitoramento.

Apesar dessas proteções, alguns grupos ainda conseguem ver parte da atividade de navegação. Vulnerabilidades como vazamentos de dados ou comprometimento de nós de saída podem reverter a anonimização de alguns usuários.

O Tor pode vazar endereço IP e de DNS

Caso não se preocupe com sua privacidade ou anonimato, pode usar o Tor de forma segura, como um navegado web comum. Entretanto, você com certeza irá enfrentar vazamentos de dados que podem revelar sua verdadeira identidade.

Caso queira se prevenir contra vazamentos de IP e DNS no Tor, evite:

- Usar extensões de navegador

- Baixar e abrir arquivos

- Baixar arquivos torrent

- Habilitar o JavaScript

Todas essas atividades podem levar o seu tráfego para fora do Tor Browser ou armazenar informações que podem reverter sua anonimização você até mesmo dentro do navegador.

Outro erro comum é acessar sites HTTP. Não revela o seu endereço IP diretamente, mas torna você muito mais vulnerável ao monitoramento, já que não conta com o nível de criptografia adicional do HTTPS.

Nós de saída maliciosos

Qualquer pessoa pode administrar um nó de saída. Conhecidamente, são usados por criminosos para rastreamento e até mesmo para executar ataques man-in-the-middle. Quando um nó de saída é usado de forma abusiva, é chamado de nó de saída malicioso.

Ainda que seu tráfego seja criptografado a maior parte do tempo enquanto passa pela rede Onion, ele fica exposto ao passar pelo nó de saída. Isso significa que o administrador do servidor final pode visualizar sua atividade, assim como os provedores de internet podem quando você não usa o Tor ou uma VPN.

Seu tráfego é descriptografado ao sair da rede Tor.

Isso não prejudica necessariamente o seu anonimato, já que o nó de saída não tem acesso ao seu endereço IP real. No entanto, caso entre em uma conta de e-mail ou Facebook associado a sua identidade real, isso fica visível e pode expor sua identidade.

Em 2020, estimava-se que mais de 23% dos nós do Tor eram maliciosos. Isso equivale a cerca de um a cada quatro nós de saída.

Malware pode infectar o seu dispositivo

O Tor é usado para acessar domínios da dark web que são ocultados de navegadores comuns. Consequentemente, usuários do Tor ficam mais vulneráveis a malware e vírus caso o navegador não seja usado com cuidado.

A dark web está repleta de agentes maliciosos. Vários sites dessa rede contêm scripts maliciosos ou malware que pode infectar o seu computado caso você clique em um site inseguro.

Uma das formas que isso pode ocorrer é por meio de encaminhamento de porta. Portas abertas podem ser perigosas enquanto usa o Tor, já que agentes invasores podem hackear o seu dispositivo com esse método.

Quando um usuário clica em um site malicioso, o dispositivo dele passa por uma varredura em busca de portas abertas. Uma mensagem é enviada a cada porta, permitindo que o hacker identifique quais portas estão abertas e podem ser explorados.

Portas vulneráveis podem ser usadas para espalhar malware e obter acesso não autorizado a dados pessoais e financeiros, que podem levar suas contas a serem hackeadas.

O Tor é menos seguro em alguns dispositivos móveis

O navegador Tor está disponível como um aplicativo para dispositivos Android. Caso utilize seu aplicativo com cuidado, usar o Tor no Android não oferece mais perigo do que usá-lo no desktop. A versão alfa é fácil de baixar e usar, mas contém os mesmos riscos que o navegador no desktop.

Não há um aplicativo Tor oficial para o iOS, mas você pode acessar a rede Tor no iOS com o aplicativo Onion Browser caso não tenha outra alternativa. É um aplicativo de código aberto criado por Mike Tigas, um desenvolvedor líder do Tor Browser.

Você encontra o Onion Browser na App Store em dispositivos iOS.

Mesmo com precauções, usar o Tor em um iPhone ou dispositivo iOS é menos seguro do que usá-lo em outros dispositivos. Não dá para desabilitar completamente o JavaScript nesse aplicativo. Isso prejudica sua privacidade, já que o JavaScript pode compartilhar seus dados pessoais e armazenar cookies no navegador.

Caso precise usar o Tor em um dispositivo móvel, recomendamos o Android.

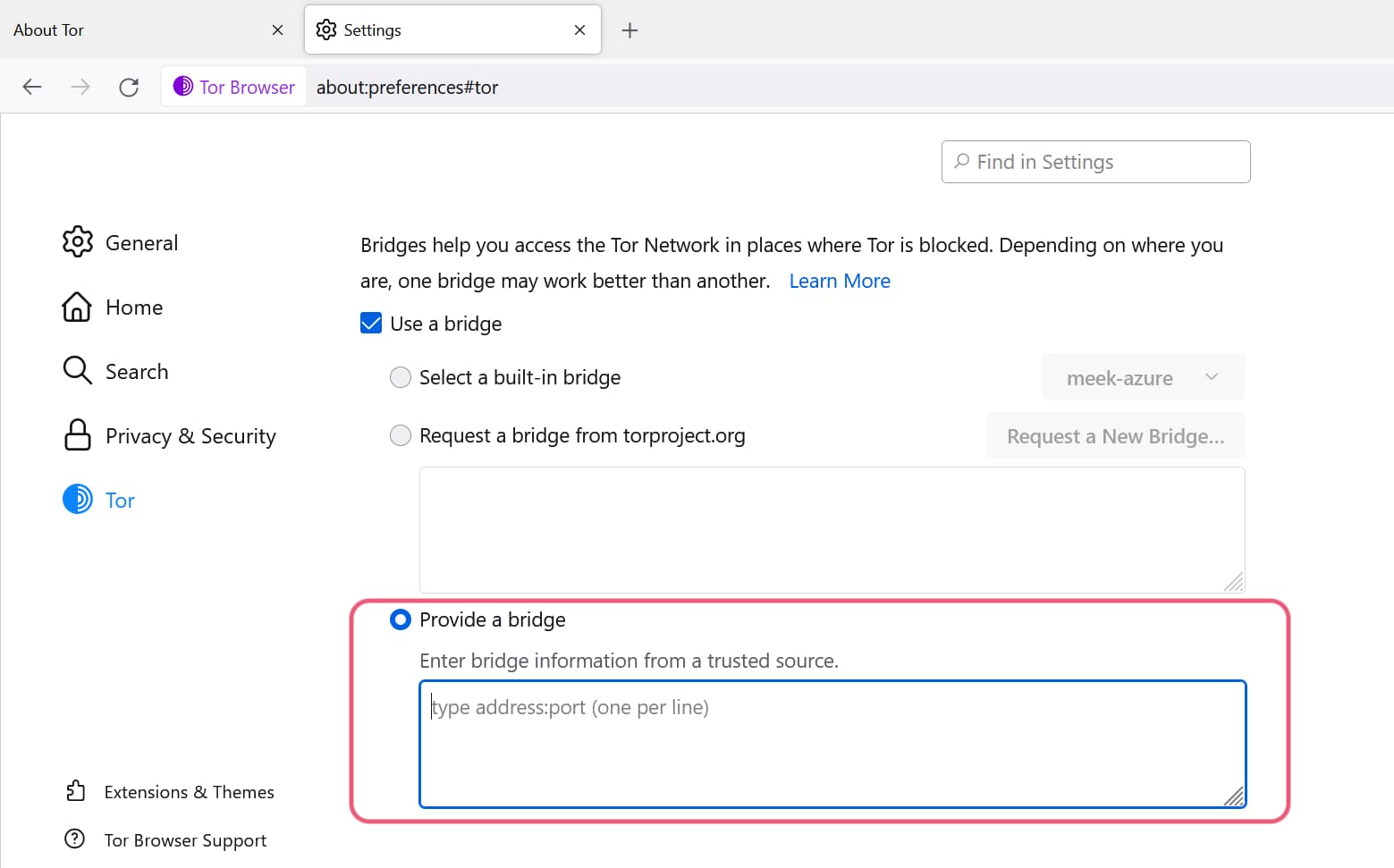

Usando o Tor sem uma VPN

Como o Tor é associado à dark web, as autoridades governamentais se esforçam para impedir que atividades criminosas ocorram na rede Tor. Por isso, se usar o Tor com frequência, pode acabar virando alvo de monitoramento do governo.

Caso não se conecte a uma VPN, o seu provedor de internet poderá ver ao que está se conectando à rede Tor. Isso aumenta a probabilidade de autoridades monitorarem o seu tráfego e tentarem reverter sua anonimização.

Sem uma VPN, o nó de entrada do Tor ainda tem acesso ao seu endereço IP público. Isso pode revelar dados pessoais seus, como sua localização e provedor de internet.

No entanto, mesmo com uma conexão VPN, você ainda enfrenta os mesmo riscos e vulnerabilidades da rede Tor. A diferença é que uma VPN oferece uma camada adicional de proteção.

Vulnerabilidades no Windows

O Windows não foi projetado com vistas ao anonimato. Ainda que tome cuidado e acesse apenas a internet no navegador Tor, o sistema operacional envia as informações de volta para a Microsoft, por padrão. Isso pode acabar revelando a sua identidade.

Em 2013, uma vulnerabilidade de dia zero no Firefox e no navegador Tor foi usada para explorar vulnerabilidades do JavaScript para agregar informações pessoalmente identificáveis (PII na sigla em inglês) de usuários em dispositivos Windows.

Uma alternativa considerada mais segura e mais confiável é usar o Tor no Linux quando possível.

Tails e Whonix são duas variantes Linux populares, projetadas para uso do Tor.

No entanto, você pode executar o serviço com segurança praticamente em qualquer versão do sistema operacional Linux, e pode aumentar sua proteção ainda mais com uma das melhores VPNs para Linux.