Somos editorialmente independiente pero puede que ganemos comisiones si compras una VPN desde nuestros link.

¿Es seguro de usar el navegador Tor?

Nuestro veredicto

Si se maneja con precaución, el uso del navegador Tor es seguro y legal en dispositivos de Windows, macOS, y Android en la mayoría de países. Tor proporciona mayor anonimato que el navegador medio porque filtra tu tráfico web con tres capas de cifrado. Sin embargo, Tor no es completamente seguro. Su uso puede suponer un riesgo de fuga de datos, espionaje y ataques de intermediarios a través de nodos de salida maliciosos.

Tor es un sistema gratuito gestionado por voluntarios que ha sido diseñado para ocultar tu identidad, ubicación y actividad online frente seguimientos o vigilancia.

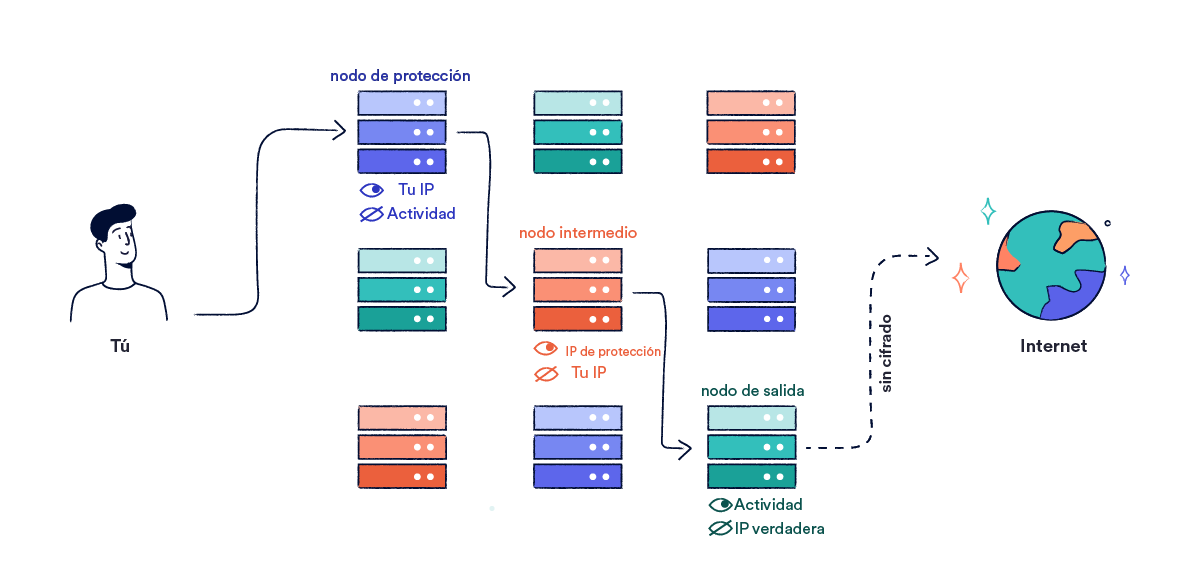

El acceso más habitual a Tor es a través del navegador de Tor: una aplicación gratuita, de código abierto, que se basa en Mozilla Firefox. El navegador de Tor funciona dirigiendo tu tráfico a través de tres nodos aleatorios; el nodo guardián, el nodo intermedio y el nodo de salida.

Se añade una capa de cifrado para cada nodo por el que pasa tu tráfico, hasta el último nodo. En el punto del nodo de salida, tu tráfico está completamente descifrado y se envía a su destino.

A pesar de centrarse en el anonimato, el uso de Tor implica ciertos riesgos para tu seguridad online. En esta guía, te explicaremos los riesgos de seguridad asociados con este navegador y te mostraremos cómo usar Tor de forma segura.

Resumen: ¿Es seguro el navegador Tor?

- Tor canaliza tu tráfico web a través de una red de servidores aleatorios y lo protege con tres capas de cifrado. Este sistema oculta tu dirección de IP a las webs que visitas y evita que tu proveedor de ISP (Internet Service Provider) monitoree tu actividad.

- Si bien tus datos de navegación son anónimos, estos no son privados. El nodo guardián de Tor puede ver tu dirección pública de IP, pero no tu actividad. El nodo de salida de Tor puede ver tu actividad, pero no tu dirección de IP.

- Tu tráfico web queda totalmente descifrado y visible según sale por el nodo de salida, aunque no es rastreable hasta tu identidad. Esto significa que hay riesgo de que te vigilen o de que sufras una inyección de malware a través de un nodo de salida malicioso.

- Existen ciertas evidencias que indican que tanto organismos de seguridad estadounidenses como investigadores académicos han logrado desvelar la identidad de algunos usuarios de Tor.

- Tor puede resultar complicado de utilizar e instalar, lo que implica que es fácil desvelar tu identidad real por una fuga de datos o un comportamiento que revele información personal.

- Si bien el navegador Tor es legal en la mayoría de países, su uso puede despertar la atención de las autoridades gubernamentales dada su capacidad para acceder a sitios .onion ocultos.

¿Pueden desvelar tu identidad en la red Tor?

Las sospechas acerca de que el FBI, la Agencia Nacional de Seguridad (NSA), y otras agencias gubernamentales de Estados Unidos pueden descubrir la identidad de los usuarios de Tor existen desde hace años. Ello ha dado lugar al rumor de que Tor es simplemente una trampa que utilizan las autoridades para vigilar a aquellas personas que buscan el anonimato online.

Cabe recordar que, inicialmente, la red The Onion fue concebida y desarrollada por la marina de los Estados Unidos y que aún está mayormente financiada por el gobierno de los Estados Unidos. Esto no es necesariamente un problema, pero la colaboración continua entre los desarrolladores de Tor y el gobierno de los Estados Unidos, tal y como ha puesto de manifiesto Yasher Levine en su libro Surveillance Valley, es cuanto menos inquietante.

A pesar de que Tor está diseñado para garantizar el total anonimato de sus usuarios, ha habido múltiples casos en los que se ha desvelado la identidad de estos.

En un juicio en 2017, el FBI se negó a desvelar o dar pruebas sobre una vulnerabilidad potencial de Tor que fue aprovechada para identificar a su sospechoso, boicoteando completamente el caso. Esto demuestra que, a pesar de que el FBI tiene capacidad para descubrir la identidad de sus usuarios, estos no pueden dar a conocer sus métodos.

Si una agencia de inteligencia desvelara públicamente una vulnerabilidad, un usuario cualquiera podría boicotear la plataforma. Un hecho que les impediría poder seguir utilizando la plataforma para sus actividades de vigilancia, y sería fácil identificar cualquier tráfico restante como tráfico afiliado al estado.

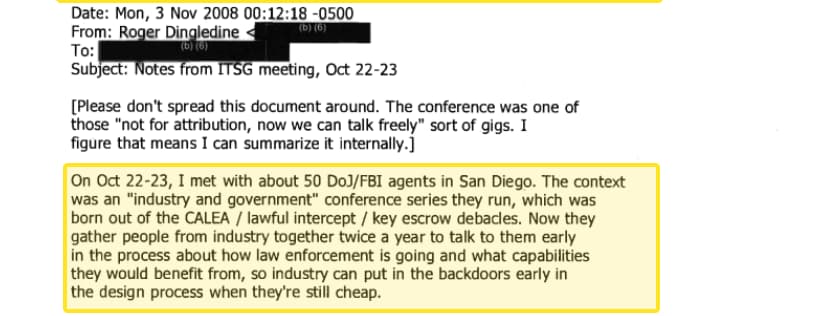

A pesar de ello, parte de la correspondencia por email entre los desarrolladores de Tor y el gobierno de los Estados Unidos se ha hecho pública en los últimos años. Aquí hay un ejemplo donde un cofundador de Tor habla sobre la cooperación con el Departamento de Justicia, incluyendo una referencia a la instalación de «puertas traseras»:

Captura de pantalla de un email enviado por Roger Dingledine, cofundador de Tor.

Puedes leer más mensajes de este caso online, además de otras comunicaciones entre los desarrolladores de Tor y las agencias de inteligencia estadounidenses.

Sacar del anonimato a los usuarios de Tor: Investigación de la Universidad de Columbia

Los investigadores de la Universidad de Columbia también han desarrollado ataques de análisis de tráfico que les permiten sacar del anonimato hasta un 81 % de usuarios de Tor analizando la información de su router.

NetFlow es una tecnología diseñada para recopilar información de tráfico IP y monitorear el flujo de la red. Está integrada en los protocolos de routing Cisco, lo cual permite obtener el tráfico según entra y sale de una interfaz.

Los infiltrados pueden utilizar esta información para dirigir ataques de análisis de tráfico registrando patrones de tráfico entre distintos puntos de la red Onion.

Al atacar NetFlow, los infiltrados pueden desvelar la dirección IP original de un usuario y divulgar su identidad real. Esto también confirma las sospechas de que los usuarios de Tor pueden ser identificados y sacados del anonimato.

Las ventajas de usar Tor en términos de seguridad

Tal y como se ha visto anteriormente, Tor no puede garantizar tu anonimato. Sin embargo, el navegador Tor sigue teniendo sus ventajas. Si se utiliza adecuadamente, puede proporcionar una capa adicional de privacidad y seguridad para tu actividad online. También te proporciona acceso a la dark web y a los sitios .onion, cosa que otros navegadores no hacen.

El navegador de Tor es de código abierto, lo que significa que el código fuente del software es accesible al público y puede ser evaluada por cualquier persona. Esto mejora el rendimiento de la red dado que los errores y riesgos para la privacidad son más fáciles de identificar y corregir por parte de los expertos.

El software de código abierto también es más transparente. Si se sitúan puertas traseras de cifrado en el backend del navegador, supuestamente deberían ser visibles para los analistas. A este respecto, el software de código abierto tiende a ser más seguro.

El software de Tor ha dado a conocer numerosos riesgos de privacidad del mundo online. Los ingenieros han aprovechado estos problemas para mejorar las incidencias de privacidad en Internet.

Aquí hay una lista más detallada de las ventajas de utilizar Tor en términos de seguridad y privacidad:

Tres capas de cifrado y dirección IP aleatoria

En esencia, Tor se utiliza para hacer anónima la actividad online. Al igual que una VPN, lo lleva a cabo cifrando tu tráfico web y cambiando tu dirección de IP.

A diferencia de una VPN, Tor usa un servidor de red aleatorio y descentralizado, lo que significa que tú no controlas la ubicación del servidor al que te conectas. Para entender mejor estas diferencias, lee nuestra guía Tor vs. VPN.

Para un mayor nivel de seguridad, tus datos también son asignados a una serie de servidores entre los que rebotan cada diez minutos. Debido a que cada nodo solo conoce la identidad del servidor contiguo en la cadena, es imposible que alguien pueda hacer el camino inverso de la trayectoria de tus datos a través de la red Onion.

Aunque la dark web se asocia a menudo con la delincuencia, también puede ayudar a aquellos que viven en países con unas leyes de censura estrictas. Tor proporciona acceso a contenido legítimo en la dark web como los foros políticos. Esto brinda un apoyo valioso a aquellos usuarios cuyo derecho a la libertad de expresión se encuentra bajo amenaza.

Esto hace de Tor una herramienta importante para desbloquear páginas web en países con censura o en redes Wi-Fi regularizadas.

Tor es de uso legal en casi todos los países

Tor es de uso legal en casi todos los países del mundo. Sin embargo, hay lugares donde es ilegal, está prohibido o bloqueado por las autoridades que implementan medidas de censura a nivel estatal. Entre estos países se encuentra Bielorrusia, Turquía, Rusia, Irán, y Arabia Saudí. China también bloquea todo el tráfico de Tor para evitar que los usuarios traspasen el Gran Cortafuegos o Great Firewall.

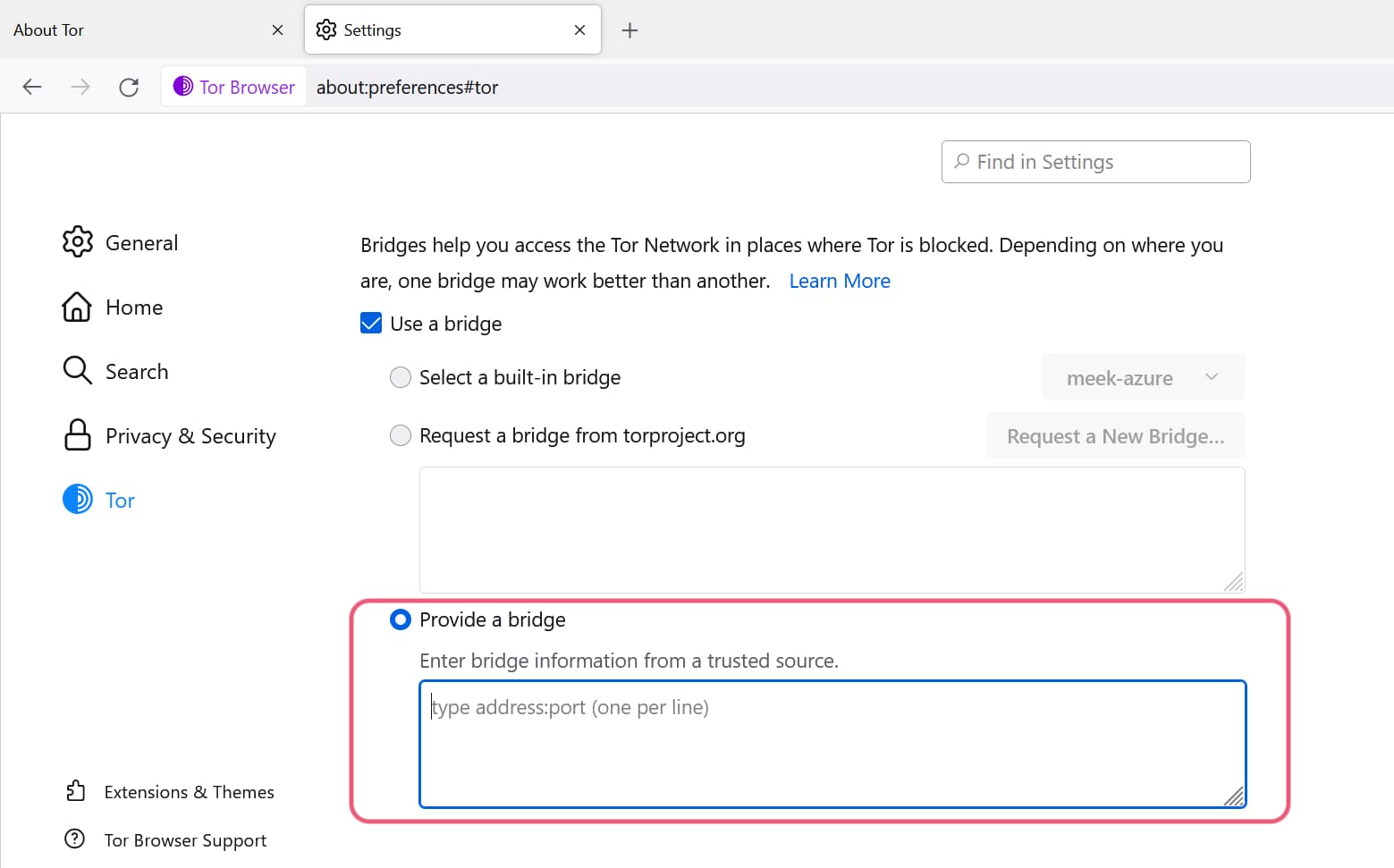

Si resides en uno de los países en los que Tor está bloqueado, puedes utilizar un puente Tor para acceder a la red Onion. Los puentes Tor son nodos de conmutación que no aparecen en las listas públicas del directorio de Tor. Esto hace casi imposible que los gobiernos bloqueen completamente el acceso a Tor, dado que una serie de nodos de conmutación son desconocidos por las autoridades.

Los usuarios pueden conectarse a un puente de Tor desde los ajustes de red de Tor.

Como alternativa, puedes usar a la vez una VPN con Tor. Esto se conoce como Onion over VPN. Al conectarte a un servidor remoto primero, puedes esquivar la censura local y acceder a la red usando la dirección de IP del servidor de VPN.

Red de servidores descentralizada

El software de la VPN redirecciona tus datos a través de un servidor remoto único cuya ubicación eliges tú. Ese servidor es propiedad del servicio VPN, lo que significa que, técnicamente, la empresa tiene acceso tanto a tu dirección de IP como a tu actividad de navegación.

Si una VPN guarda registros sobre tu tráfico web, las autoridades gubernamentales pueden solicitar vía legal que el servicio les facilite dicha información.

En cambio, Tor es una red comunitaria. Opera a través de servidores aleatorios descentralizados ejecutados por voluntarios, lo que significa que los usuarios no tienen que depositar su confianza en una empresa privada, su ISP u otra entidad externa.

El servidor no tiene acceso en ningún momento a quién eres y lo que haces.

Cómo estar seguro en Tor

La mayoría de los riesgos asociados a Tor se pueden resolver cambiando tus hábitos de navegación. Para permanecer anónimo, debes evitar acciones que puedan resultar en una fuga de información o que permitan a un curioso desvelar tu identidad.

Una pequeña dosis de escepticismo te mantendrá alerta. Es conveniente asumir que siempre te está observando alguien.

Para mantener tu seguridad online, no te recomendamos que uses Tor a no ser que sea absolutamente necesario. Si te encuentras en una situación en que la única opción es Tor, toma nota de nuestros consejos para utilizar Tor de forma segura:

Para estar seguro utilizando Tor, deberías:

- Descargar la aplicación de la web oficial de Tor.

- Conectarte a un servicio de VPN fiable como NordVPN.

- Instalar un software anti-malware en tu dispositivo.

- Evitar la verificación en dos pasos de móvil.

- Evitar las cuentas personales como el email y Facebook.

- Acceder solo a las páginas seguras con cifrado HTTPS.

- Borrar las cookies y los datos locales de la página después de cada sesión de navegación.

- No utilizar Google (DuckDuckGo es un buen motor de búsqueda alternativo).

- Evitar conectarte al mismo servidor VPN cuando navegues con y sin Tor.

- Evitar hacer torrenting (ralentiza la red) — especialmente BitTorrent.

- Inhabilitar el JavaScript, ya que puede mostrar tu identidad.

- Mantener actualizado tu sistema operativo.

- Evitar el uso del paquete de navegación de Tor (las vulnerabilidades de Firefox hacen que sea más fácil que quede expuesta tu identidad).

Si utilizas Tor como navegador habitual, lo más probable es que tengas fugas de DNS o IP. Otras aplicaciones como el email y otros navegadores web no se canalizan a través de la red de Tor. Por lo tanto, no es seguro iniciar sesión en cuentas personales como la banca online, el email y los perfiles de redes sociales.

Aquí tienes una explicación más detallada de los pasos a seguir para maximizar tu seguridad online cuando utilizas Tor:

Instala un software anti-malware

El proyecto Tor recomienda a los usuarios que analicen con regularidad la presencia de malware y virus en su dispositivo. A pesar de que la red de Tor es en sí segura, se han localizado vulnerabilidades que hacen posible que un infiltrado propague malware a tu dispositivo a través de un nodo de salida que haya sido manipulado.

En 2014, se robó información confidencial de usuarios de Tor después de que un hacker ruso introdujera un código malicioso en las descargas dentro de la red Onion.

Antes de usar Tor, es importante que instales un software anti-malware en tu dispositivo para identificar y protegerte del malware enviado por nodos de salida maliciosos.

Usa una VPN de confianza

Puedes usar una VPN de confianza con Tor para añadir una capa extra de cifrado a tu tráfico web.

Sin embargo, el orden en el que te conectas con cada herramienta afectará a tu privacidad y al tipo de seguridad que obtienes.

Puedes usar una VPN con Tor de dos formas diferentes:

1. Conéctate a la VPN antes de usar Tor

Esto se conoce como Onion over VPN. Al conectarte al servicio de VPN primero, conseguirás:

- Evitar que tu ISP vea que estás conectado a Tor.

- Evitar que el nodo guardián de Tor vea tu dirección de IP pública.

- Evitar que tu servicio de VPN monitoree tu tráfico en Tor.

- Protegerte contra la pérdida total del anonimato en ataques de corrección del tráfico.

- Proteger tu dispositivo contra el malware a través del cortafuegos de tu VPN.

Aunque tu servicio de VPN no será capaz de ver tu actividad en Tor, sí podrá ver que estás conectado a la red de Tor, además de tu verdadera dirección IP. Los nodos de salida de la red Onion, ya sean maliciosos o no, serán capaces de monitorear tu tráfico web.

2. Conéctate primero a Tor antes de usar una VPN

Esto se conoce como VPN over Onion. Al conectarte a la red de Tor antes, conseguirás:

- Evitar que los nodos de salida de Tor vean tu actividad de navegación.

- Usar las características avanzadas de la VPN con Tor, como por ejemplo cambiar de servidor o Double VPN.

- Evitar las fugas de IP y DNS usando el Kill Switch de la VPN.

- Enviar todo tu tráfico web de la VPN a través de la red de Tor.

Aunque los nodos de salida de Tor no puedan vigilar tu tráfico, tu servicio de VPN tendrá acceso a la misma información que si no usaras Tor, incluyendo tu dirección de IP y actividad.

Elegir una VPN segura para Tor

Hemos estudiado la privacidad y seguridad de cientos de servicios de VPN para dar con las VPN más seguras para Tor. Basándonos en los resultados de nuestras pruebas, recomendamos NordVPN o Astrill para un uso seguro y fiable del navegador Tor.

Ambas VPN incluyen un Kill Switch, protección contra fugas de IP y soporte nativo para Onion over VPN. Ambas usan cifrado AES-256 y OpenVPN, lo cual garantiza la protección de tu tráfico cuando accedes a la red Tor.

Cómo utilizar el navegador Tor con seguridad con NordVPN.

La política de registros mínimos de NordVPN sirve para proteger tu privacidad y anonimato online. Recomendamos usar NordVPN si planes usarlo ocasionalmente. Además de ser una excelente VPN en términos de seguridad, es fácil de usar y asequible, lo cual la hace ideal para usuarios poco experimentados en redes VPN.

Astrill también tiene una política de registros segura y transparente que borra de forma permanente toda la información almacenada una vez que cierras tu sesión en la VPN. Esto permite al proveedor garantizar un buen rendimiento sin dejar de proteger tu privacidad. Astrill es un servicio más caro, pero su flexibilidad y características adicionales la convierten en una fantástica opción para usuarios avanzados.