Siamo indipendenti ma possiamo ricevere commissioni se acquisti una VPN tramite certi link.

Il browser Tor è sicuro da usare?

Il nostro verdetto

Se usato con cura, il browser Tor non è pericoloso e legale da usare su dispositivi Windows, macOS e Android nella maggior parte dei paesi. Tor offre maggior anonimità rispetto ad altri browser, nascondendo il tuo indirizzo IP e passando il tuo traffico attraverso tre strati di crittografia. Però Tor non è completamente sicuro e utilizzarlo può metterti a rischio di fughe di dati, attacchi di spionaggio oppure attacchi man in the middle tramite nodi di uscita dannosi.

Tor è un sistema gratuito, gestito da volontari, pensato per nascondere la tua identità, posizione geografica e attività online da tracciamenti e sorveglianza.

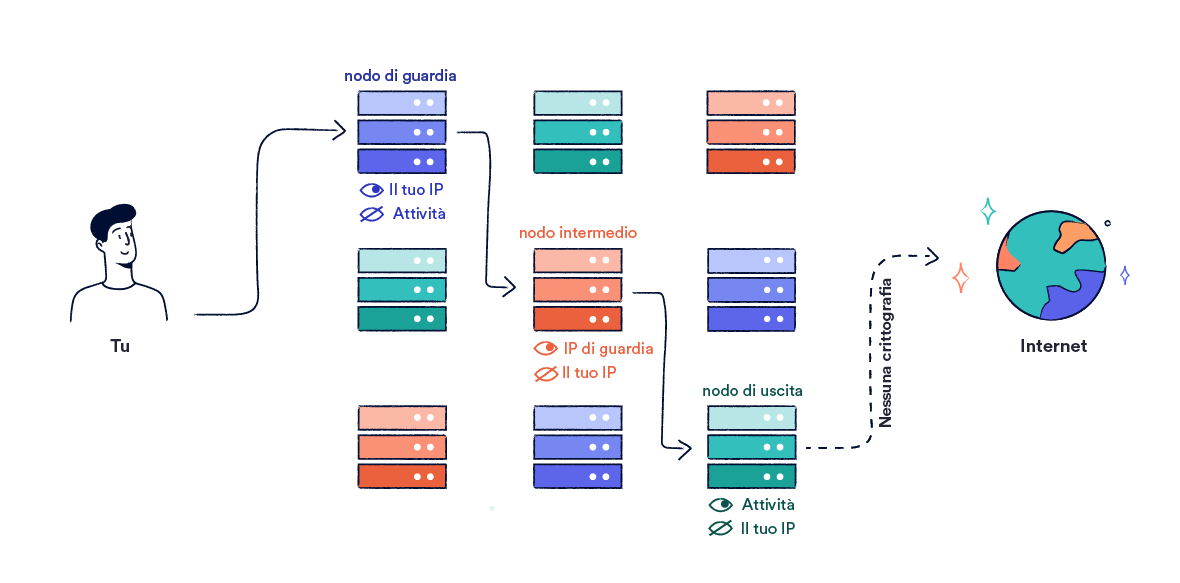

Normalmente is accede a Tor tramite il browser Tor: un’app gratuita e open source basata su Mozilla Firefox. Il browser Tor funziona indirizzando il tuo traffico attraverso tre nodi randomizzati: il nodo di guardia, il nodo centrale e il nodo di uscita.

Un livello di crittografia viene aggiunto per ciascuno dei nodi attraverso cui passa il traffico, arrivando all’ultimo nodo. Nel punto del nodo di uscita, il tuo traffico viene completamente decrittografato e inviato a destinazione.

Nonostante questa attenzione all’anonimità, scegliere di utilizzare Tor può portare dei rischi alla tua sicurezza. In questa guida, ti spiegheremo quali sono questi rischi e come utilizzare Tor in sicurezza.

Riassunto: il browser Tor è sicuro?

- Tor instrada il tuo traffico web attraverso una rete di server randomizzati e lo protegge con tre livelli di crittografia. Questo nasconde il tuo indirizzo IP dai siti che visiti e impedisce al tuo ISP (Internet Service Provider) di monitorare la tua attività.

- Anche se i dati di navigazione sono anonimi, non sono privati. Infatti, il nodo guard di Tor può vedere il tuo indirizzo IP pubblico ma non la tua attività. Il nodo di uscita può vedere la tua attività ma non il tuo indirizzo IP.

- Il tuo traffico online è completamente visibile e privo di crittografia, al nodo di uscita, anche se non è riconducibile alla tua identità: questo vuol dire che sei a rischio di sorveglianza o di ingresso di malware tramite nodi di uscita dannosi.

- C’è anche la possibilità che l’identità degli utenti Tor possa essere de-anonimizzata dalle forze dell’ordine e ricercatori accademici statunitensi.

- Tor può essere complicato da sistemare e utilizzare: questo può rendere più facile scoprire la tua identità tramite fughe di dati e comportamenti che possono rivelare informazioni personali.

- Tor è legale nella maggior parte dei Paesi, ma l’uso del browser Tor può far sì che le autorità governative decidano di sorvergliare le tue attività online a causa della sua capacità di accedere a domini .onion nascosti.

Il browser Tor è sicuro? (Sicurezza & Vulnerabilità della privacy)

Per gli utenti esperti Tor non è pericoloso da scaricare e utilizzare nel caso che sia assolutamente necessario, ma non è sicuro al 100%.

Sono presenti considerevoli vulnerabilità che possono mettere a rischio la tua sicurezza e la tua privacy, rischi che possono spesso superare i benefici di questo browser per la maggioranza delle persone.

Il browser Tor è disponibile su Windows, macOS, Linux e Android.

Per gli utenti meno esperti, consigliamo di combinare un browser privato e sicuro, come Firefox Focus, con una VPN.

Nella tabella qua sotto riassumiamo i vantaggi e gli svantaggi del browser Tor per quanto riguarda la sicurezza:

| Vantaggi | Svantaggi |

|---|---|

| I tre livelli di crittografia proteggono la tua attività dal tracciamento e dalla sorveglianza da parte del tuo ISP | Il traffico al nodo di uscita è vulnerabile sia alla sorveglianza che ad attacchi man-in-the-middle |

| I siti web che visiti non possono vedere né il tuo indirizzo IP pubblico né la tua posizione | Le fughe di dati possono facilmente rivelare informazioni identificative |

| Tor è decentralizzato, quindi gli utenti non devono fidarsi di un servizio VPN privato | Esistono prove che alcuni utenti Tor siano stati identificati |

| Permette di accedere al dark web | Tor è meno sicuro sui dispositivi che utilizzano iOS |

| Software open-source | Visitare siti HTTP ti renderà più vulnerabile alla sorveglianza poiché questi siti non crittografano il tuo traffico |

| I domini .Onion possono ospitare malware | |

| Il tuo indirizzo IP pubblico è esposto al nodo di guardia | |

| JavaScript può rivelare la tua identità su Tor |

Ecco una lista più dettagliata di potenziali problemi relativi alla sicurezza durante l’utilizzo del browser Tor:

Tor è anonimo, ma non privato

Tor è pensato per offrire completa anonimità. Nessun nodo specifico può accedere sia al tuo traffico che al tuo indirizzo IP, quindi la tua identità e attività online non sono mai rivelate nello stesso momento.

Anche se Tor è anonimo, non è privato. Il tuo indirizzo IP personale è visibile al nodo di guardia e il tuo traffico è visibile al nodo di uscita. In teoria, una persona gestisce un nodo di uscita può spiare la tua attività, anche se non saprà a chi appartiene.

Tor offre una protezione della privacy più ampia rispetto a un normale browser, come Google Chrome, tra cui DNS invece che HTTPS. La tua posizione è nascosta e il tuo ISP non potrà monitorare il tuo traffico nello stesso modo, anche se vedrà che stai utilizzando la rete Tor, cosa che può contrassegnarti per la sorveglianza da parte di alcuni ISP.

Nonostante queste protezioni, è possibile che una parte delle tua attività di ricerca online possano essere visibili. Vulnerabilità come fughe di dati oppure nodi di uscita compromessi possono far scoprire l’identità di alcuni utenti.

Il tuo indirizzo IP & DNS possono essere esposti su Tor

Se la privacy e l’anonimità non sono particolarmente importanti per te, potrai utilizzare Tor come un broswer normale in tutta sicurezza, ma questo ti esporrà quasi certamente a fughe di dati che possono rivelare la tua identità.

Per evitare fughe di IP e DNS mentre utilizzi Tor, evita di:

- Utilizzare estensioni per il browser

- Scaricare e aprire file

- Scaricare file torrent

- Abilitare JavaScript

Tutte queste attività possono instradare il traffico all’esterno del browser Tor oppure conservare informazioni che possono renderti identificabile anche all’interno del browser.

Un altro errore comune è accedere siti HTTP: questo non rivelerà precisamente il tuo indirizzo IP, ma ti rende più vulnerabile alla sorveglianza dovuta alla mancanza di crittografia rispetto agli HTTP.

Nodi di uscita dannosi

Chiunque può operare un nodo di uscita: sono noti per essere stati utilizzati per la sorveglianza da pare di criminali e persino per effettuare attacchi man in the middle. Quando un nodo di uscita è utilizzato per scopi nocivi, viene chiamato nodo di uscita dannoso.

Sebbene il tuo traffico sia crittografato per la maggior parte del suo viaggio attraverso la rete Onion, rimane esposto quando passa attraverso il nodo di uscita: questo significa che l’operatore del server finale può visualizzare la tua attività, proprio come farebbe un ISP se non utilizzassi Tor o una VPN.

Il tuo traffico rimane scoperto quando lascia la rete Tor.

Questo non compromette necessariamente il tuo anonimato poiché il nodo di uscita non ha può vedere il tuo vero indirizzo IP. Tuttavia, se accedessi a un account di posta elettronica o a una pagina Facebook associata alla tua vera identità, questo potrebbe essere osservato e così la tua identità verrebbe scoperta.

Nel 2020 è stato stimato che più del 23% dei nodi di Tor sono dannosi: quindi ben uno su quattro.

Il tuo dispositivo può essere infettato da malware

Tor viene utilizzato per accedere ai domini del dark web nascosti ai normali browser. Gli utenti Tor sono quindi vulnerabili a malware e virus se non utilizzano il browser con attenzione.

Il dark web è pieno di attori pericolosi: molti siti non sicuri propongono contenuti dannosi o malware che può essere passato al tuo computer se ci clicchi sopra.

Un modo in cui questo può accadere è tramite il port forwarding: durante l’utilizzo di Tor queste porte aperte possono essere pericolose, poiché tramite esse il tuo dispositivo può essere hackerato.

Quando un utente clicca su un sito dannoso, il dispositivo viene scansionato alla ricerca di porte aperte e viene inviato un messaggio a ogni porta, cosa che permette agli hacker di identificare quali porte sono aperte e quindi vulnerabili.

Le porte vulnerabili possono essere utilizzate per diffondere malware e ottenere accesso non autorizzato a informazioni personali e finanziarie, con conseguente violazione dei tuoi account.

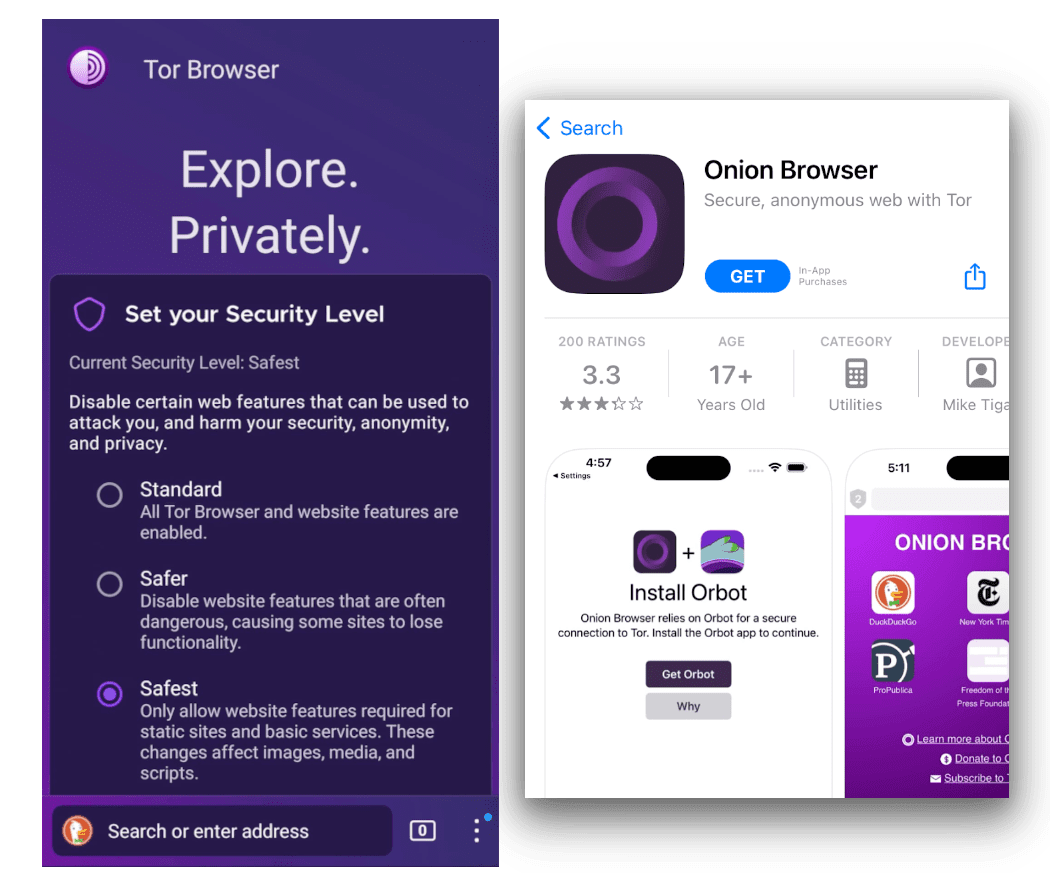

Tor è meno sicuro su alcuni dispositivi mobili

Il browser Tor è disponibile come app per i dispositivi Android: se utilizzata con cautela, Tor su Android non è più pericoloso che sul desktop. La versione alpha è facile da scaricare e utilizzare, ma si corrono gli stessi rischi di quando si utilizza il browser sul desktop.

Non esiste un’app ufficiale di Tor per iOS, ma l’app del browser Onion può anche essere utilizzata per accedere alla rete Tor su iOS se assolutamente necessario. Questa è un’app open source, progettata da Mike Tigas, uno dei principali sviluppatori del browser Tor.

Il browser Onion può essere trovato sull’App Store per i dispositivi iOS.

Anche con la massima cautela, utilizzare Tor su un iPhone o un dispositivo iOS è meno sicuro che utilizzarlo su altri dispositivi. JavaScript non può essere completamente disabilitato sull’app, cosa che riduce la tua privacy poiché JavaScript potrebbe condividere le tue informazioni personali e memorizzare cookie nel browser.

Se devi utilizzare Tor su un dispositivo mobile, consigliamo di scegliere Android.

Utilizzare Tor senza una VPN

A causa della sua associazione con il dark web, le autorità governative prendono molto seriamente la prevenzione di attività criminali all’interno della rete Tor. L’uso regolare di Tor può quindi far sì che il governo venga notificato delle tue attività online.

Se non ti connetti a una VPN, il tuo ISP può vedere che stai utilizzando la rete Tor. Questo aumenta la probabilità che le autorità monitorino il tuo traffico e decidano di scoprire la tua identità.

Senza una VPN, anche il nodo di guardia di Tor può vedere il tuo indirizzo IP. Questo può rivelare informazioni personali come la tua posizione e il tuo ISP.

Detto questo, ti esporrai agli stessi rischi e vulnerabilità della rete Tor anche con una connessione VPN, ma quantomeno aggiungerà un ulteriore strato di protezione.

Vulnerabilità di Windows

Windows non è pensato per garantire l’anonimato. Anche con la massima attenzione e accedendo a internet solo dal browser Tor, il sistema operativo invia informazione a Microsoft in modo predefinito. Questo può far sì che la tua identità venga rivelata.

Nel 2013, una vulnerabilità zero-day in Firefox e nel browser Tor è stata utilizzata per sfruttare le vulnerabilità di JavaScript per raccogliere informazioni di identificazione personale (PII) degli utenti di dispositivi Windows.

Utilizzare Tor su Linux, quando possibile, è più affidabile e non è pericoloso.

Tails e Whonix sono entrambi varianti di Linux, che sono stati creati per essere utilizzati con Tor.

Tuttavia, potrai utilizzare il servizio in tutta sicurezza praticamente su qualsiasi versione del sistema operativo Linux e rafforzare ulteriormente la tua protezione con una VPN Linux di altissima qualità.

La tua identità può essere de-anonimizzata su Tor?

Da anni si sospetta che l’FBI, la NSA (Agenzia per la Sicurezza Nazionale) e altre agenzie governative statunitensi possano de-anonimizzare gli utenti Tor. Per questo qualcuno teorizza che Tor sia semplicemente una trappola utilizzata dalle forze dell’ordine per monitorare coloro che cercano l’anonimato online.

Vale la pena ricordare che The Onion è una rete che è stata inizialmente concepita e sviluppata dalla Marina Militare degli Stati Uniti ed è ancora in gran parte finanziata dal governo degli Stati Uniti. Questo non è necessariamente un problema, ma la collaborazione tra gli sviluppatori di Tor e il governo degli Stati Uniti, identificata da Yasher Levine nel suo libro Surveillance Valley, è più preoccupante.

Anche se Tor è progettato per garantire l’anonimato assoluto, ci sono state numerose occasioni in cui i sospetti di de-anonimizzazione sono stati confermati.

Durante un processo nel 2017, l’FBI si è rifiutata di rivelare o testimoniare in merito a una vulnerabilità di Tor utilizzata per identificare i loro sospetti, facendo crollare completamente il caso. Questo prova che anche se l’FBI probabilmente ha la capacità di de-anonimizzare gli utenti, non può rivelare i metodi usati.

Se un’agenzia di intelligence rivelasse pubblicamente una vulnerabilità di una specifica piattaforma, gli utenti smetterebbero di usarla, rendendo quindi impossibile utilizzare la piattaforma per la sorveglianza e diventerebbe facile identificare qualsiasi traffico rimanente come affiliato allo Stato.

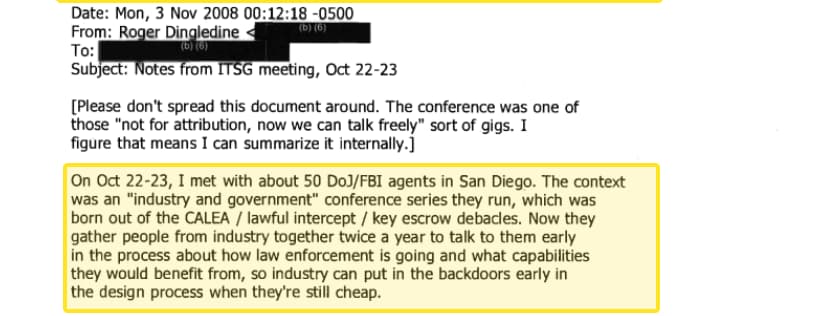

Nonostante questo, negli ultimi anni sono state rese pubbliche diversi scambi di email tra gli sviluppatori Tor e le agenzie governative statunitensi. Ecco un esempio in cui un co-fondatore di Tor discute della cooperazione con il Dipartimento di Giustizia, incluso il riferimento all’installazione di “backdoor”:

Screenshot di un’email inviata da Roger Dingledine, co-fondatore di Tor.

Ulteriori scambi sono disponibili da leggere online, insieme alla corrispondenza tra altri sviluppatori di Tor e agenzie di intelligence statunitensi.

La ricerca della Columbia University sulla de-anonimizzazione degli utenti Tor

I ricercatori della Columbia University hanno anche sviluppato attacchi di analisi del traffico che consentono loro di de-anonimizzare fino all’81% degli utenti di Tor tramite le informazioni dei loro router.

NetFlow è una tecnologia creata per raccogliere le informazioni sul traffico IP e monitorare il flusso di rete: viene integrata nel protocolli di routing Cisco, cosa che consente di ottenere informazioni sul traffico mentre entra ed esce da un’interfaccia.

Queste informazioni possono essere utilizzate per condurre attacchi di analisi del traffico monitorando gli schemi del traffico attraverso diversi punti della rete Onion.

Tramite NetFlow, un infiltratore può rivelare l’indirizzo IP originale di un utente e svelare la sua identità. Questo conferma i sospetti che gli utenti Tor possano essere de-anonimizzati e identificati.

I benefici dell'utilizzo di Tor per la tua sicurezza

Come abbiamo spiegato sopra, Tor non garantisce il tuo anonimato. Ma il browser Tor ha comunque i suoi usi. Infatti, se utilizzato correttamente, può fornire un ulteriore livello di privacy e sicurezza alla tua attività online. Consente inoltre l’accesso al dark web e ai siti .onion, che i normali browser non supportano.

Il browser Tor è open source, cosa che comporta che il codice sorgente del software sia accessibile pubblicamente e aperto alla revisione paritaria. Questo migliora la prestazione della rete, poiché gli errori e i rischi per la privacy sono più semplici da identificare e quindi correggere da parte degli esperti.

Il software open source è anche più trasparente: se le backdoor di crittografia vengono inserite nel backend del browser, teoricamente devono essere visibili agli analisti. Da questo punto di vista, il software open source tende ad essere più sicuro.

Il software Tor ha evidenziato molteplici rischi per la privacy nel mondo online e gli ingegneri informatici hanno utilizzato questi problemi per migliorare la privacy su internet.

Ecco un elenco più dettagliato dei vantaggi di Tor per quanto riguarda la sicurezza e la protezione:

Tre strati di crittografia e indirizzi IP randomizzati

Fondamentalmente, Tor viene utilizzato per rendere anonima la tua attività online. Esattamente come una VPN, lo fa crittografando il tuo traffico e modificando il tuo indirizzo IP.

A differenza di una VPN, Tor utilizza invece una rete di server randomizzata e decentralizzata, quindi non puoi controllare la posizione del server a cui ti connetti. Per comprendere meglio queste distinzioni, leggi la nostra guida sullo scegliere tra Tor o VPN.

Per un ulteriore livello di sicurezza, ai tuoi dati viene assegnato un set di server tra cui rimbalzare ogni 10 minuti. Dato che ogni nodo identifica solo il server direttamente accanto ad esso nella catena, diventa impossibile per chiunque di ricostruire il percorso dei tuoi dati attraverso la rete Onion.

Sebbene il dark web sia spesso associato ad attività criminali, può anche aiutare coloro che vivono in Paesi con rigide leggi sulla censura: Tor permette di accedere a contenuti legittimi sul dark web, ad esempio i forum politici. Questo è di grande aiuto per gli utenti il cui diritto alla libertà di parola è minacciato.

Questo rende Tor un importante strumento per sbloccare siti web in Paesi dotati di severe leggi di censura oppure su su reti wifi regolamentate.

Tor è legale quasi ovunque

Utilizzare Tor è legale nella maggior parte dei Paesi del mondo, ma ci sono alcuni luoghi in cui è illegale, vietato o bloccato dalle autorità che applicano censura statale. Questi paesi includono la Bielorussia, la Turchia, la Russia, l’Iran e l’Arabia Saudita. La Cina blocca anche tutto il traffico Tor per impedire agli utenti di aggirare il Great Firewall.

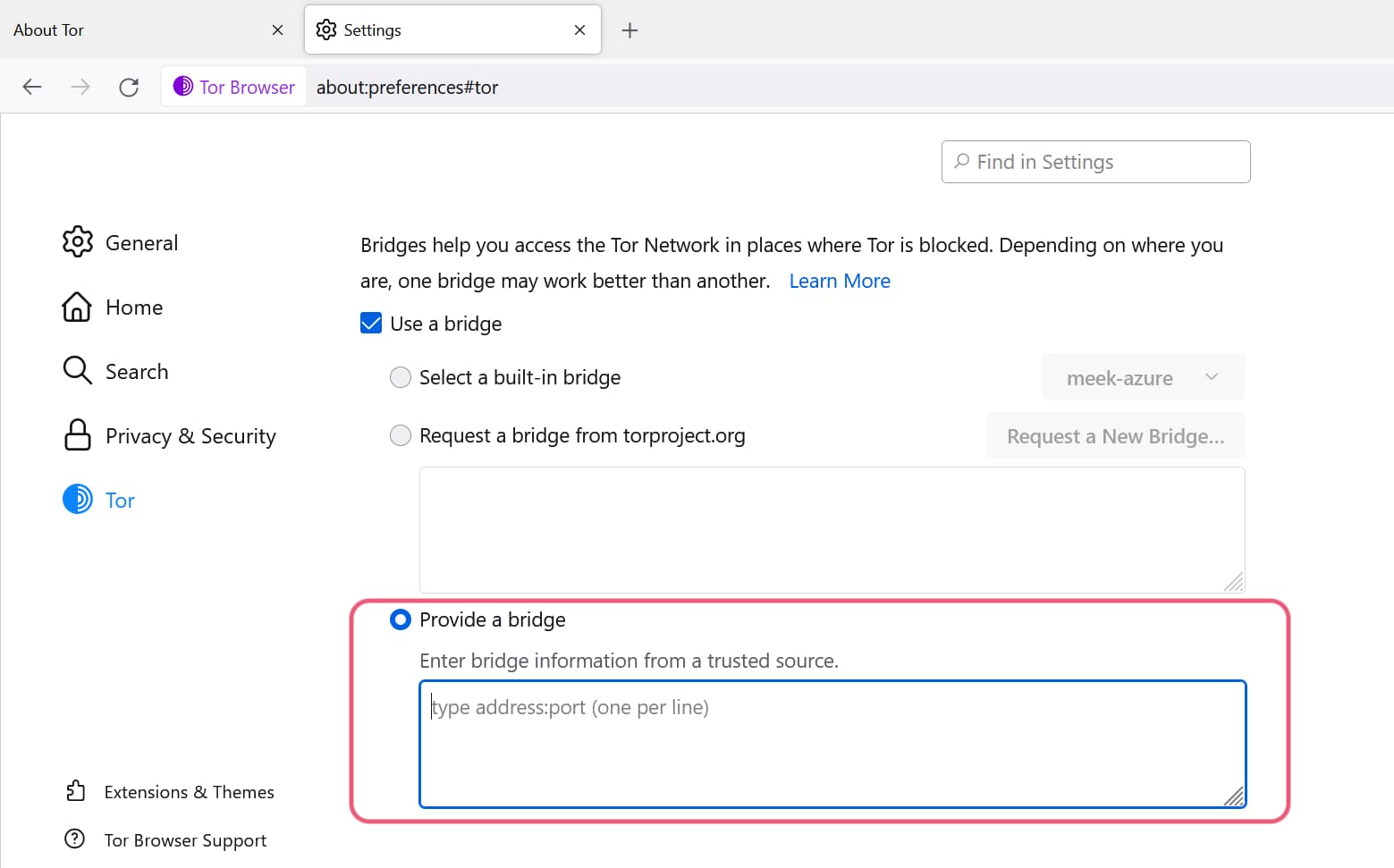

Se vivi in un Paese in cui Tor è bloccato, è possibile utilizzare un bridge Tor per accedere alla rete Onion. I bridge Tor sono nodi di inoltro che non sono elencati nella directory pubblica Tor: questo rende quasi impossibile per i governi bloccare completamente l’accesso a Tor, poiché un certo numero di nodi di inoltro sono sconosciuti alle autorità.

Gli utenti possono connettersi a un bridge Tor dalle impostazioni di rete di Tor.

Un’altra opzione è combinare una VPN con Tor. Questo è noto come Onion dopo VPN. Collegandoti prima a un server remoto, potrai aggirare la censura locale e accedere alla rete Tor utilizzando l’indirizzo IP del server VPN.

Rete di server decentralizzati

Il software della VPN reindirizza i tuoi dati tramite un solo server remoto in una posizione da te scelta. Questo server è proprietà privata del servizio di VPN, quindi la compagnia tecnicamente può accedere sia al tuo indirizzo IP che alla tua attività di ricerca.

Se una VPN tiene traccia del tuo traffico online, le autorità governative possono legalmente costringere il servizio a consegnare queste informazioni.

Invece Tor è una rete basata sulla comunità: si affida a una rete di server decentralizzati e randomizzati, gestiti da volontari. Quindi gli utenti non devono affidarsi a una compagnia privata, come il loro ISP, o a parti terze.

In nessun momento un server può vedere sia chi sei e che cosa stai facendo.

Come garantire la tua sicurezza su Tor

La maggior parte dei rischi associati a Tor possono essere risolti cambiando le tue attività di ricerca sul browser. Per conservare il tuo anonimato online, devi evitare comportamenti che possono causare fughe di informazioni o consentire a un osservatore di identificarti.

Un po’ di sano scetticismo può garantire la tua sicurezza: è buona norma assumere che qualcuno ti sta sempre osservando.

Per la sicurezza online, consigliamo di non utilizzare Tor a meno che non sia assolutamente necessario. Se ti trovi nella situazione in cui Tor è la tua unica opzione, segui i nostri consigli su come diminuire i rischi nell’utilizzo:

Per usare Tor in sicurezza, dovresti:

- Scaricare l’app dal sito ufficiale di Tor

- Connetterti a una VPN affidabile, come NordVPN

- Installare software anti-malware sul tuo dispositivo

- Evitare la verifica mobile in due passaggi

- Evitare di utilizzare account personali come email e Facebook

- Accedere soltanto a siti sicuri, con crittografia HTTPS

- Cancellare i cookie e i dati di siti locali dopo ogni sessione di ricerca

- Evitare Google (utilizzare piuttosto il motore di ricerca DuckDuckGo)

- Evitare di connetterti allo stesso server VPN con e senza Tor

- Evitare il torrenting, che rallenta la rete, specialmente BitTorrent

- Disattiva JavaScript, che può rivelare la tua identità

- Mantieni aggiornato il tuo sistema oeprativo

- Evita di utilizzare il pacchetto del browser Tor (le vulnerabilità di Firefox rendono più semplice esporre la tua identità)

Se utilizzi Tor come un browser qualsiasi, questo causerà quasi certamente fughe di DNS o IP. Altre applicazioni come l’email o altri browser non vengono incanalata tramite la rete Tor, quindi è pericoloso fare il log in in account personali come online banking, email e social media.

Ecco una spiegazione più dettagliata dei passi più importanti per garantire la tue sicurezza durante l’utilizzo di Tor:

Installare un software anti-malware

Il Tor Project consiglia agli utenti di controllare regolarmente la presenza di malware o virus. Anche se la rete Tor è complessivamente sicura, presenta delle vulnerabilità che possono essere sfruttate per diffondere malware sui tuoi dispositivi tramite nodi di uscita compromessi.

Nel 2014, un hacker russo ha inserito un codice dannoso negli scaricamenti all’interno nella rete Onion e così dati sensibili degli utenti di Tor sono stati rubati.

Prima di utilizzare Tor, è importante installare software anti-malware sul tuo dispositivo per proteggerlo tramite l’identificazione contro qualsiasi malware inviato tramite nodi di uscita dannosi.

Utilizza una Virtual Private Network (VPN) affidabile

Puoi anche utilizzare una VPN insieme a Tor per proteggere il tuo traffico con uno strato ulteriore di crittografia.

Tuttavia, l’ordine in cui ti connetterai a ciascuno di questi strumenti influirà sui benefici in termini di privacy e sicurezza.

Puoi utilizzare una VPN con Tor in due modi:

1. Connetterti alla VPN prima di utilizzare Tor

Questo metodo è noto come Onion over VPN. Connettendoti prima al servizio della VPN, potrai:

- Evitare che il tuo ISP veda che stai utilizzando Tor

- Evitare che il nodo di guardia di Tor veda il tuo indirizzo IP

- Evitare che la tua VPN monitori il tuo traffico su Tor

- Proteggerti dalla completa de-anonimizzazione negli attacchi di correzione del traffico

- Proteggere il tuo dispositivo dal malware tramite il firewall della VPN

Anche se la tua VPN non potrà vedere la tua attività su Tor, può vedere che stai utilizzando la rete Tor, insieme al tuo vero indirizzo IP. E i nodi di uscita della rete Onion, che siano dannosi o meno, potranno vedere il tuo traffico online.

2. Connetterti a Tor prima di utilizzare la VPN

Questo metodo è noto come VPN over Onion. Connettendoti prima alla rete Tor, potrai:

- Evitare che i nodi di uscita di Tor monitorino la tua attività di ricerca online

- Utilizzare funzionalità VPN avanzate con Tor, come cambiare server o una doppia VPN

- Evitare fughe di IP e DNS tramite il kill swtich della VPN

- Inviare tutto il tuo traffico VPN tramite la rete Tor

Anche se i nodi di uscita Tor non possono monitorare il tuo traffico, la tua VPN avrà accesso alle stesse esatte informazioni che visualizzerebbe senza Tor, incluso il tuo indirizzo IP e la tua attività.

Scegli una VPN sicura per Tor

Abbiamo recensito centinaia di VPN, valutandone l’efficacia per la privacy e la sicurezza, per idenfiticare le VPN più sicure da utilizzare con Tor. In base ai risultati dei nostri test, consigliamo NordVPN o Astrill per un utilizzo sicuro e affidabile con il browser Tor.

Entrambe queste VPN includono un kill switch, protezione contro fughe di IP, e includono supporto ‘Onion over VPN’. Inoltre, entrambe utilizzano la crittografia AES-256 standard del settore e OpenVPN, cosa che garantisce che il tuo traffico sia protetto quando accedi alla rete Tor.

Come usare il browser Tor sicuramente con NordVPN.

La politica no log di NordVPN protegge la tua privacy e il tuo anonimato online. Ti consigliamo di utilizzare NordVPN se sei un utente occasionale: offre livelli di sicurezza elevati, è facile da usare e conveniente economicamente, quindi perfetta per gli utenti alle prime armi.

Anche Astrill ha una politica di log sicura e trasparente che cancella permanentemente tutte le informazioni registrate una volta terminata la tua sessione sulla VPN. Astrill offre un servizio più costoso e tecnico, ma le sue funzionalità aggiuntive e la sua flessibilità la rendono una scelta eccellente per gli utenti con più esperienza.