Nous sommes indépendants mais nous pouvons percevoir des commissions si vous achetez un VPN via notre site.

Les protocoles VPN expliqués : lequel est le meilleur ?

Notre Verdict

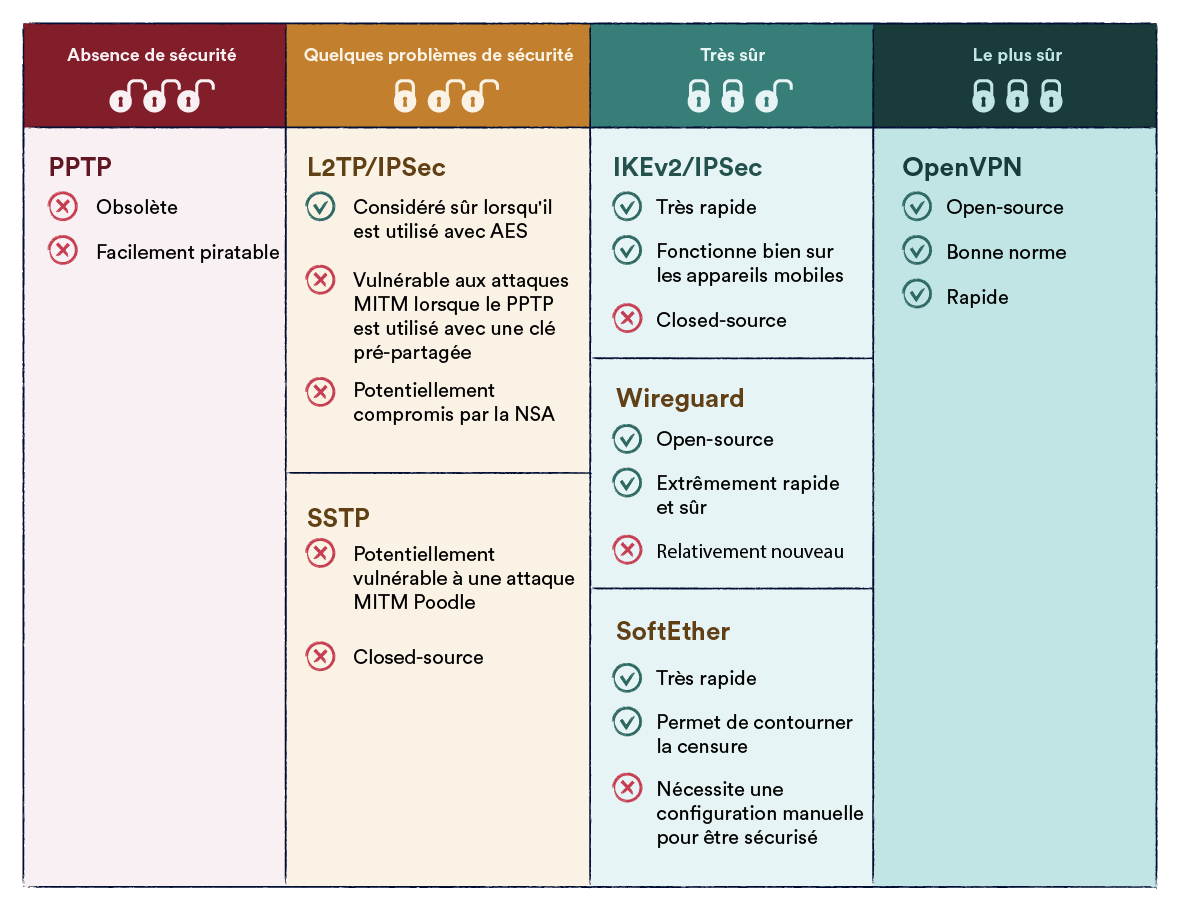

Nous recommandons d’utiliser WireGuard comme protocole VPN par défaut en raison de sa sécurité, de sa rapidité et de son efficacité. OpenVPN est également une option fiable, avec des normes de confidentialité éprouvées et un historique d’audits de sécurité détaillés. IKEv2/IPSec est idéal pour les utilisateurs mobiles nécessitant de la flexibilité. En revanche, L2TP/IPSec, SSTP et PPTP sont à éviter à cause de leurs problèmes de vitesse et de sécurité.

La plupart des VPN sont simples à utiliser : installez l’application, connectez-vous et appuyez sur le bouton. Mais saviez-vous que les paramètres par défaut ne sont pas toujours les plus sûrs ? Les protocoles VPN peuvent grandement influencer la vitesse et la sécurité de votre connexion.

D’OpenVPN, bien établi, à WireGuard, plus moderne, chaque protocole a ses propres avantages adaptés à différentes situations.

Dans ce guide, nous analyserons nos tests de vitesse, de sécurité et d’efficacité des données. Nous vous présenterons également des protocoles propriétaires moins connus, développés par des services VPN populaires.

Résumé rapide : les sept protocoles VPN les plus courants

- WireGuard : le meilleur protocole VPN

- OpenVPN : une alternative sûre

- IKEv2/IPSec : idéal pour les appareils mobiles

- SoftEther : parfait pour contourner la censure

- L2TP/IPSec : lent et peu sûr

- SSTP : obscurcissement efficace, mais closed-source

- PPTP : obsolète et peu sûr

WireGuard surpasse les autres protocoles VPN par ses vitesses supérieures, sa sécurité renforcée et son efficacité des données. On le retrouve chez la plupart des services VPN de haute qualité, comme NordVPN, PIA et Surfshark.

Pourquoi nous faire confiance?

Nous sommes totalement indépendants et nous évaluons des VPN depuis 2016. Nos conseils se fondent sur des tests rigoureux et restent impartiaux, sans influence financière. Découvrez notre équipe et comment nous évaluons les VPN.

Qu'est-ce qu'un protocole VPN ?

Un protocole VPN définit comment vos données sont transmises entre votre appareil et un serveur VPN.

Les applications VPN utilisent ces protocoles pour créer un tunnel stable et crypté vers le serveur de votre choix, masquant ainsi votre adresse IP et votre activité de navigation. C’est pourquoi on parle aussi de « protocoles de tunnelisation ».

Chaque protocole VPN utilise une technologie différente, offrant des niveaux variés de vitesse, de sécurité et de compatibilité.

Comprendre les détails techniques de ces protocoles peut vous aider à choisir celui qui convient le mieux à votre connexion VPN.

Il existe des protocoles courants, utilisables par tous les fournisseurs, et des protocoles propriétaires, spécifiques à certains fournisseurs de VPN.

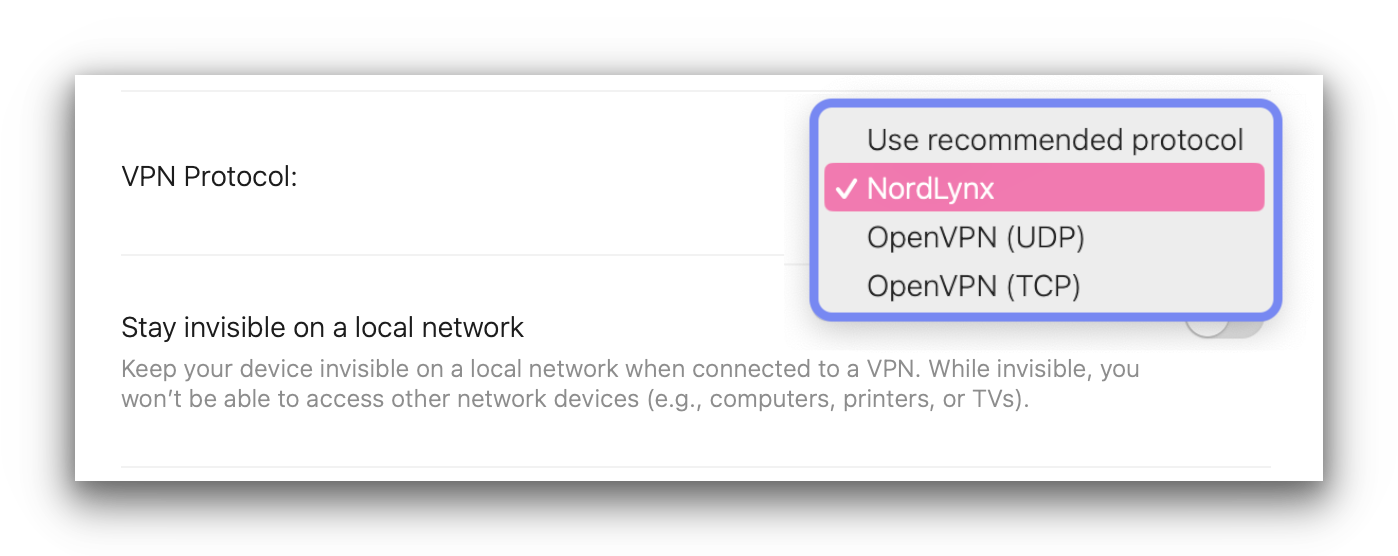

NordVPN propose les protocoles OpenVPN et NordLynx sur macOS.

Que vous cherchiez à optimiser la vitesse pour le jeu, à renforcer la sécurité pour vos achats en ligne ou à contourner les restrictions géographiques, le choix du protocole adéquat peut grandement influencer l’efficacité et les performances de votre VPN.

Les 7 principaux protocoles VPN expliqués

Le choix du protocole VPN dépend du service que vous utilisez. Certains VPN offrent une large gamme de protocoles, tandis que d’autres ne donnent aucun choix.

Vous trouverez ci-dessous un tableau comparant les sept protocoles VPN les plus couramment utilisés :

| Protocole | Vitesse | Sécurité | Utilisation des données |

|---|---|---|---|

| WireGuard | Très rapide | Très élevée | Très faible |

| OpenVPN | Moyenne | Très élevée | Élevée |

| IKEv2/IPSec | Très rapide | Élevée | Moyenne |

| SoftEther | Très rapide | Élevée | Faible |

| L2TP/IPSec | Moyenne | Moyenne | Élevée |

| SSTP | Lente | Moyenne | Élevée |

| PPTP | Lente | Faible | Moyenne |

1. WireGuard : le meilleur protocole VPN

| Avantages | Inconvénients |

|---|---|

| Une rapidité remarquable | Des résultats limités |

| Code source concis et efficace | Problèmes de confidentialité liés aux paramètres par défaut |

| Consommation minimale de données | |

| Sécurité et cryptage modernes |

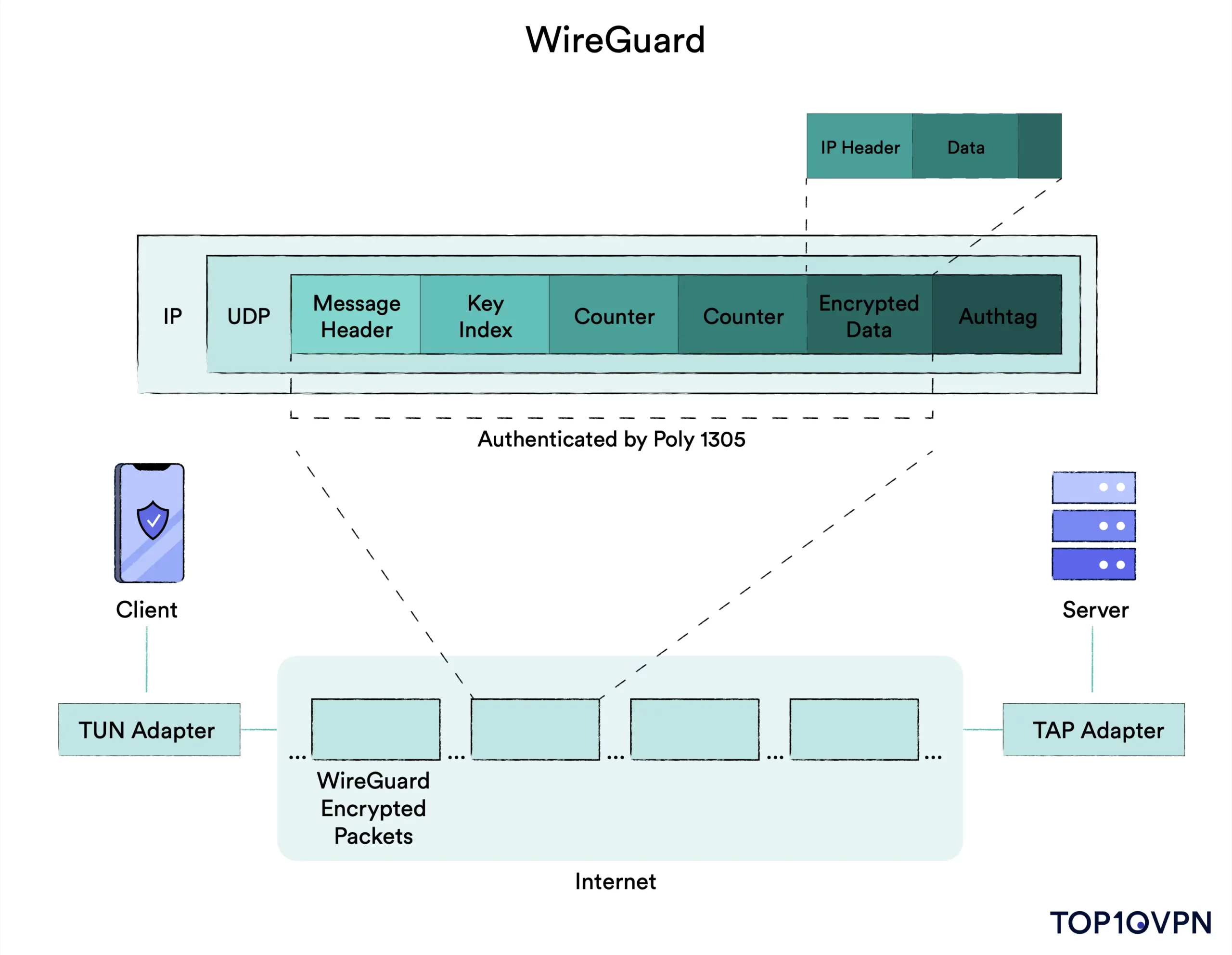

WireGuard est le dernier protocole VPN open-source, réputé pour sa rapidité et son efficacité. Utilisant uniquement les communications UDP, il est devenu un choix privilégié parmi les VPN de haute qualité grâce à ses vitesses élevées et à ses algorithmes de chiffrement sécurisés.

Son code source est bien plus concis que celui d’OpenVPN, réduisant ainsi les risques d’erreurs, facilitant l’intégration sécurisée dans les services VPN, et simplifiant les audits approfondis. Lors de nos tests, WireGuard s’est révélé deux fois plus rapide qu’OpenVPN. Pour une comparaison détaillée, consultez notre étude WireGuard vs OpenVPN.

Nos tests ont également montré que WireGuard consomme le moins de bande passante parmi les protocoles VPN populaires. Il utilise le chiffrement ChaCha20, Poly1305 pour l’authentification, Curve25519 pour l’échange de clés, et offre la confidentialité persistante parfaite (PFS).

WireGuard est un protocole VPN moderne et sûr.

Cependant, WireGuard n’a été rendu public qu’en 2019, ce qui le rend relativement nouveau par rapport à d’autres protocoles. Il faudra du temps pour établir une véritable confiance, car davantage d’experts en sécurité auditent le protocole au fil du temps.

La configuration par défaut de WireGuard nécessite des adresses IP statiques, ce qui peut compromettre la confidentialité. Cependant, de nombreux fournisseurs de VPN de premier plan ont remédié à ce problème avec des configurations avancées telles que des systèmes de double traduction d’adresses réseau (NAT).

NordVPN, par exemple, intègre WireGuard avec son propre système de double NAT pour créer une version plus sûre de WireGuard appelée NordLynx. Elle permet aux serveurs d’établir une connexion WireGuard sans avoir à stocker une adresse IP statique sur le serveur.

ProtonVPN a également mis en place un système de double NAT avec ses serveurs WireGuard pour s’assurer qu’aucune adresse IP réelle n’est stockée.

Devriez-vous utiliser WireGuard ? Bien configuré, WireGuard est aussi sûr qu’OpenVPN, mais nettement plus rapide. De plus, il est idéal pour les utilisateurs de VPN mobiles grâce à sa faible consommation de bande passante.

2. OpenVPN : une alternative sûre

| Avantages | Inconvénients |

|---|---|

| Utilisation 100% sûre | Code surchargé et construction compliquée |

| Protocole hautement configurable | Configuration par défaut problématique |

| Compatible avec de nombreux algorithmes de chiffrement | OpenVPN consomme beaucoup de données |

| Plus lent que les autres protocoles |

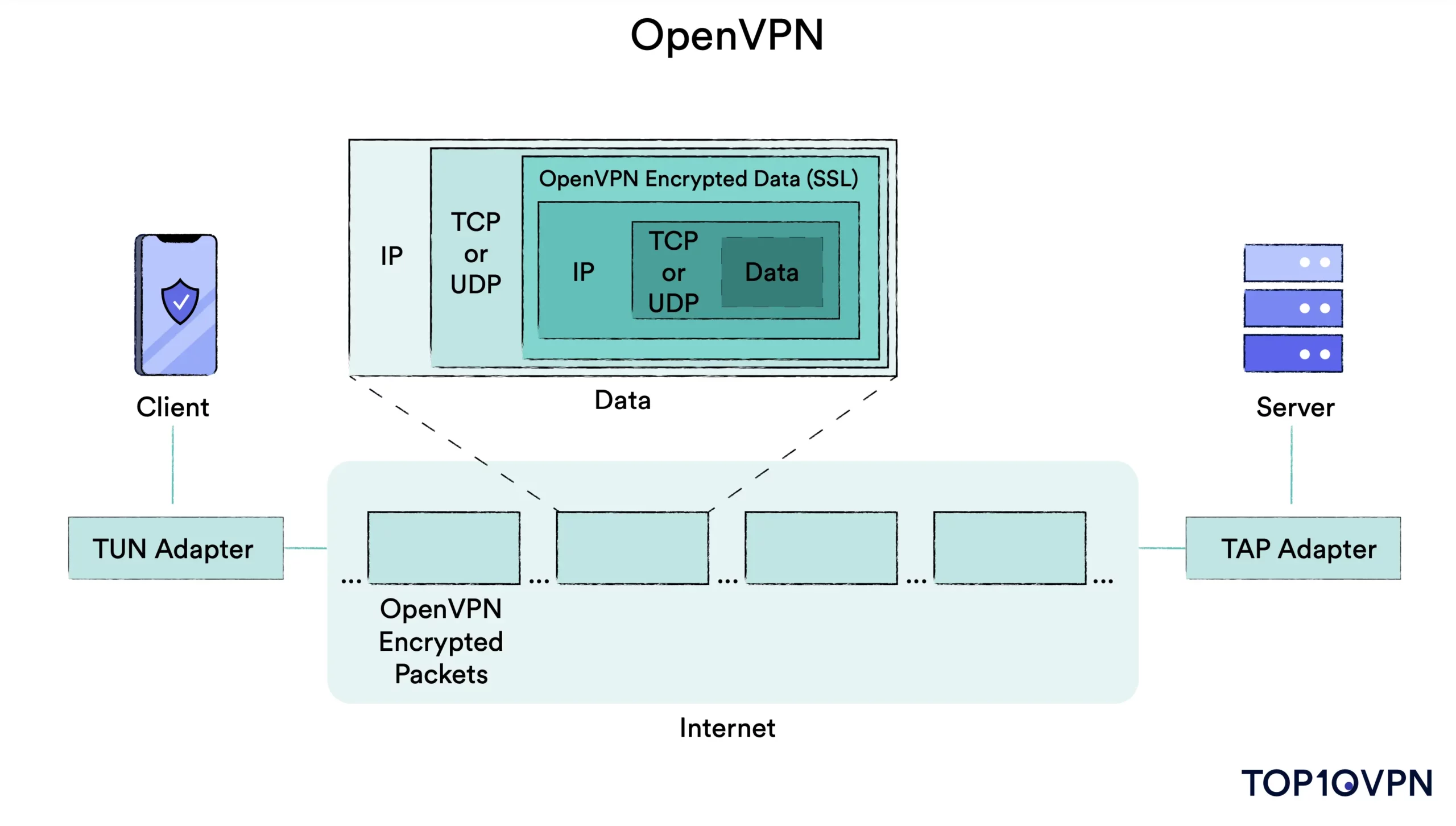

OpenVPN est un protocole VPN open-source et fiable, et c’est le plus populaire de cette liste. Il est largement utilisé par les VPN car il est le standard de l’industrie depuis des décennies.

Il a été rigoureusement audité par des chercheurs en sécurité pendant plus de vingt ans. Il offre également la fonction PFS (Confidentialité persistante parfaite) qui génère de nouvelles clés pour chaque session de transfert de données.

Avec OpenVPN, le canal de contrôle (authentification, échange de clés et configuration) et le canal de données (cryptage et transmission des paquets) sont tous deux protégés par un cryptage SSL/TLS, ce qui le rend plus sûr que les protocoles ne chiffrant que le canal de données.

Il peut utiliser tous les algorithmes cryptographiques disponibles dans la bibliothèque OpenSSL, y compris : AES, Blowfish, Camellia et ChaCha20.

OpenVPN est un protocole VPN populaire et sécurisé, proposé par la plupart des services VPN.

La plupart des VPN offrent deux modes de transmission : TCP et UDP. La principale différence est que UDP est plus rapide, tandis que TCP est plus stable et fiable.

TCP établit une connexion avant de transmettre les données, la maintient pendant la transmission et la ferme une fois toutes les données envoyées avec succès. TCP garantit la livraison des données en vérifiant les erreurs, en confirmant la réception et en retransmettant les paquets perdus si nécessaire.

En revanche, UDP envoie les données sans établir de connexion préalable, sans suivi ni retransmission des paquets perdus.

TCP est utilisé quand la fiabilité est essentielle, comme pour les e-mails, le transfert de fichiers importants et le contournement de la censure. UDP est idéal pour les activités rapides comme les jeux en ligne, le streaming vidéo ou musical, et les appels en ligne.

La plupart des applications VPN prennent en charge OpenVPN de manière native sur Windows, macOS, Android, Linux et iOS. Il est également possible de configurer manuellement une connexion OpenVPN.

Cependant, OpenVPN a des inconvénients. Il est moins efficace que WireGuard ou IKEv2. Avec plus de 70 000 lignes de code, contre 4 000 pour WireGuard, il est plus difficile à auditer et plus susceptible de contenir des bugs.

Comme WireGuard, OpenVPN stocke par défaut votre adresse IP et votre nom d’utilisateur, mais il peut être configuré pour ne pas les stocker.

OpenVPN consomme aussi plus de données que les autres protocoles VPN. Si vous utilisez votre VPN sur mobile, vous atteindrez votre limite de données environ 20% plus vite.

Devriez-vous utiliser OpenVPN ? Si la confidentialité et la sécurité sont vos priorités, oui. Toutefois, pour le jeu en ligne ou le streaming, préférez WireGuard pour de meilleures vitesses. OpenVPN utilise aussi plus de bande passante que d’autres protocoles, donc si vous êtes sur un forfait mobile 5G, vous risquez de consommer votre data plus rapidement.

3. IKEv2/IPSec : idéal pour les appareils mobiles

| Avantages | Inconvénients |

|---|---|

| Très rapide | Le code source de Microsoft est closed-source |

| Basculer entre les réseaux Wi-Fi et les données mobiles sans problème | Ne contourne pas la censure en ligne |

| Prise en charge de nombreux algorithmes de chiffrement puissants | Il pourrait être compromis par la NSA |

IKEv2 (Internet Key Exchange version 2) est un protocole VPN rapide et stable. Lors de nos tests, IKEv2/IPsec s’est révélé le deuxième protocole le plus rapide. Cela est dû à sa faible utilisation de la bande passante : seulement 7,88% contre 17,14% pour OpenVPN UDP.

Il propose une fonctionnalité unique de reconnexion automatique grâce au protocole MOBIKE, permettant de maintenir une connexion stable avec une passerelle VPN active même en changeant d’adresse. Ainsi, les utilisateurs peuvent passer sans interruption entre les données cellulaires et les réseaux Wi-Fi lors de leurs déplacements.

Nous recommandons Surfshark pour mobile car il propose le protocole IKEv2, l’usurpation de GPS, un kill switch personnalisé, et bien plus encore.

Cependant, IKEv2 ne fournit pas de chiffrement par lui-même, c’est pourquoi il est souvent associé à IPSec (Internet Protocol Security) pour former IKEv2/IPSec.

Bien que Microsoft et Cisco aient initialement développé le protocole IKEv2/IPSec, suscitant des préoccupations en raison de leur approche en code source fermé, de nombreuses versions open-source, aujourd’hui auditées, sont disponibles.

REMARQUE : Les versions Linux d’IKEv2/IPSec sont open-source et les audits n’ont rien révélé d’anormal concernant le protocole. Ainsi, la nature closed-source d’IKEv2 est moins préoccupante que pour d’autres protocoles comme SSTP.

IPSec est une suite de protocoles de sécurité utilisant des algorithmes de chiffrement robustes de 256 bits, tels que AES, Camellia et ChaCha20. Une fois que le protocole IKEv2 a établi une connexion sécurisée entre votre appareil et le serveur VPN, IPSec crypte vos données lors de leur transit dans le tunnel.

Certains soupçonnent que l’IPSec ait été compromis par la NSA. Des experts en sécurité tels qu’Edward Snowden ont suggéré que l’IPSec ait été intentionnellement affaibli lors de sa conception. Bien que non confirmé, il est largement suspecté que tout protocole VPN basé sur IPSec puisse être compromis par la NSA.

De plus, ce protocole VPN ne permet pas de contourner la censure en ligne. IKEv2 est facilement bloqué par les pare-feu et les administrateurs Wi-Fi, car il ne fonctionne que sur le port UDP 500. Par conséquent, IKEv2/IPSec est un choix peu judicieux si vous voyagez dans des pays équipés de pare-feu, comme la Chine ou la Russie.

Devriez-vous utiliser IKEv2/IPSec ? Cette solution est idéale pour la téléphonie mobile, grâce à sa vitesse, sa fluidité entre les réseaux, et sa faible consommation de données. Cependant, le caractère propriétaire du protocole et les liens éventuels d’IPSec avec la NSA peuvent soulever des préoccupations en matière de confidentialité.

4. SoftEther : parfait pour contourner la censure

| Avantages | Inconvénients |

|---|---|

| Bien conçu pour contourner les pare-feux | Pas disponible avec la plupart des VPN |

| Compatible avec des algorithmes de chiffrement puissants | Nécessite une configuration manuelle pour être sûr |

Une fois configuré correctement, SoftEther devient un protocole open-source rapide et sécurisé. Mis au point en 2014 dans le cadre d’un mémoire de master à l’université de Tsukuba, il figure parmi les derniers protocoles VPN disponibles.

Hide.me propose le protocole SoftEther dans son client Windows.

SoftEther est compatible avec de nombreux algorithmes de chiffrement, tels que AES-256, RC4-128 et Triple-DES-168.

Il est particulièrement efficace pour contourner les pare-feu sophistiqués grâce à ses protocoles de chiffrement et d’authentification basés sur OpenSSL. Comme OpenVPN, il peut utiliser le port TCP 443, difficile à bloquer pour les pare-feu car utilisé pour le trafic HTTPS sécurisé.

Cependant, la plupart des VPN n’ont pas intégré SoftEther dans leur logiciel et ne prévoient pas de le faire. SoftEther n’est pris en charge nativement par aucun système d’exploitation, et très peu de fournisseurs de VPN l’utilisent. Parmi ceux que nous avons testés, Hide.me VPN est le seul à prendre en charge le protocole SoftEther.

Nous pensons que cela est dû à la complexité de SoftEther. Bien qu’il soit excellent pour contourner la censure, de nombreux VPN développent leurs propres protocoles pour cet usage (comme StealthVPN d’Astrill et Stealth de Windscribe).

CONSEIL D’EXPERT : En utilisant SoftEther, assurez-vous de cocher la case Toujours vérifier le certificat du serveur dans les paramètres de connexion VPN.

Il est important de souligner que la configuration par défaut de SoftEther n’est pas sécurisée. Par défaut, les clients ne vérifient pas le certificat du serveur, ce qui permet à des attaquants de se faire passer pour un serveur VPN et de voler les informations d’identification de l’utilisateur ainsi que son activité en ligne.

Devriez-vous utiliser SoftEther ? SoftEther est une bonne option pour contourner des pare-feux sophistiqués, à condition de vérifier que l’option « Toujours vérifier le certificat du serveur » est activée. Cependant, Hide.me est le seul VPN que nous avons testé qui supporte SoftEther. Si vous préférez ne pas vous abonner à Hide.me, optez plutôt pour des protocoles plus populaires comme WireGuard ou OpenVPN.

5. L2TP/IPSec : lent et peu sûr

| Avantages | Inconvénients |

|---|---|

| Compatible avec des algorithmes de chiffrement puissants | Un code complexe conduit à une mauvaise mise en œuvre |

| Code open-source | Ne parvient pas à contourner les pare-feux |

| IPSec pourrait être compromis | |

| Plus lent que les autres protocoles | |

| Incompatible avec NAT |

Le protocole de tunnellisation de couche 2 (L2TP) a été créé en 1999 pour remplacer le PPTP. Comme l’IKEv2, il est généralement associé à IPSec pour former un protocole VPN hybride, le L2TP/IPSec.

Cependant, ses performances sont décevantes et il est en voie de disparition sur le marché des VPN. Moins de la moitié des VPN que nous avons évalués l’utilisent, et aucun des 10 meilleurs fournisseurs ne le propose. La plupart des VPN offrent des alternatives plus rapides et plus sécurisées.

Bien que créé par Microsoft et Cisco, des implémentations open-source de serveurs L2TP/IPSec sont disponibles sur GitHub, permettant des audits pour vérifier l’absence de portes dérobées.

StrongVPN est l’un des rares VPN à proposer le protocole L2TP/IPSec.

Son code complexe a entraîné une mauvaise mise en œuvre parmi les VPN. En raison de la difficulté à combiner L2TP et IPSec, certains VPN ont utilisé des clés pré-partagées, exposant ainsi les utilisateurs aux attaques de type « homme du milieu » (HDM ou MITM en anglais). Dans ces attaques, un pirate falsifie les informations d’authentification, se faisant passer pour un serveur VPN afin d’écouter votre connexion.

IPSec propose des protocoles de cryptage et des mécanismes d’authentification puissants, garantissant la confidentialité des données pendant la transmission. Cependant, des inquiétudes subsistent quant à sa sécurité, notamment après les révélations d’Edward Snowden sur la possible compromission par la NSA.

L2TP/IPSec est également plus lent que d’autres protocoles. Cela s’explique par la double encapsulation, qui enveloppe les données dans deux couches de chiffrement. Bien que cela améliore la sécurité, cela consomme beaucoup de ressources et ralentit la connexion.

L2TP/IPSec a du mal à contourner certains pare-feu et n’est pas aussi efficace que des protocoles comme OpenVPN ou SoftEther. De plus, il est incompatible avec le NAT, ce qui peut causer des problèmes de connectivité. Dans ce cas, vous devrez activer la fonction VPN passthrough sur votre routeur pour utiliser un VPN basé sur L2TP.

Devriez-vous utiliser L2TP/IPSec ? Évitez L2TP/IPSec si vous partagez des données personnelles, si vous craignez la surveillance de la NSA, ou si votre VPN publie ses clés de chiffrement en ligne.

6. SSTP : obscurcissement efficace, mais closed-source

| Avantages | Inconvénients |

|---|---|

| Offre un chiffrement AES-256 sécurisé | Pas disponible avec la plupart des VPN |

| Excellent pour contourner la censure | Closed-source et détenu par Microsoft |

| Facile à installer sous Windows |

Le Secure Socket Tunneling Protocol (SSTP) est un VPN fiable pour contourner les pare-feux, offrant des vitesses correctes. Cependant, la plupart des VPN de qualité ont abandonné ce protocole au profit de technologies plus modernes.

Le SSTP est un protocole propriétaire de Microsoft, principalement utilisé pour sécuriser les connexions natives sous Windows. Il utilise SSL/TLS sur le port TCP 443 par défaut et des algorithmes de chiffrement AES-256 pour garantir une connexion sécurisée.

Ce port est utilisé pour le trafic HTTPS classique, ce qui rend le SSTP difficile à bloquer par les pare-feux et efficace pour contourner la censure en ligne.

IPVanish était le dernier VPN de premier plan à offrir le SSTP, mais cette fonctionnalité a été supprimée.

La plupart des VPN n’ont jamais adopté le protocole SSTP ou l’ont abandonné. Parmi les 61 VPN que nous avons examinés, seuls quelques-uns le proposent encore, ce qui souligne son manque d’utilité.

Depuis 2022, IPVanish l’a retiré de ses offres. Toutes nos recommandations principales de VPN offrent désormais des protocoles plus sûrs, plus rapides et plus privés en remplacement du SSTP.

Auparavant vulnérable aux attaques de l’homme du milieu, notamment celles utilisant SSL3, le protocole SSTP a désormais été configuré pour utiliser les protocoles TLS 1.2 et 1.3, offrant ainsi une meilleure sécurité et une résistance accrue aux cyberattaques.

En somme, des alternatives plus récentes et plus privées, telles que WireGuard et OpenVPN, sont déjà disponibles avec les VPN. Il n’y a donc aucune raison de continuer à utiliser SSTP.

Devriez-vous utiliser SSTP ? SSTP est un excellent choix pour contourner la censure en ligne, mais si vous attachez de l’importance à votre vie privée, vous pourriez être réticent à l’idée qu’il soit un protocole fermé. Par ailleurs, notez que Hide.me est le seul VPN de renom à intégrer le protocole SSTP dans ses applications.

7. PPTP : obsolète et peu sûr

| Avantages | Inconvénients |

|---|---|

| Des vitesses rapides | De graves failles de sécurité |

| Incompatible avec les clés de cryptage de 256 bits | |

| Mauvais choix pour contourner la censure | |

| Aurait été piraté par la NSA |

Le protocole de tunnel point à point (PPTP) était autrefois largement utilisé pour établir des connexions VPN sécurisées, mais il est désormais largement obsolète et pose de sérieux problèmes de sécurité. Développé par Microsoft en 1999 pour les environnements Windows, le PPTP était apprécié pour sa simplicité et ses performances, mais il est important de noter que le paysage Internet a considérablement évolué depuis.

En raison de ses nombreuses vulnérabilités, la plupart des fournisseurs de VPN ont abandonné le support du PPTP. Son utilisation est fortement déconseillée pour ceux qui accordent de l’importance à la sécurité et à la confidentialité en ligne. Bien qu’il ait été populaire auprès des petites et moyennes entreprises pour les VPN internes, il est préoccupant de constater que certaines entreprises continuent de l’utiliser en 2024.

Bien que le PPTP offre une installation facile et des performances acceptables, ces avantages sont largement éclipsés par ses risques de sécurité. Limité à des clés de cryptage de 128 bits, il est largement dépassé par des protocoles plus récents tels que OpenVPN, offrant une sécurité plus robuste avec des clés de 256 bits.

Des études ont démontré que les connexions VPN utilisant le PPTP peuvent être compromises en seulement trois minutes, et il a été rapporté que même la NSA a exploité ses failles pour collecter des données d’utilisateurs VPN. En somme, en 2024, l’utilisation du PPTP avec un VPN public est hautement déconseillée en raison de ses lacunes en matière de sécurité.

Devriez-vous utiliser PPTP ? Nous déconseillons fortement l’utilisation du protocole PPTP. En 2024, il n’offre tout simplement pas un niveau de sécurité suffisant. Il est crucial de souligner qu’il ne faut jamais utiliser le PPTP pour des transactions bancaires ou des achats en ligne, ni pour accéder à d’autres comptes.

Que sont les protocoles VPN propriétaires ?

| Pros | Cons |

|---|---|

| Conçu pour des cas d’utilisation spécifiques | Souvent closed-source et n’ont pas fait l’objet d’un audit indépendant |

Certains services VPN vont au-delà des protocoles mentionnés ci-dessus. Beaucoup développent également leurs propres protocoles, en améliorant des protocoles open-source existants ou en en créant de nouveaux. On parle alors de protocoles VPN propriétaires.

Ces protocoles sont souvent conçus pour des cas d’utilisation spécifiques, notamment pour renforcer la sécurité des protocoles populaires. D’autres utilisations courantes incluent l’optimisation des vitesses et la capacité à contourner les pare-feu en ligne sophistiqués.

En général, ces protocoles surpassent les protocoles conventionnels en termes de performances. Après avoir investi du temps et des ressources dans le développement d’un nouveau protocole, il est naturel pour un service VPN de consacrer ses meilleurs efforts à l’amélioration de ses performances.

ExpressVPN propose Lightway (un protocole propriétaire), OpenVPN et IKEv2 sur macOS.

Il est essentiel de comprendre que la plupart des VPN maintiennent leurs protocoles VPN propriétaires en closed-source, ce qui signifie que le code n’est pas accessible pour être examiné, ce qui rend impossible la vérification de la présence de vulnérabilités ou de bugs.

Certains VPN ne réalisent pas d’audits de sécurité indépendants sur leur code, voire refusent de les publier. En revanche, des protocoles open-source tels qu’OpenVPN ont été scrutés par des milliers de personnes afin de garantir leur sûreté, leur sécurité, et leur fidélité à leur fonctionnalité annoncée.

Les fournisseurs de VPN sont souvent hésitants à publier le code de leurs logiciels propriétaires par crainte que d’autres VPN ne copient leurs innovations.

Le nombre de fournisseurs de VPN développant leurs propres protocoles VPN reste limité, mais il est en croissance constante. Voici quelques-uns des principaux à surveiller :

| Protocole VPN | Cas d’utilisation | Efficacité | Audit de sécurité ? |

|---|---|---|---|

| ExpressVPN – Lightway | Général | Un équilibre entre sécurité et rapidité | Oui : 2021 & 2023 |

| Hotspot Shield – Catapult Hydra | Vitesse | Fournit une vitesse inégalée, idéale pour les tâches nécessitant une grande largeur de bande | Oui : Non publié |

| Astrill – StealthVPN | Censure | Contourne les restrictions imposées par la Chine en matière d’Internet avec un taux de réussite de 100% | Non |

Quel est le meilleur protocole VPN ?

Le choix du meilleur protocole VPN dépendra de vos propres besoins et situations.

Dans les pays soumis à une censure en ligne, les protocoles furtifs propriétaires ou SoftEther sont les plus efficaces pour contourner cette censure. Pour le streaming, la priorité est aux vitesses rapides, donc WireGuard est plus adapté.

Dans la section suivante, nous comparons les vitesses, l’utilisation des données et la sécurité de différents protocoles VPN : WireGuard, OpenVPN, IKEv2/IPSec et PPTP. Nous avons sélectionné NordVPN, ExpressVPN et PrivateVPN pour ces tests, étant donné qu’ils sont des VPN de haute qualité offrant les quatre protocoles les plus courants.

Quel est le protocole VPN le plus sûr ?

Principales conclusions :

OpenVPN se démarque en tant que protocole VPN le plus sécurisé grâce à son code source ouvert, largement examiné par des experts en sécurité, et ses algorithmes de chiffrement pratiquement inviolables. Son expérience dans le domaine renforce sa crédibilité et sa fiabilité.

WireGuard, une alternative plus épurée avec un code source plus léger pour faciliter les audits, requiert cependant une configuration de serveur supplémentaire de la part des fournisseurs de VPN pour garantir une confidentialité et une sécurité optimales.

L’usage d’un VPN sécurisé est essentiel pour préserver sa vie privée en ligne. Les VPN les plus fiables sont open-source, ont été examinés par des spécialistes de la sécurité, corrigeant constamment les bugs et résistant aux cyberattaques connues.

La plupart des services VPN prennent en charge le choix et la mise en place des protocoles VPN les plus sûrs. C’est pourquoi ils proposent souvent OpenVPN ou WireGuard, offrant ainsi le meilleur niveau de sécurité.

Voici les sept protocoles VPN les plus couramment utilisés et leurs avantages :

Quel est le protocole VPN le plus rapide ?

Principales conclusions :

- WireGuard et IKEv2/IPSec se démarquent comme les protocoles les plus rapides, adaptés à une variété étendue de services VPN et de plateformes.

- OpenVPN TCP et UDP présentent des performances significativement inférieures, surtout sur une connexion Internet à haut débit. Cependant, sur une connexion d’environ 100 Mbps, la différence devient moins perceptible.

- PPTP se classe en dernière position, ce qui n’est guère surprenant étant donné son ancienneté et son manque de sécurité.

Il est essentiel de prendre en compte plusieurs facteurs qui influent sur la vitesse de votre VPN, notamment : le type de protocole VPN sélectionné, votre débit Internet habituel, la localisation du serveur VPN, la charge du réseau et l’algorithme de chiffrement utilisé.

Ci-dessous, vous trouverez un diagramme à barres illustrant les résultats de nos tests de vitesse réalisés sur une connexion de base de 350 Mbps, comparant les performances de WireGuard, OpenVPN UDP, OpenVPN TCP, IKEv2/IPSec et PPTP :

Ces résultats correspondent également aux tests effectués par NordVPN, WireGuard et Vlad Talks Tech.

Quel protocole VPN utilise le moins de données ?

Principales conclusions :

- WireGuard consomme le moins de données, seulement 4,53%.

- IKEv2/IPSec et PPTP utilisent plus de données que WireGuard (7,88% et 8,24% respectivement), mais toujours moins de la moitié de la quantité utilisée par OpenVPN.

- OpenVPN UDP et TCP augmentent votre consommation de données jusqu’à 20% lorsque vous naviguez sur Internet, soit presque quatre fois la quantité de données utilisée par WireGuard.

Lorsque vous utilisez un VPN, attendez-vous à ce que votre utilisation de données augmente de 5 à 20%, selon le protocole et le VPN choisi.

Si vous êtes préoccupé par votre limite de données mensuelle, nous vous conseillons d’opter pour WireGuard ou IKEv2/IPSec. Ces deux protocoles légers consomment le moins de données lors de la navigation sur Internet, du streaming vidéo et des jeux.

En revanche, bien qu’OpenVPN UDP et TCP soient parmi les VPN les plus sécurisés, ils utilisent davantage de données en raison de leur code complexe et de leurs processus de tunnelisation étendus.

Voici un graphique à barres illustrant les niveaux de consommation de données des différents protocoles lors de l’envoi d’un même fichier sur Internet :