Nous sommes indépendants mais nous pouvons percevoir des commissions si vous achetez un VPN via notre site.

Qu’est-ce qu’un VPN (réseau privé virtuel) ?

Aperçu

Un VPN (réseau privé virtuel) est un logiciel qui crée une connexion sécurisée entre votre appareil et un serveur distant, masquant ainsi votre véritable géolocalisation aux sites web et applications. Cela vous permet de contourner les restrictions géographiques, de protéger votre activité en ligne des FAI et d’éviter que des personnes malveillantes n’interceptent vos données sur des réseaux Wi-Fi publics.

Le logiciel VPN chiffre votre trafic web et le redirige via un serveur distant avant d’atteindre le site, le service ou l’application souhaitée.

Il existe plusieurs types de réseaux privés virtuels, mais les VPN personnels sont de loin les plus courants et accessibles à tous sur leurs appareils.

Dans ce guide pour débutants, nous expliquerons comment fonctionnent les VPN, les différents types de configurations, ainsi que les avantages et les limites d’un VPN personnel.

Pourquoi nous faire confiance?

Nous sommes totalement indépendants et nous évaluons des VPN depuis 2016. Nos conseils se fondent sur des tests rigoureux et restent impartiaux, sans influence financière. Découvrez notre équipe et comment nous évaluons les VPN.

| VPN testés | 61 |

| Nombre total d’heures de test | plus de 30 000 |

| Années d’expérience combinées | plus de 50 |

Les types de connexions VPN

Il existe différents types de VPN en fonction du type de connexion dont l’utilisateur a besoin.

Les services VPN personnels sont conçus pour les utilisateurs ordinaires qui souhaitent renforcer leur confidentialité, sécurité et liberté en ligne. C’est ce que l’on appelle également des VPN grand public.

En revanche, les VPN d’accès à distance, les VPN mobiles et les VPN de site à site sont des VPN d’entreprise. Ils sont conçus pour permettre aux employés distants d’accéder en toute sécurité aux ressources internes.

Voici un aperçu rapide de chaque type de service VPN et de leurs différences :

1. Le fournisseurs de VPN personnels

Un service VPN personnel masque votre adresse IP et votre historique de navigation pendant que vous naviguez sur Internet dans votre temps libre.

Un fournisseur de VPN personnel offre aux utilisateurs individuels un accès chiffré à un serveur VPN distant qui lui appartient.

Il permet aux utilisateurs de créer une connexion sécurisée à des serveurs situés à différents endroits, qu’ils peuvent ensuite utiliser pour protéger leur identité, usurper leur localisation géographique et échapper à la surveillance lorsqu’ils naviguent sur Internet.

Utilisation de Proton VPN, un service VPN personnel, sur un smartphone Android.

Ils peuvent être utilisés sur la plupart des appareils, y compris les smartphones iOS et Android, les ordinateurs macOS et Windows, et même installés directement sur votre routeur Wi-Fi à la maison.

Les VPN personnels sont les plus courants et ce sont également ceux sur lesquels nous nous concentrons chez Top10VPN.

2. Les VPN d’accès à distance

Les entreprises utilisent des VPN d’accès à distance pour garder les données importantes privées.

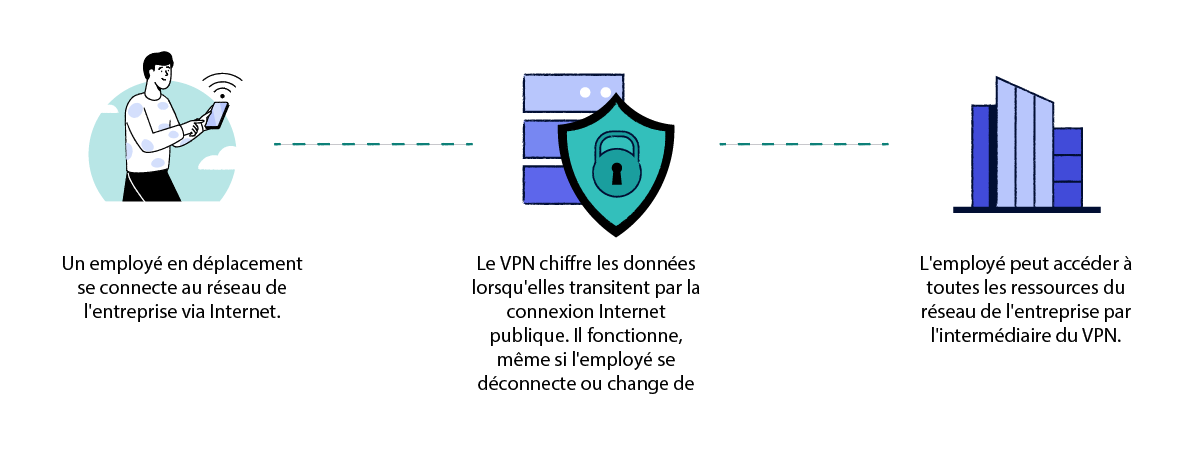

Les VPN d’accès à distance offrent aux employés un accès chiffré au réseau interne d’une entreprise lorsqu’ils télétravaillent.

Contrairement aux services VPN personnels, les VPN d’accès à distance ne sont pas conçus pour les utilisateurs souhaitant accéder à des services et applis en ligne.

L’objectif est plutôt de permettre aux employés d’accéder aux ressources, aux fichiers et aux applis de l’entreprise en toute sécurité, quel que soit leur emplacement physique, et de s’assurer que toutes les données de l’entreprise transmises sont protégées contre tout accès non autorisé ou toute interception.

Parmi les exemples les plus courants de VPN d’accès à distance figurent Access Server by OpenVPN et Cisco AnyConnect.

3. Les VPN mobiles

Une connexion VPN mobile persiste même quand le signal est faible.

Un VPN mobile est similaire à un VPN d’accès à distance, il connecte en toute sécurité des employés distants à un réseau d’entreprise.

Cependant, à la différence d’un VPN d’accès à distance conçu pour les utilisateurs travaillant à partir d’un emplacement statique, les VPN mobiles sont conçus pour les utilisateurs qui passent régulièrement d’un réseau cellulaire à un réseau Wi-Fi ou dont la connexion est susceptible de s’interrompre de temps à autre.

Un VPN mobile est conçu pour rester connecté malgré ces interruptions et cette instabilité. Ils sont donc particulièrement utiles pour les travailleurs mobiles, tels que les pompiers ou les policiers.

Les VPN mobiles sont compatibles avec n’importe quel appareil et n’importe quelle connexion réseau. Ils ne sont pas réservés aux utilisateurs de smartphones.

4. Les VPN de site à site

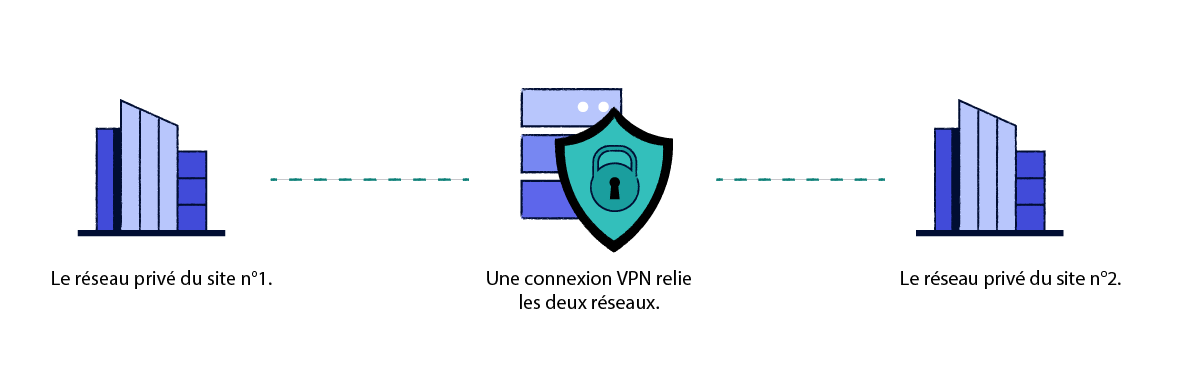

Les entreprises peuvent utiliser des services VPN site à site si leurs bureaux sont situés à différents endroits.

Les VPN de site à site sont utilisés pour étendre en toute sécurité un réseau d’entreprise unique à plusieurs locaux ou espaces de bureaux situés dans des lieux physiques différents.

Ils diffèrent des autres types de VPN d’entreprise en ce sens qu’ils sont conçus pour connecter deux réseaux ou plus ensemble, plutôt que de connecter un employé individuel au réseau du bureau.

Avantages et inconvénients des VPN personnels

Comme mentionné précédemment, chez Top10VPN, nous nous concentrons principalement sur les tests et les évaluations de VPN personnels. Cependant, de nombreuses informations fausses ou trompeuses circulent encore sur leurs capacités réelles.

Cette désinformation complique la tâche des débutants qui ne savent pas s’ils ont réellement besoin d’un VPN.

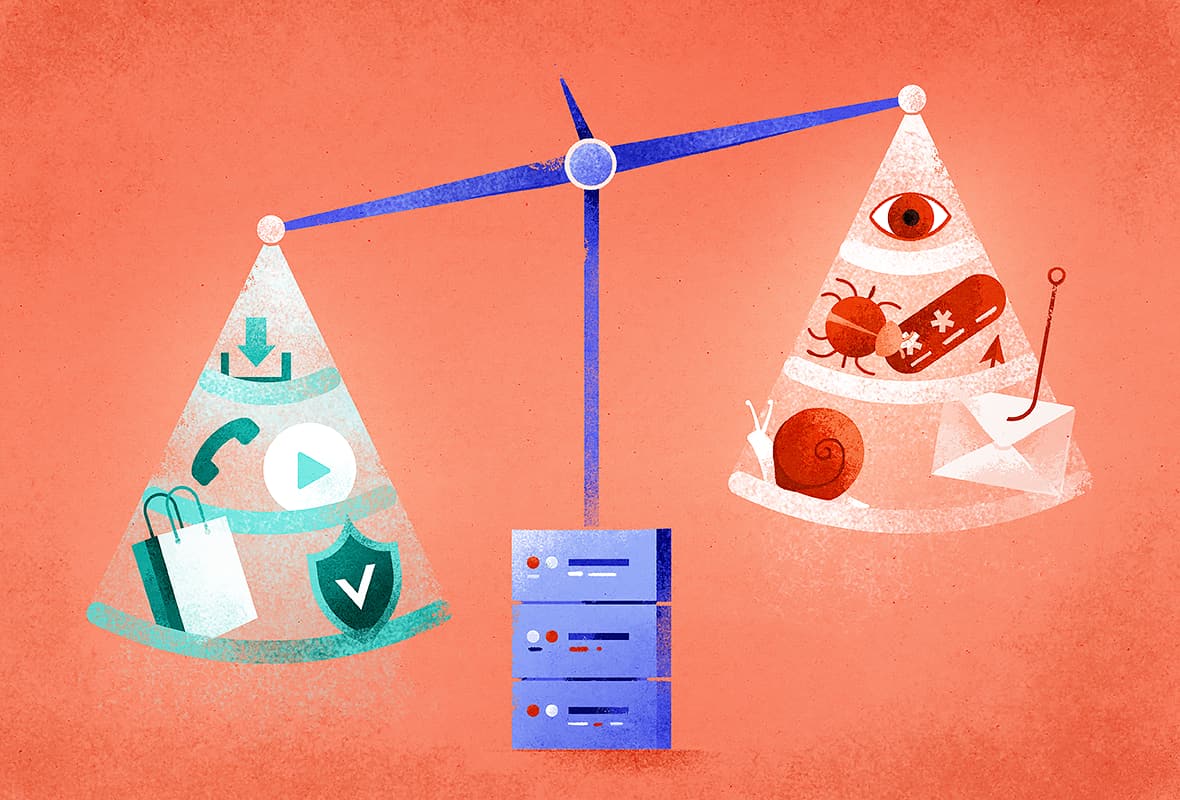

Un VPN personnel présente deux avantages principaux :

- Il dissimule votre adresse IP et emplacement géographique aux sites web, services et applis que vous utilisez. Sans ces informations, il est beaucoup plus difficile de relier votre activité en ligne à votre identité, ce qui complique le suivi, le profilage ou le blocage.

- Il dissimule votre activité à votre FAI ou à l’administrateur de votre réseau. En chiffrant vos transferts de données, il est pratiquement impossible pour votre FAI, votre opérateur de téléphonie mobile, votre administrateur Wi-Fi ou les personnes qui écoutent sur un réseau Wi-Fi public de voir les sites web que vous visitez, les fichiers que vous chargez ou téléchargez, ou toutes les données personnelles que vous saisissez sur les sites web HTTP.

Avec ces deux fonctions fondamentales, un VPN peut être utilisé pour différents objectifs tels que l’amélioration de la vie privée, la sécurité et la liberté en ligne.

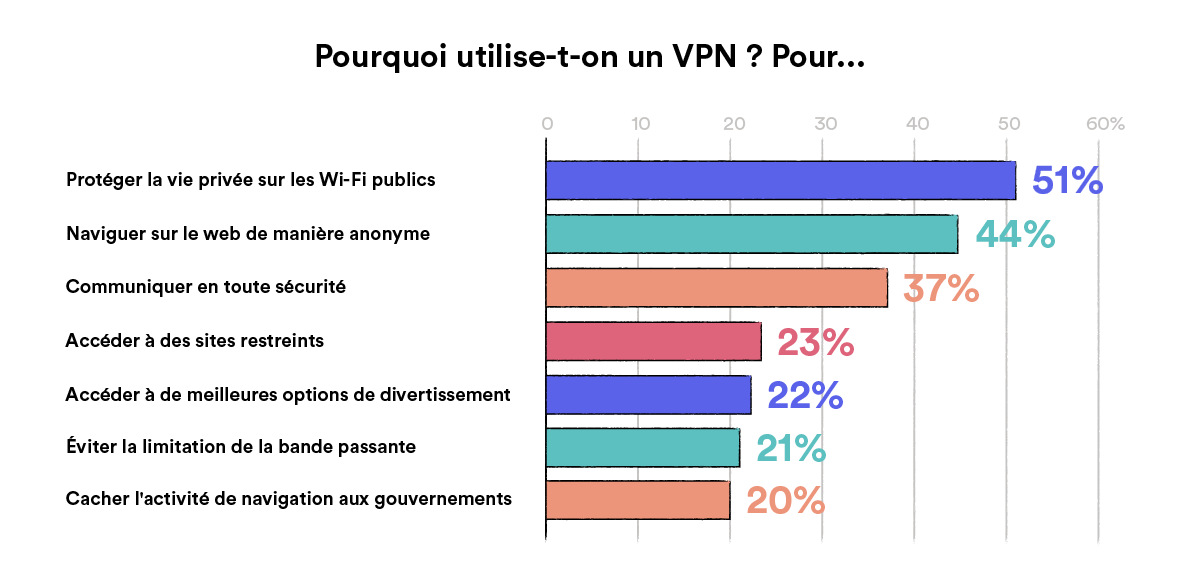

Voici les raisons les plus populaires invoquées par les internautes pour justifier l’utilisation d’un VPN (d’après une enquête que nous avons menée en collaboration avec GlobalWebIndex :

Données extraites de nos statistiques sur l’utilisation des VPN dans le monde.

Le tableau suivant résume les possibilités et les limites d’un VPN :

| Ce que vous pouvez faire avec un VPN | Ce que vous ne pouvez pas faire avec un VPN |

|---|---|

| Vous protéger contre l’interception du trafic et les attaques de type « homme du milieu » lorsque vous êtes connectés à des réseaux Wi-Fi publics non sécurisés. | Vous protéger contre toutes les formes de cyberattaques, en particulier celles qui vous incitent à télécharger des logiciels malveillants ou à divulguer des informations personnelles. |

| Modifier votre localisation afin de débloquer des films et des émissions de TV, des jeux vidéo ou des événements sportifs soumis à des restrictions géographiques et qui ne sont pas disponibles dans votre région. | Masquer votre emplacement physique aux sites web et applis qui utilisent la géolocalisation Wi-Fi. La plupart des VPN ne peuvent pas usurper les données de localisation GPS de votre appareil. |

| Compliquer la tâche des FAI, des annonceurs, des écoles, des employeurs et des agences gouvernementales qui surveillent et enregistrent votre activité de navigation. | Empêcher une entité déterminée à vous suivre par le biais de cookies, d’empreintes digitales ou de profils comportementaux, par exemple. |

| Empêcher votre FAI d’étrangler votre connexion pendant le streaming, le gaming et le torrenting. | Regarder Netflix, HBO Max ou tout autre service de streaming gratuitement. |

| Accéder à des sites web et à des contenus censurés par le gouvernement, ou débloquer des sites web à l’école et au travail. | Masquer votre activité de navigation aux employeurs et administrateurs Wi-Fi des écoles qui utilisent des logiciels de surveillance d’écran. |

| Contourner les interdictions de sites web basées sur l’IP. | Empêcher votre FAI de connaître votre véritable adresse IP et votre localisation. |

| Éviter les discriminations tarifaires basées sur la localisation lorsque vous faites des achats en ligne. | Éviter les tactiques de discrimination par les prix qui s’appuient sur des cookies de suivi ou d’autres formes de profilage basées sur le comportement de navigation. |

| Offrir aux employés à distance un accès fiable et sécurisé aux fichiers et ressources sensibles sur le réseau interne de l’entreprise. | Contourner les interdictions d’accès aux sites web basées sur les e-mails ou les comptes. |

| Masquer la quantité de données consommées à votre FAI ou à votre opérateur de téléphonie mobile. Un VPN augmentera la quantité de données utilisée. |

Ressources utiles

Si vous avez d’autres questions sur les VPN, vous trouverez des réponses plus détaillées dans les guides ci-dessous :

Combien coûte un VPN ?

Comment fonctionne un VPN ? Le cryptage et le tunnel VPN expliqués

Comment fonctionne un VPN ? Le cryptage et le tunnel VPN expliqués Comment les juridictions VPN vous affectent-elles ?

Comment les juridictions VPN vous affectent-elles ? Les 10 inconvénients de l’utilisation d’un VPN

Les 10 inconvénients de l’utilisation d’un VPN Les 4 principaux types de VPN

Les 4 principaux types de VPN Les protocoles VPN expliqués : lequel est le meilleur ?

Les protocoles VPN expliqués : lequel est le meilleur ? Les VPN sont-ils légaux ?

Les VPN sont-ils légaux ? Qu’est-ce qu’une politique de journalisation VPN ?

Qu’est-ce qu’une politique de journalisation VPN ? Que peut-on faire avec un VPN ?

Que peut-on faire avec un VPN ?

Comment fonctionne un VPN ?

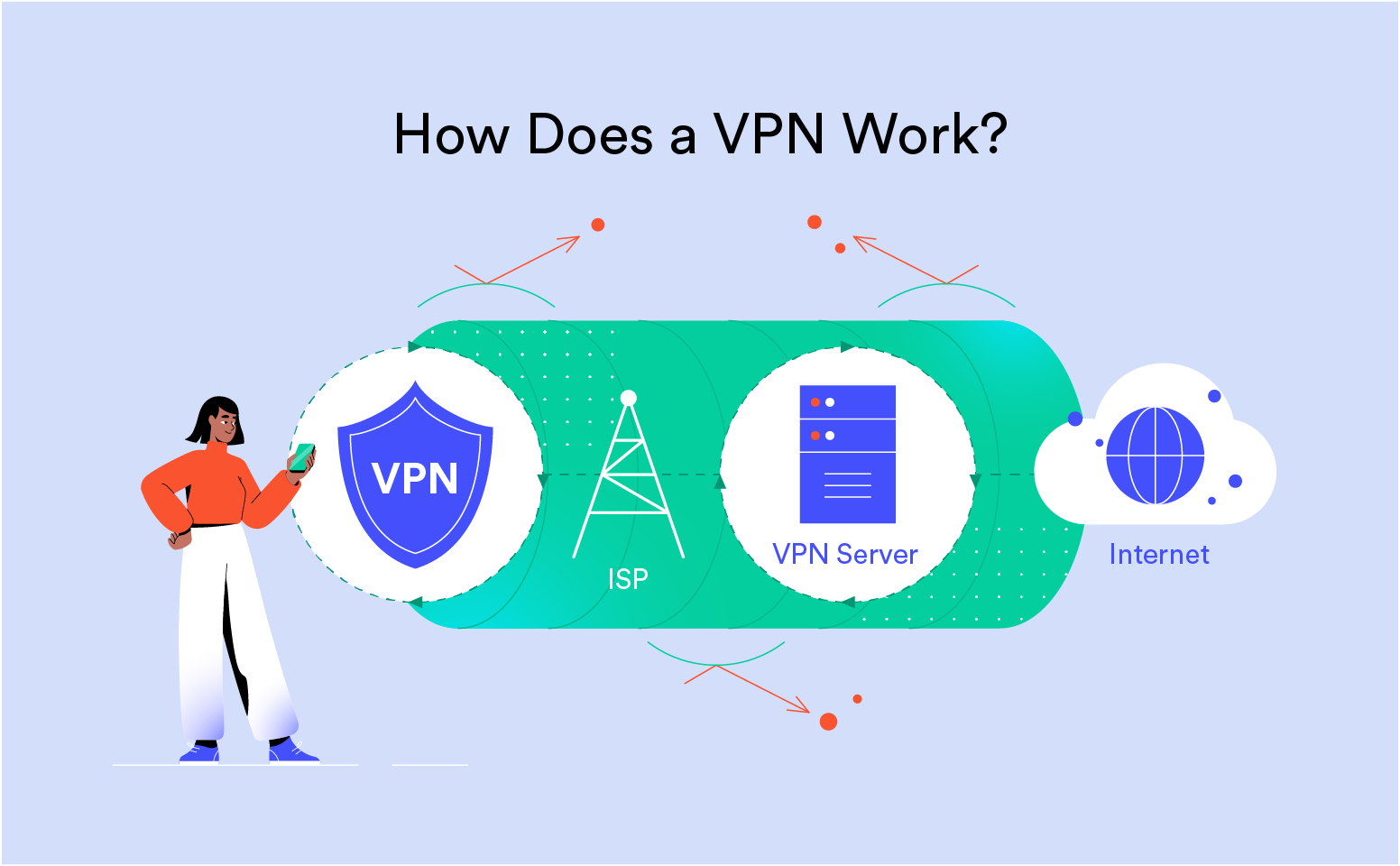

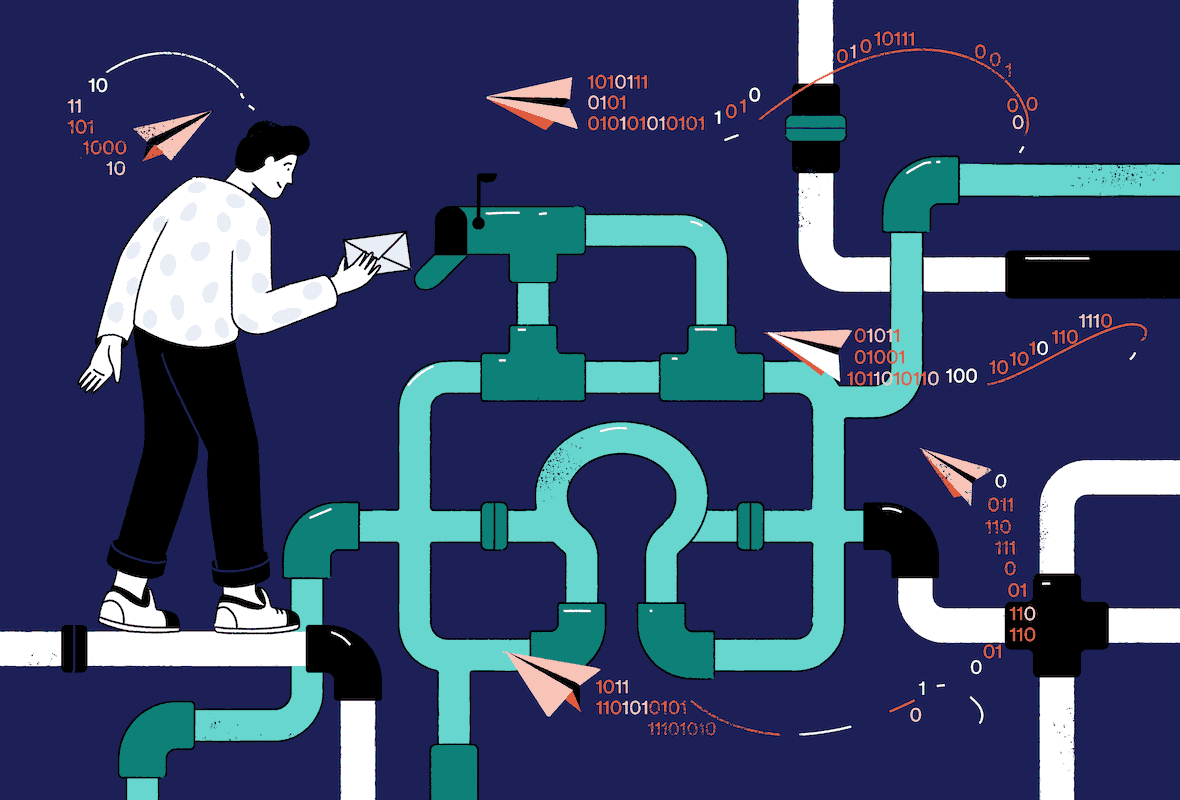

Un VPN fonctionne en établissant une connexion chiffrée entre votre appareil et un serveur VPN distant. Cette connexion sécurisée est appelée tunnel VPN.

Une fois la connexion établie, toutes les données quittant votre appareil sont acheminées vers le serveur VPN à travers le tunnel VPN. Le serveur VPN les redirige ensuite vers le site web que vous visitez, l’appli que vous utilisez ou le réseau de l’entreprise auquel vous accédez à distance.

Les données du site web ou de l’appli reviennent ensuite sur votre appareil en suivant le même chemin. Elles sont d’abord envoyées au serveur VPN, qui les transfère ensuite à votre appareil à travers le tunnel VPN.

Ce processus comporte cinq étapes clés :

1. Handshake et authentication

Le logiciel VPN de votre appareil et le serveur VPN s’authentifient d’abord l’un l’autre. C’est ce que l’on appelle un handshake VPN (ou poignée de main VPN).

Pendant la poignée de main, le client VPN initie une connexion avec le serveur VPN, indiquant son intention d’établir un tunnel sécurisé. Les deux ordinateurs vérifient ensuite leur identité l’un par rapport à l’autre à l’aide d’un mot de passe, d’un certificat numérique ou d’une autre méthode d’authentification.

Une fois l’authentification terminée, cette connexion est utilisée pour partager en toute sécurité une « clé » de chiffrement entre le client et le serveur. Cette clé est utilisée pour chiffrer et déchiffrer les données à chaque extrémité du tunnel VPN pendant toute la durée de votre session de navigation.

CONSEIL D’EXPERT : Pour les échanges VPN les plus rapides et les plus sûrs, recherchez des fournisseurs VPN qui utilisent l’algorithme RSA-2048 ou RSA-4096 (et non RSA-1024). Pour une protection supplémentaire, nous vous recommandons également d’utiliser des protocoles VPN qui sont configurés avec la Confidentialité Persistante Parfaite (Perfect Forward Secrecy en anglais).

2. Chiffrement

Une fois la connexion au serveur VPN établie, le client VPN sur votre appareil utilise alors la « clé » convenue et un algorithme de chiffrement pour chiffrer toute votre activité Internet.

Cela signifie que toutes les données associées à vos demandes de trafic web seront converties en chaînes de lettres et de chiffres qui ne sont intelligibles que par une personne possédant la clé de déchiffrement.

Trafic web avant et après connexion à un VPN avec chiffrement AES-256.

3. Encapsulation

Votre trafic chiffré est ensuite enveloppé dans une couche supplémentaire de trafic non chiffré, qui contient des informations sur la manière de l’acheminer vers le serveur VPN. Ce processus est connu sous le nom d’encapsulation et est réalisé par des protocoles de tunnelisation spécialisés.

C’est comme si vous preniez une enveloppe avec une lettre écrite à l’intérieur et que vous la mettiez dans une deuxième enveloppe avec une nouvelle adresse. Votre message est alors complètement caché au monde extérieur.

Votre client VPN transmet ensuite le trafic encapsulé à votre FAI, qui l’envoie au serveur VPN. En raison du chiffrement, la seule chose que le FAI peut voir est l’adresse IP du serveur VPN.

4. Déchiffrement, redirection et rechiffrement

Lorsqu’elles atteignent le serveur VPN, cette couche d’encapsulation est retirée et les données originales sont décryptées à l’aide de la clé de chiffrement.

C’est comme si vous ouvriez la couche extérieure d’une lettre pour révéler le message original à l’intérieur – ce qui permet au serveur VPN d’accéder à la véritable destination de votre demande de connexion.

Le serveur peut alors rediriger votre demande vers le site web, le service ou l’appli dont vous avez besoin.

Lorsque le serveur web vous renvoie les informations de votre demande, il les envoie au serveur VPN où elles sont à nouveau chiffrées et renvoyées à travers le tunnel VPN jusqu’à ce qu’elles atteignent votre appareil.

Le logiciel VPN de votre appareil déchiffre alors les données afin qu’elles puissent s’afficher lisiblement sur votre écran.

5. Authentification par hachage

Comme dernière précaution, le service VPN utilise également des algorithmes de hachage sécurisés (SHA) pour authentifier l’intégrité des données transmises et des connexions client-serveur. Ces algorithmes garantissent qu’aucune information n’a été modifiée lors du transit entre la source et la destination.

Si le message alternatif généré par le client diffère de celui généré par le serveur, cela signifie que le message a été altéré et que les données sont rejetées. S’ils sont identiques, les données sont acceptées.

REMARQUE : L’authentification par hachage SHA est cruciale pour prévenir les attaques de type « homme du milieu ».

Protocoles VPN & Chiffrages

Ce processus peut impliquer différents protocoles et chiffrages, en fonction du service VPN que vous utilisez et de la manière dont il est configuré.

Le protocole VPN détermine la manière dont le tunnel VPN est formé, tandis que le chiffrement est utilisé pour chiffrer les données qui circulent dans ce tunnel.

Selon le protocole utilisé, un VPN peut avoir des vitesses, des capacités et des vulnérabilités différentes. La plupart des services vous permettent de choisir le protocole que vous souhaitez utiliser dans les paramètres de l’appli.

Voici un aperçu des protocoles VPN les plus courants :

Le chiffrement est l’algorithme (c’est-à-dire un ensemble de règles) utilisé pour chiffrer et déchiffrer les données.

Les codes sont généralement associés à une longueur de clé spécifique. En règle générale, plus la longueur de la clé est importante, plus le chiffrement est sûr. Par exemple, l’AES-256 est considéré comme plus sûr que l’AES-128. Dans la mesure du possible, nous vous recommandons d’utiliser un VPN avec un chiffrement AES ou ChaCha20.