Serwis Top10VPN ma pełną niezależność redakcyjną. Możemy otrzymać prowizję, jeśli kupisz VPN z na naszej stronie.

Co to jest VPN (wirtualna sieć prywatna)?

Podsumowanie

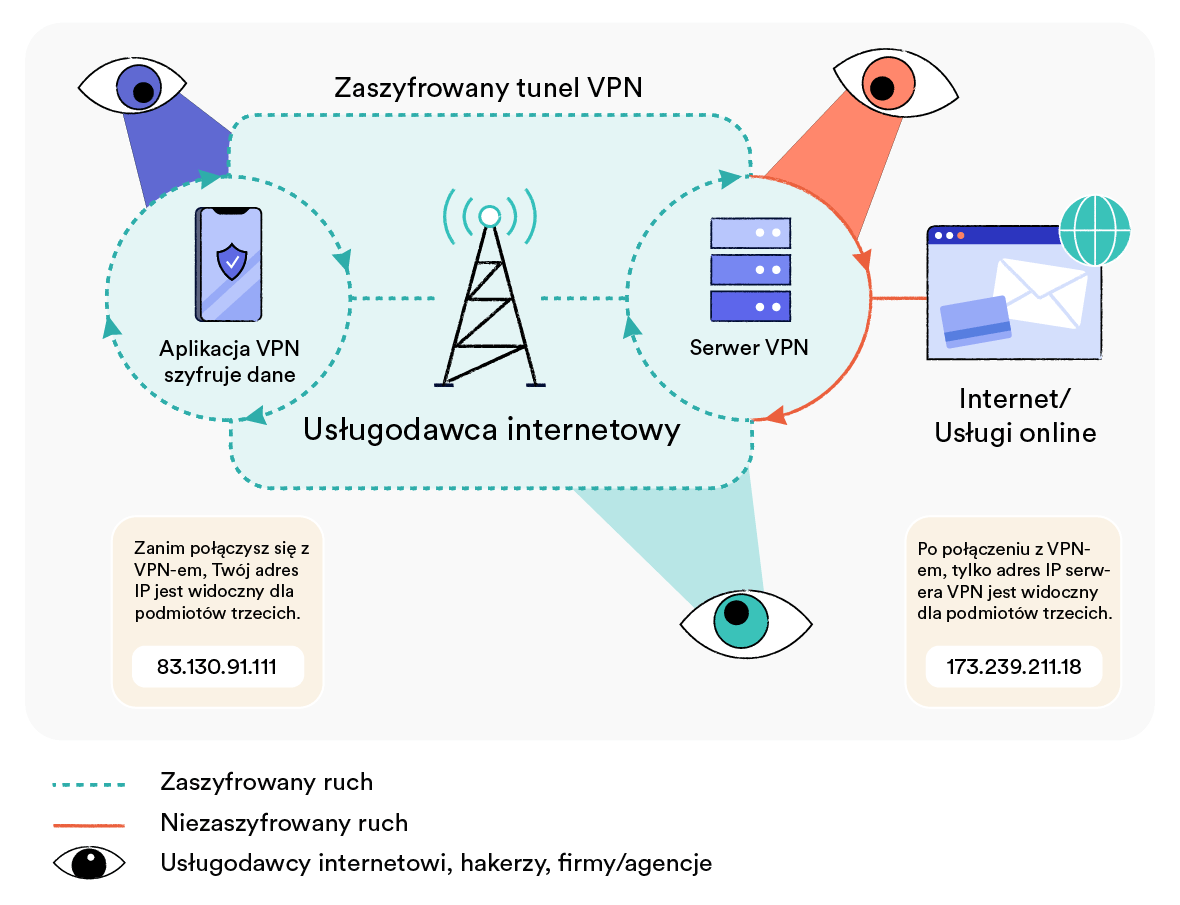

Wirtualna sieć prywatna (VPN) to oprogramowanie, które nawiązuje zaszyfrowane połączenie między Twoim urządzeniem a odległym serwerem, by ukryć Twoją prawdziwą geolokalizację przed odwiedzanymi stronami i aplikacjami. Dzięki temu możesz ominąć geoblokady, ukryć swoją aktywność przed dostawcą usług internetowych oraz uniemożliwić nieupoważnionym podmiotom przechwycenie Twoich transferów danych w niebezpiecznych sieciach Wi-Fi.

Oprogramowanie VPN działa, szyfrując Twój ruch sieciowy i przekierowując go przez odległy serwer, zanim prześle go do żądanej strony internetowej, usługi lub aplikacji.

Istnieje kilka różnych rodzajów wirtualnych sieci prywatnych, ale najpopularniejsze z nich to osobiste usługi VPN, z których każdy może korzystać na swoich urządzeniach.

W tym przewodniku dla początkujących na temat sieci VPN zdradzimy, jak działają, omówimy różne rodzaje konfiguracji VPN, a także przedstawimy wady i zalety osobistych usług VPN.

Dlaczego warto nam zaufać?

Jesteśmy w pełni niezależni i recenzujemy usługi VPN od 2016 roku. Nasze porady są oparte na wynikach własnoręcznie przeprowadzonych testów, a korzyści finansowe nie mają na nie wpływu. Dowiedz się, kim jesteśmy i jak testujemy VPN-y.

| Przetestowane VPN-y | 61 |

| Łączna liczba godzin testów | Ponad 50 |

| Łączne lata doświadczenia | Ponad 30 000 |

Jak działa VPN?

VPN nawiązuje zaszyfrowane połączenie między Twoim urządzeniem a odległym serwerem VPN. To bezpieczne połączenie znane jest jako tunel VPN.

Po nawiązaniu połączenia wszystkie dane opuszczające Twoje urządzenie są kierowane przez tunel VPN do serwera VPN. Następnie serwer VPN przekazuje je do odwiedzanej witryny, aplikacji, z której korzystasz lub sieci firmowej, do której próbujesz uzyskać zdalny dostęp.

Dane z witryny lub aplikacji są następnie wysyłane z powrotem do Twojego urządzenia tą samą trasą. Najpierw zostają wysłane do serwera VPN, który następnie przekazuje je przez tunel VPN na Twoje urządzenie.

Na dany proces składa się pięć kluczowych etapów:

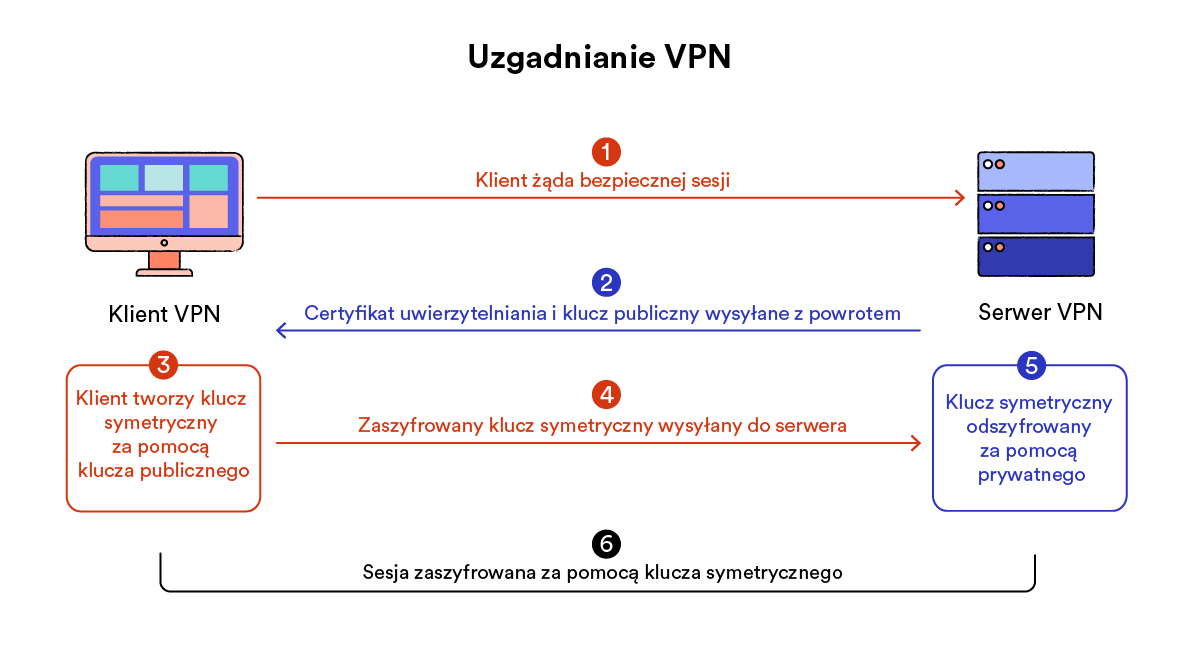

1. Uzgadnianie i uwierzytelnianie

Oprogramowanie VPN na Twoim urządzeniu oraz serwer VPN najpierw wzajemnie się uwierzytelniają. Jest to znane jako uzgadnianie VPN.

Podczas uzgadniania oprogramowanie VPN inicjuje połączenie z serwerem VPN, komunikując zamiar ustanowienia bezpiecznego tunelu. Następnie oba komputery weryfikują swoją tożsamość za pomocą hasła, certyfikatu elektronicznego lub innej metody uwierzytelniania.

Po zakończeniu uwierzytelniania połączenie zostanie użyte do bezpiecznego udostępnienia „klucza” szyfrowania między oprogramowaniem klienckim i serwerem. Dany klucz służy do szyfrowania i odszyfrowywania danych na obu końcach tunelu VPN przez całą sesję przeglądania użytkownika.

WSKAZÓWKA EKSPERTA: Aby uzgadnianie było szybkie i bezpieczne, wybierz usługę VPN, która korzysta z algorytmu RSA-2048 lub RSA-4096 (nie RSA-1024). Dla dodatkowej ochrony zalecamy również wybór protokołów VPN skonfigurowanych z własnością doskonałego utajniania z wyprzedzeniem.

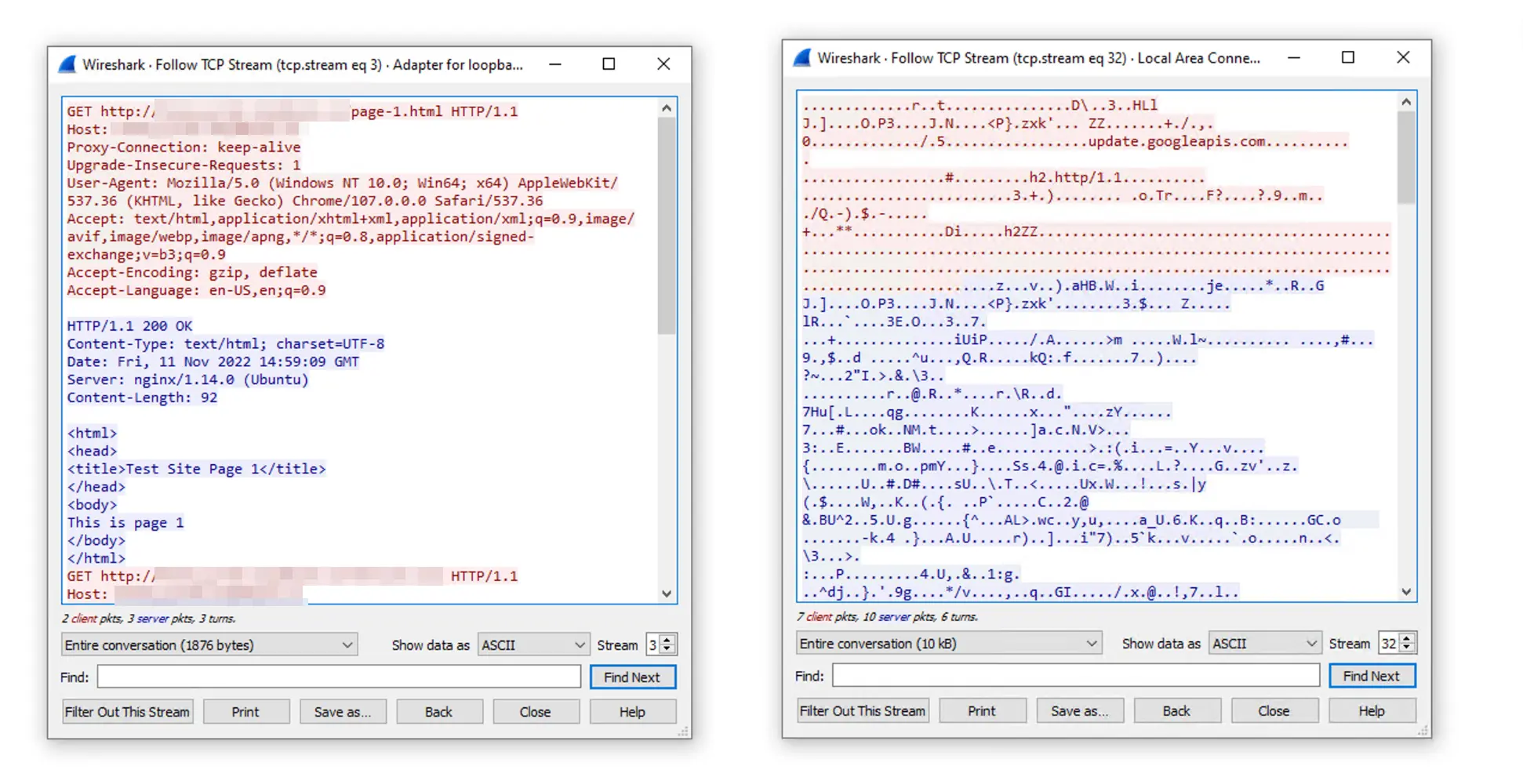

2. Szyfrowanie

Po nawiązaniu połączenia z serwerem VPN, oprogramowanie VPN na Twoim urządzeniu używa uzgodnionego wcześniej „klucza” oraz szyfru do zakodowania całej Twojej aktywności w Internecie.

Mówiąc prosto, oznacza to, że wszystkie dane w formie zwykłego tekstu powiązane z Twoimi żądaniami ruchu internetowego zostaną przekształcone w ciąg liter oraz cyfr, który będzie zrozumiały wyłącznie dla kogoś, kto ma klucz odszyfrowywania.

Ruch internetowy przed i po nawiązaniu połączenia VPN z użyciem szyfrowania AES-256.

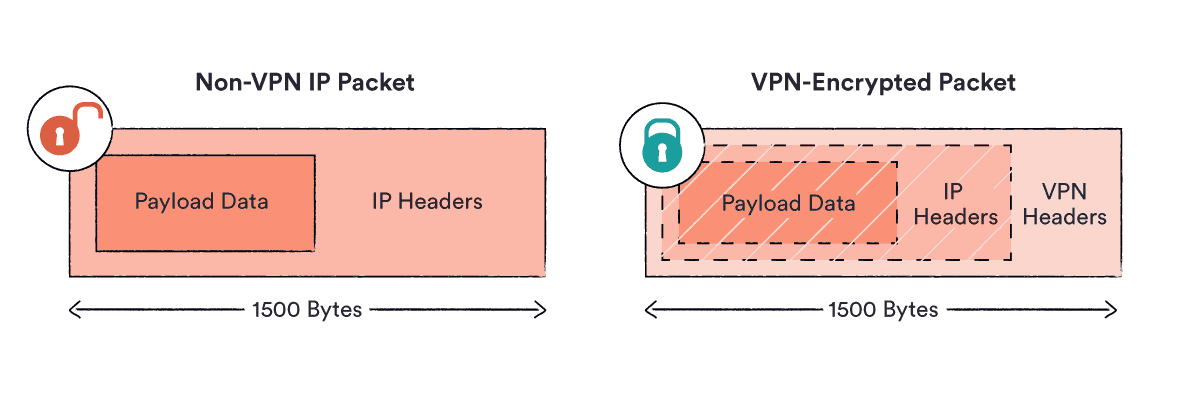

3. Hermetyzacja

Twój zaszyfrowany ruch jest następnie owijany w dodatkową warstwę niezaszyfrowanego ruchu, która zawiera informacje o tym, jak przekierować go do serwera VPN. Dany proces jest znany jako hermetyzacja i jest wykonywany przez dedykowane protokoły tunelowania.

To tak, jakby wziąć kopertę z listem w środku i włożyć ją w kolejną kopertę z nowym adresem. Twoja rzeczywista wiadomość zostaje całkowicie ukryta przed światem zewnętrznym.

Po hermetyzacji oprogramowanie VPN przekazuje ruch Twojemu dostawcy usług internetowych, który wysyła go do serwera VPN. Dzięki szyfrowaniu jedyne, co może zobaczyć dostawca usług internetowych, to adres IP serwera VPN.

4. Odszyfrowywanie, przekazywanie i ponowne szyfrowanie

Po dotarciu do serwera VPN warstwa hermetyzacji zostaje usunięta, a oryginalne dane odszyfrowane za pomocą klucza.

To jak otwieranie koperty, aby odkryć oryginalną wiadomość w środku. Tym samym udzielasz serwerowi VPN dostępu do prawdziwego miejsca docelowego Twojego żądania połączenia.

Teraz serwer może przekazać Twoje żądanie do docelowej strony internetowej, usługi lub aplikacji.

Następnie serwer www odsyła żądane informacje do serwera VPN, gdzie są one ponownie szyfrowane i wysyłane do Twojego urządzenia przez tunel VPN.

Oprogramowanie VPN na Twoim urządzeniu odszyfrowuje dane, aby mogły zostać poprawnie wyświetlone na Twoim ekranie.

5. Uwierzytelnienie z algorytmem haszującym

Jako ostatni środek ostrożności usługa VPN stosuje bezpieczny algorytm haszujący (SHA), aby uwierzytelnić integralność transmitowanych danych oraz połączeń klient-serwer. Gwarantuje on, że żadne informacje nie zostały zmodyfikowane w trakcie przesyłania między źródłem a miejscem docelowym.

Jeśli alternatywna wiadomość wygenerowana przez oprogramowanie klienckie różni się od alternatywnej wiadomości wygenerowanej przez serwer, oznacza to, że wiadomość została zmieniona, w związku z czym dane zostają odrzucone. Jeśli są takie same, dane zostaną zaakceptowane.

UWAGA: Uwierzytelnianie z algorytmem haszującym SHA ma kluczowe znaczenie w procesie zapobiegania atakom typu man-in-the-middle.

Protokoły i szyfry VPN

Proces ten może obejmować różne protokoły i szyfry, w zależności od używanego VPN-u oraz tego, jak został skonfigurowany.

Protokół określa sposób tworzenia tunelu VPN, a szyfr służy do szyfrowania danych które są przez niego przesyłane.

W zależności od używanego protokołu VPN będzie miał różne prędkości, możliwości i słabe punkty. Większość usług pozwala wybrać protokół w ustawieniach aplikacji.

Oto krótki przegląd najpopularniejszych protokołów VPN:

- OpenVPN: ma otwarty kod źródłowy, jest bezpieczny i kompatybilny z niemal wszystkimi urządzeniami obsługującymi VPN-y.

- WireGuard: jest szybki, bezpieczny i wydajny pod względem zużycia danych.

- IKEv2/IPsec: doskonały dla użytkowników VPN-ów na urządzeniach mobilnych, ale prawdopodobnie został złamany przez NSA.

- SoftEther: świetny do omijania cenzury, ale wiele usług VPN go nie obsługuje.

- L2TP/IPsec: wolniejszy protokół również podejrzewany o to, że został zhakowany przez NSA.

- SSTP: dobrze radzi sobie z zaporami sieciowymi, ale może być podatny na ataki man-in-the-middle.

- PPTP: przestarzały i niebezpieczny. Lepiej go unikać.

Szyfr to algorytm (zestaw reguł) służący do szyfrowania i odszyfrowywania danych.

Szyfry są zwykle parowane z określoną długością klucza. Zasadniczo, im dłuższy klucz, tym bezpieczniejsze szyfrowanie. Przykładowo AES-256 jest uważany za bezpieczniejszy niż AES-128. Jeśli to możliwe, zalecamy korzystanie z VPN-u z szyfrowaniem AES lub ChaCha20.

Cztery główne rodzaje konfiguracji VPN

Na rynku istnieją różne rodzaje usług VPN przeznaczone dla różnego rodzaju połączeń w zależności od potrzeb użytkowników.

VPN-y osobiste zostały zaprojektowane z myślą o zwykłych internautach, którzy chcą poprawić swój poziom prywatności, bezpieczeństwa oraz wolności online. Z tego powodu są one również nazywane konsumenckimi usługami VPN.

Sieci VPN zdalnego dostępu, VPN-y na urządzenia mobilne oraz VPN-y typu site-to-site to usługi VPN dla firm. Umożliwiają one pracownikom zdalnym uzyskanie bezpiecznego dostępu do zasobów wewnętrznych firmy.

Poniżej omawiamy pokrótce wszystkie rodzaje usług VPN i różnice między nimi.

1. Osobiste usługi VPN

Osobista usługa VPN ukrywa Twój adres IP i historię przeglądania, gdy przeglądasz Internet w wolnym czasie.

VPN-y osobiste zapewniają użytkownikom indywidualnym szyfrowany dostęp do odległego serwera VPN stanowiącego własność usługodawcy VPN.

Pozwalają one utworzyć bezpieczne połączenie z serwerami w wielu różnych lokalizacjach, które można następnie wykorzystać do ochrony tożsamości, maskowania geolokalizacji i uniknięcia inwigilacji podczas przeglądania Internetu.

Korzystanie z Proton VPN, osobistej usługi VPN na telefonie z Androidem.

Z tego rodzaju VPN-ów można korzystać na większości urządzeń, w tym na smartfonach z iOS i Androidem oraz komputerach z macOS i Windowsem. Co więcej, można je nawet zainstalować bezpośrednio na swoim domowym routerze Wi-Fi.

Osobiste usługi VPN to najpopularniejszy rodzaj VPN-ów i to właśnie na nim skupiamy się na platformie Top10VPN.

2. Usługi VPN zdalnego dostępu

Firmy korzystają z sieci VPN o zdalnym dostępie, aby zachować prywatność ważnych informacji.

VPN-y zdalnego dostępu zapewniają pracownikom szyfrowany dostęp do wewnętrznej sieci firmy podczas pracy zdalnej. To najpopularniejszy rodzaj VPN-ów dla firm.

W przeciwieństwie do VPN-ów osobistych VPN-y zdalnego dostępu nie zostały zaprojektowane dla użytkowników, którzy chcą uzyskać dostęp do usług i aplikacji online.

Ich celem jest umożliwienie pracownikom bezpiecznego dostępu do zasobów, plików i aplikacji firmy niezależnie od ich lokalizacji fizycznej oraz zapewnienie, że wszystkie transmitowane dane firmy są chronione przed nieuprawnionym dostępem lub przechwyceniem.

UWAGA: Popularne przykłady VPN-ów zdalnego dostępu to Access Server od OpenVPN i Cisco AnyConnect.

3. Usługi VPN na urządzenia mobilne

Mobilne połączenie VPN utrzymuje się nawet przy słabym sygnale.

VPN-y na urządzenia mobilne są podobne do usług VPN zdalnego dostępu – oba rodzaje VPN-ów bezpiecznie łączą pracowników zdalnych z siecią firmową.

Usługi VPN zdalnego dostępu są jednak przeznaczone dla użytkowników, którzy pracują z lokalizacji statycznej, podczas gdy VPN-y na urządzenia mobilne dla osób, które regularnie przełączają się między sieciami komórkowymi oraz Wi-Fi lub których połączenie może czasem zostać przerwane.

VPN-y na urządzenia mobilne zostały zaprojektowane tak, aby utrzymać połączenie mimo tych przerw i niestabilności. W związku z tym są one szczególnie przydatne dla pracowników mobilnych, takich jak strażacy czy policjanci.

UWAGA: VPN-y na urządzenia mobilne są kompatybilne z różnymi urządzeniami i połączeniami sieciowymi. Nie są przeznaczone wyłącznie dla użytkowników smartfonów.

4. Usługi VPN typu site-to-site

Firmy mogą korzystać z sieci VPN typu site-to-site, jeśli mają biura w różnych lokalizacjach.

VPN-y site-to-site są używane do bezpiecznego rozszerzenia sieci jednej firmy o wiele różnych placówek i lokali biurowych w różnych lokalizacjach fizycznych.

Różnią się od innych VPN-ów dla firm tym, że zostały zaprojektowane, by połączyć co najmniej dwie sieci, a nie pojedynczych pracowników z siecią biurową.

Plusy i minusy osobistych usług VPN

Jak już wspomnieliśmy, w Top10VPN skupiamy się przede wszystkim na testowaniu i recenzowaniu osobistych usług VPN. Wszystko dlatego, że po dziś dzień w sieci wciąż krąży wiele mylących informacji na temat tego, co VPN-y mogą, a czego nie mogą zrobić dla internautów.

Ten natłok wprowadzających w błąd danych pozostawia wiele do życzenia i sprawia, że początkującym trudno jest zdecydować, czy faktycznie potrzebują VPN-u.

Wyjaśnijmy sobie więc kilka rzeczy. Osobiste usługi VPN oferują dwie podstawowe korzyści:

- Ukrywają Twój adres IP oraz geolokalizację przed witrynami, usługami i aplikacjami, z których korzystasz. Bez tych informacji powiązanie Twojej aktywności online z Twoją tożsamością jest znacznie trudniejsze, a śledzenie, profilowanie lub zablokowanie Cię praktycznie niemożliwe.

- Ukrywają Twoją aktywność przed dostawcą usług internetowych oraz administratorem sieci. Szyfrowanie transferów danych uniemożliwia dostawcom usług internetowych, operatorom komórkowym, administratorom sieci Wi-Fi oraz podmiotom podsłuchującym w publicznych Wi-Fi monitorowanie odwiedzanych przez Ciebie stron internetowych i pobieranych lub wysyłanych plików, a także przejęcie danych osobowych wpisywanych na stronach HTTP.

Dzięki tym zaletom VPN może zostać użyty do wielu różnych celów związanych z poprawą prywatności, bezpieczeństwa i wolności online.

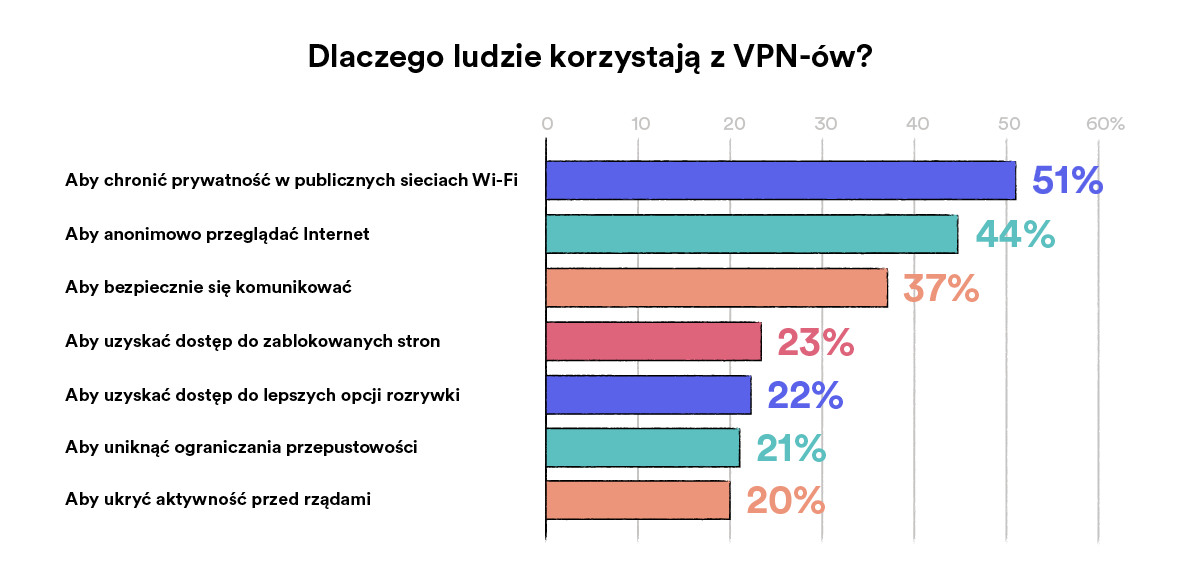

Oto najpopularniejsze powody korzystania z VPN-ów według danych z ankiety, którą przeprowadziliśmy we współpracy z GlobalWebIndex:

Dane z naszego raportu Global VPN Usage Report.

Poniższa tabela podsumowuje wszystko, co możesz i czego nie możesz zrobić z usługą VPN:

| Co możesz zrobić z usługą VPN | Czego nie możesz zrobić z usługą VPN |

|---|---|

| Ochronić się przed przechwytywaniem ruchu i atakami man-in-the-middle podczas korzystania z niezabezpieczonych publicznych sieci Wi-Fi. | Ochronić się przed wszelkiego rodzaju cyberatakami, zwłaszcza nakłaniającymi do pobrania złośliwego oprogramowania lub ujawnienia danych osobowych. |

| Zamaskować swoją lokalizację, aby uzyskać dostęp do filmów, seriali, gier wideo lub wydarzeń sportowych blokowanych w Twoim regionie. | Ukryć swojej rzeczywistej lokalizacji przed stronami internetowymi oraz aplikacjami, które śledzą lokalizację przez Wi-Fi. Większość usług VPN nie jest również w stanie zamaskować danych dot. lokalizacji GPS Twojego urządzenia. |

| Utrudnić dostawcom usług internetowych, reklamodawcom, szkołom, pracodawcom i agencjom rządowym monitorowanie oraz rejestrowanie Twojej aktywności w Internecie. | VPN nie powstrzyma zdeterminowanego podmiotu przed śledzeniem Cię np. za pośrednictwem plików cookie, fingerprintingu lub profili zachowania. |

| Uniemożliwić dostawcy usług internetowych ograniczanie przepustowości Twojego połączenia podczas streamingu, grania lub korzystania z torrentów. | Oglądać Netflixa, HBO Max ani innych platform streamingowych za darmo. |

| Uzyskać dostęp do stron internetowych i materiałów cenzurowanych przez rządy lub odblokować strony w szkole bądź pracy. | Ukryć swojej aktywności dotyczącej przeglądania przed pracodawcami i administratorami szkolnych sieci Wi-Fi, którzy stosują oprogramowanie monitorujące ekran. |

| Ominąć blokady stron internetowych nałożone na poszczególne adresy IP. | Ukryć swojego prawdziwego adres IP oraz lokalizacji przed dostawcą usług internetowych. |

| Uniknąć dyskryminacji cenowej ze względu na lokalizację podczas zakupów online. | Uniknąć dyskryminacji cenowej wykorzystującej śledzące pliki cookie oraz inne formy profilowania na podstawie zachowania podczas przeglądania. |

| Zapewnić pracownikom zdanym niezawodny i bezpieczny dostęp do poufnych plików oraz zasobów w wewnętrznej sieci firmy. | Ominąć blokad stron internetowych nałożonych na poszczególne adresy e-mail i konta. |

| Ukryć swojego zużycia danych przed dostawcą usług internetowych oraz operatorem sieci komórkowej. Korzystanie z VPN-u zwiększa ilość wykorzystywanych danych. |

Przydatne zasoby

Jeśli masz więcej pytań na temat usług VPN, szczegółowe odpowiedzi znajdziesz w poniższych przewodnikach: