Siamo indipendenti ma possiamo ricevere commissioni se acquisti una VPN tramite certi link.

Spiegazione dei protocolli VPN: qual è il migliore?

Il nostro verdetto

OpenVPN è il protocollo VPN più sicuro. È compatibile con una serie di algoritmi di crittografia inclusi AES-256, Blowfish e ChaCha20. Non presenta vulnerabilità note ed è supportato in modo nativo da quasi tutti i servizi VPN. Anche se consigliamo OpenVPN, WireGuard è un’alternativa sicura e più veloce.

La maggior parte delle VPN è facile da usare: basta installare l’applicazione, effettuare il login e premere il pulsante di connessione. Ma sapevi che le impostazioni predefinite non sono sempre l’opzione più sicura. I protocolli VPN possono fare un’enorme differenza in termini di velocità e sicurezza della connessione VPN.

Dal collaudato OpenVPN al moderno WireGuard, ogni protocollo offre una serie di caratteristiche uniche che si adattano a circostanze diverse.

In questa guida analizzeremo i risultati dei nostri test su velocità, sicurezza ed efficienza dei dati. Presenteremo anche i protocolli proprietari meno noti sviluppati dalle VPN più diffuse.

Breve riassunto: i sette protocolli VPN più comuni

- WireGuard: il migliore protocollo VPN

- OpenVPN: un protocollo alternativo sicuro

- IKEv2/IPSec: ottimo protocollo per dispositivi mobili

- SoftEther: ottimo per aggirare la censura

- L2TP/IPSec: protocollo lento e non sicuro

- SSTP: efficace offuscamento, ma closed source

- PPTP: un protocollo poco sicuro e obsoleto

WireGuard supera tutti gli altri protocolli VPN grazie alla sua velocità superiore, alla maggiore sicurezza e all’utilizzo efficiente dei dati. È inoltre disponibile nella maggior parte delle VPN personali di alta qualità, tra cui NordVPN, PIA e Surfshark.

Perché fidarsi di noi?

Siamo completamente indipendenti e recensiamo VPN dal 2016. Le nostre opinioni sono basate sui risultati dei nostri test e non sono influenzate da incentivi finanziari. Scopri chi siamo e come testiamo le VPN.

Che cos'è effettivamente un protocollo VPN?

Un protocollo VPN è un insieme di regole che definiscono le modalità di trasmissione dei dati tra il dispositivo e un server VPN.

Le applicazioni VPN utilizzano questi protocolli per stabilire un tunnel stabile e crittografato verso il server di tua scelta, nascondendo l’indirizzo IP e la tua attività di navigazione. Per questo motivo, vengono anche chiamati “protocolli di Tunneling”.

La tecnologia alla base di ogni protocollo VPN è diversa, il che significa che possono offrire diversi livelli di velocità, sicurezza e compatibilità.

Comprendere le sfumature tecniche di questi protocolli può aiutarti a decidere quale protocollo scegliere quando configuri la connessione VPN.

Esistono protocolli comuni, che possono essere implementati da qualsiasi provider, e protocolli proprietari, che sono esclusivi di uno specifico provider VPN.

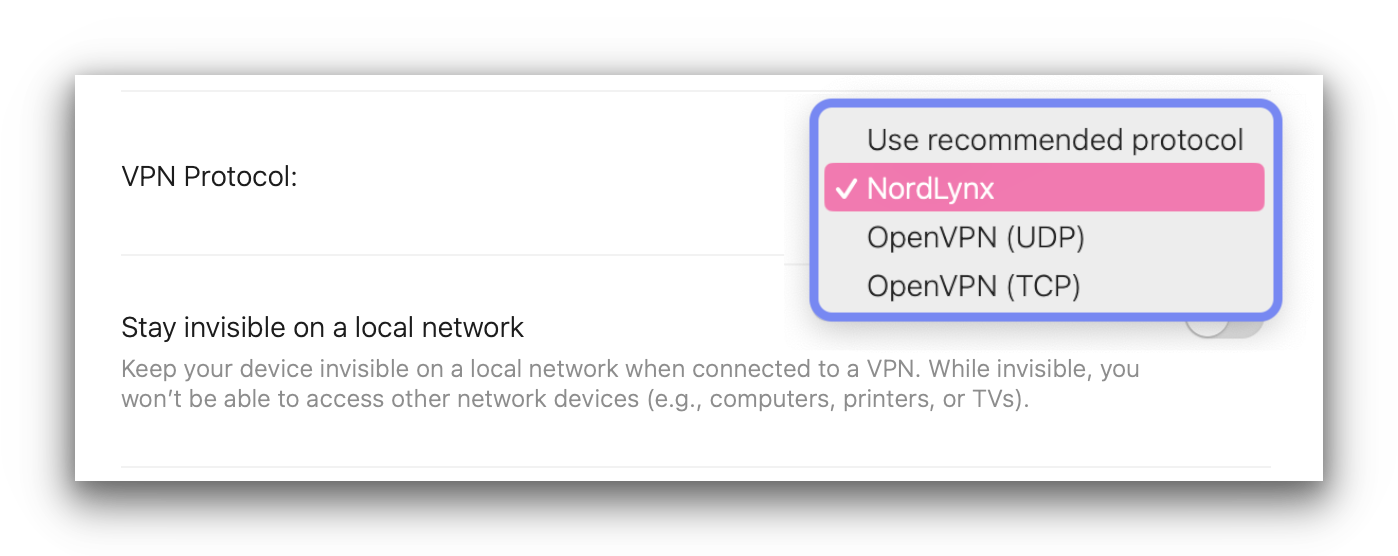

NordVPN offre i protocolli OpenVPN e NordLynx su macOS.

Che si tratti di privilegiare la velocità per i giochi, di migliorare la sicurezza per gli acquisti online o di aggirare le restrizioni geografiche, la scelta del protocollo appropriato può influire notevolmente sull’efficacia e sulle prestazioni complessive della VPN.

Spiegazione dei sette principali protocolli VPN

La scelta del protocollo VPN varia a seconda della VPN che si utilizza. Alcune VPN consentono di scegliere tra un’ampia gamma di protocolli. Altre VPN invece non consentono alcuna scelta.

Di seguito è riportata una tabella che mette a confronto i sette protocolli VPN più utilizzati:

| Protocollo | Velocità | Securità | Uso dei dati |

|---|---|---|---|

| WireGuard | Molto elevate | Molto alta | Molto basso |

| OpenVPN | Moderate | Molto alta | Alto |

| IKEv2/IPSec | Molto elevate | Alta | Moderato |

| SoftEther | Molto elevate | Alta | Basso |

| L2TP/IPSec | Moderate | Moderata | Alto |

| SSTP | Lente | Moderata | Alto |

| PPTP | Lente | Bassa | Moderato |

1. WireGuard: il migliore protocollo VPN

| Vantaggi | Svantaggi |

|---|---|

| Molto veloce | Esiste da poco |

| Codice sorgente molto leggero ed efficace | Ci sono problemi di privacy con la configurazione predefinita |

| Consumo di dati limitato | |

| Sicurezza e crittografia moderne |

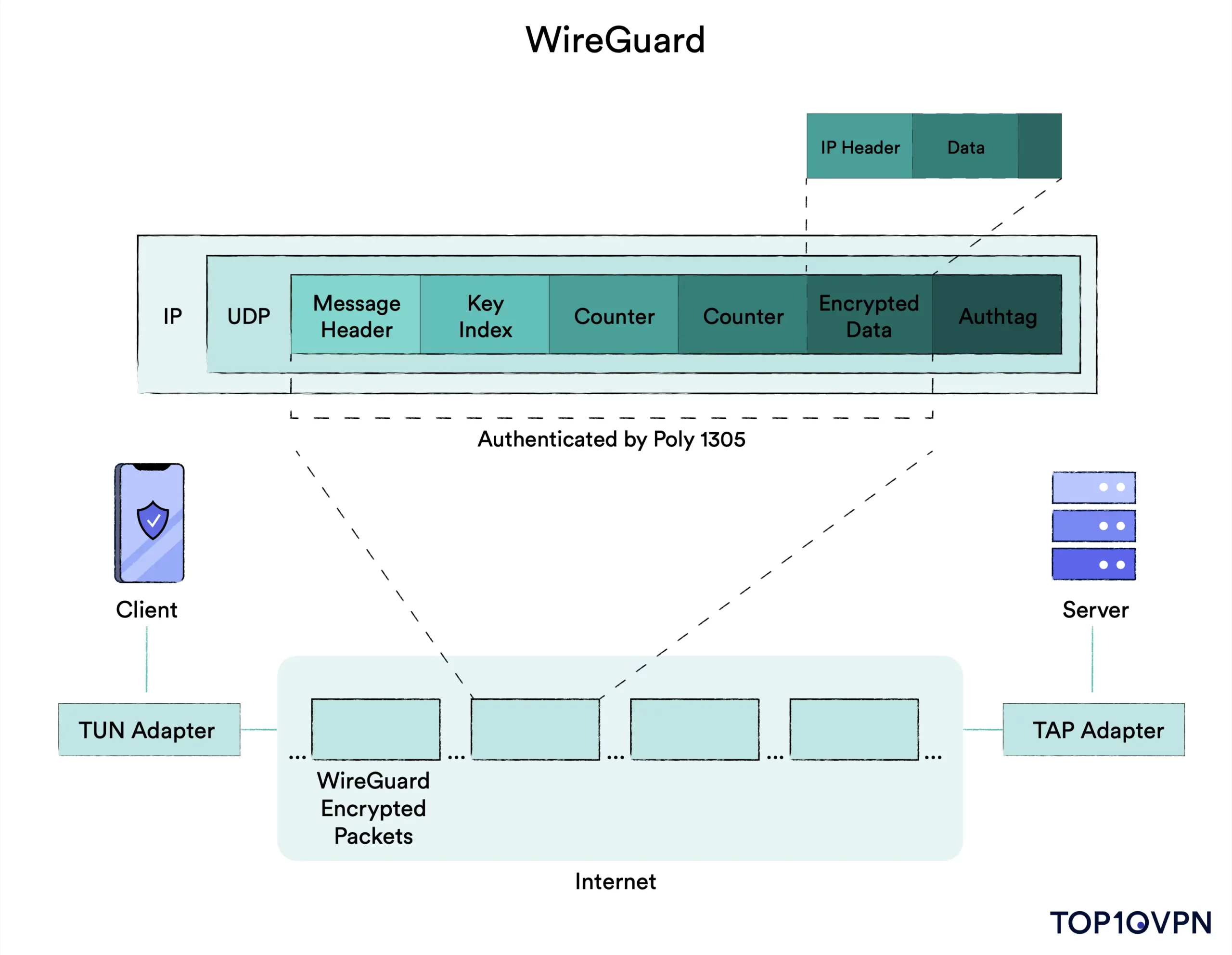

WireGuard è il più recente protocollo VPN open-source. È estremamente veloce, efficiente dal punto di vista dei dati e supporta nativamente solo la comunicazione UDP. La sua ampia adozione tra le VPN di alta qualità, le velocità elevate e i cifrari sicuri lo rendono la scelta migliore per la maggior parte degli utenti.

La sua base di codice è molto più corta rispetto a OpenVPN, il che rende meno probabile la produzione di errori, più facile per le VPN implementare il proprio software in modo sicuro e più veloce da verificare in modo approfondito. Nei nostri test, WireGuard è risultato costantemente due volte più veloce di OpenVPN. Per confrontare i due protocolli, leggi il nostro approfondimento su WireGuard vs OpenVPN.

Dai nostri test è emerso che WireGuard utilizza la minore larghezza di banda tra tutti i protocolli VPN più diffusi. WireGuard utilizza la crittografia ChaCha20, Poly1305 per l’autenticazione, Curve25519 per lo scambio di chiavi e Perfect Forward Secrecy (PFS).

WireGuard è un protocollo VPN moderno e sicuro.

Tuttavia, WireGuard è stato rilasciato al pubblico solo nel 2019, il che lo rende relativamente nuovo rispetto ad altri protocolli. Ci vorrà del tempo per stabilire una vera e propria fiducia, dato che un maggior numero di esperti di sicurezza verificherà il protocollo nel corso del tempo.

L’impostazione predefinita di WireGuard richiede indirizzi IP statici, il che può compromettere la privacy. Tuttavia, molti fornitori di VPN di alto livello hanno affrontato questo problema con configurazioni avanzate come i doppi sistemi NAT (Network Address Translation).

NordVPN, ad esempio, integra WireGuard con il proprio sistema NAT doppio per creare una versione più sicura di WireGuard chiamata NordLynx. Questo sistema consente ai server di stabilire una connessione WireGuard senza dover memorizzare un indirizzo IP statico sul server.

Anche ProtonVPN ha implementato un sistema Double NAT con i suoi server WireGuard per garantire che non vengano memorizzati indirizzi IP reali.

Dovresti usare WireGuard? Se configurato correttamente, WireGuard è sicuro e protetto quanto OpenVPN ed è notevolmente più veloce. È ottimo anche per gli utenti di VPN mobili grazie al suo basso consumo di banda.

2. OpenVPN: un protocollo alternativo sicuro

| Vantaggi | Svantaggi |

|---|---|

| Sicuro al 100% da usare | Codice sorgente pesante e complicato |

| Protocollo altamente configurabile | Configurazione predefinita problematica |

| Compatibile con molti cifrari | OpenVPN consuma molti dati |

| Più lento di altri protocolli |

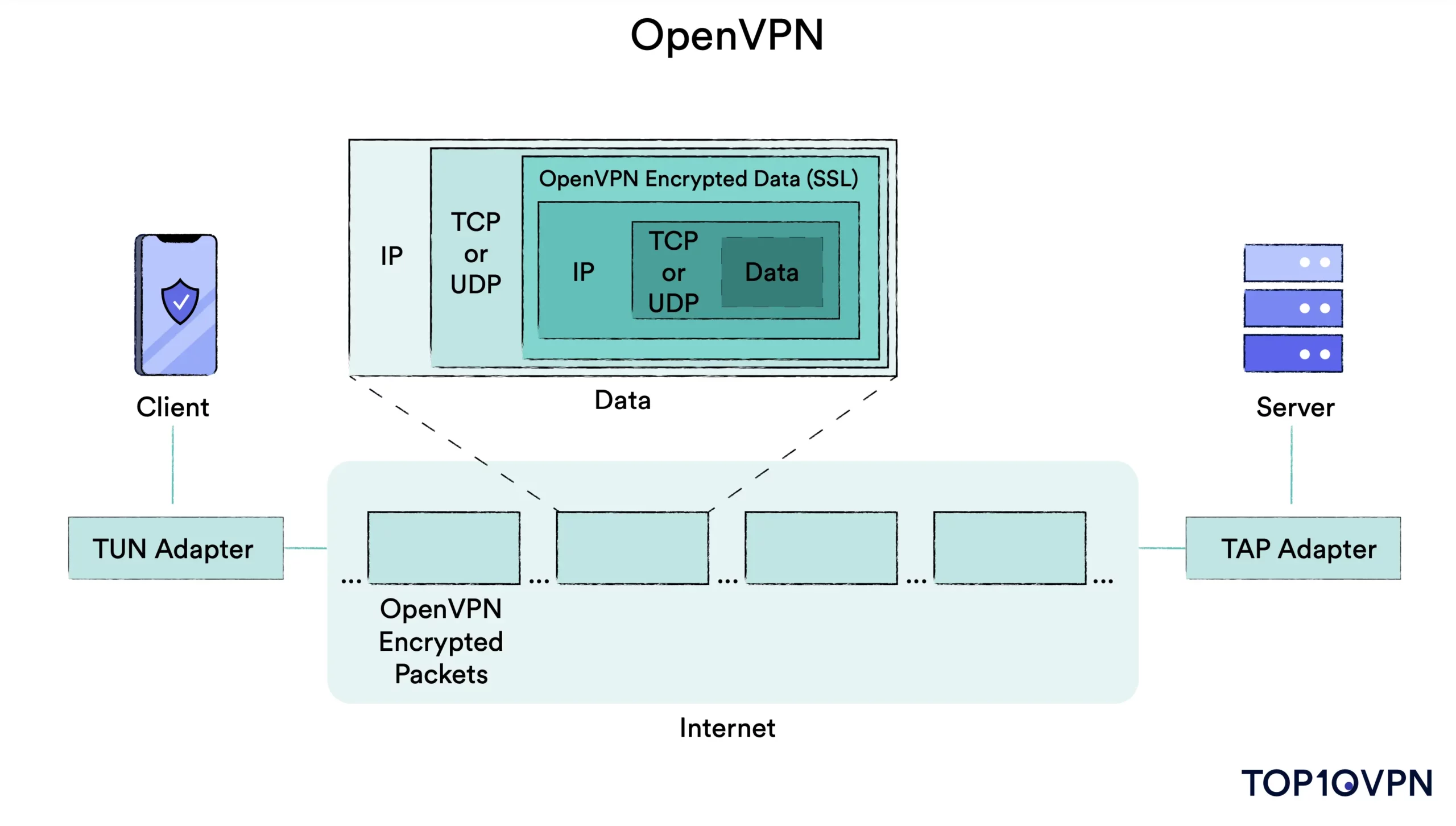

OpenVPN è un protocollo VPN open source e affidabile. È il protocollo più popolare di questo elenco ed è disponibile con la maggior parte delle VPN perché è stato lo standard del settore per decenni.

È stato rigorosamente controllato per due decenni dai ricercatori di sicurezza. Offre inoltre il PFS che genera nuove chiavi per ogni sessione di trasferimento dati.

Quando usi OpenVPN, sia il canale di controllo (che gestisce l’autenticazione, lo scambio di chiavi e la configurazione) che il canale dei dati (che cripta e trasmette i pacchetti) sono protetti dalla crittografia SSL/TLS. Questo lo rende più sicuro rispetto ad altri protocolli che criptano solo il canale dati.

Può utilizzare tutti gli algoritmi crittografici contenuti nella libreria OpenSSL, tra cui: AES, Blowfish, Camellia e ChaCha20.

OpenVPN è un protocollo VPN popolare e sicuro, disponibile con la maggior parte delle VPN.

La maggior parte delle VPN ti permette di scegliere tra due modalità di trasmissione: TCP e UDP. La differenza principale tra UDP e TCP è che UDP è più veloce, mentre TCP è più stabile e affidabile.

Questo perché TCP stabilisce una connessione prima di trasmettere i dati, la mantiene per tutta la durata della trasmissione e la chiude dopo che tutti i dati sono stati inviati con successo. Il TCP garantisce la consegna dei dati in quanto verifica la presenza di errori, conferma se i pacchetti sono stati persi e, se necessario, ricomincia la trasmissione.

Al contrario, UDP non apre, mantiene e chiude una connessione prima di inviare i dati. L’UDP si limita a inviare i dati senza handshake: non c’è traccia o ritrasmissione di pacchetti persi.

È importante notare che il TCP viene utilizzato principalmente in situazioni in cui è necessaria una comunicazione affidabile, come l’invio di e-mail, il trasferimento di file importanti e l’aggiramento della censura. L’UDP è ottimo per le attività più veloci, come i giochi, lo streaming di video o musica e le chiamate online.

Quasi tutte le app VPN supportano nativamente OpenVPN nei sistemi operativi più diffusi, tra cui Windows, macOS, Android, Linux e iOS. Puoi anche impostare manualmente una connessione OpenVPN.

Tuttavia, OpenVPN ha i suoi svantaggi. Non è efficiente come WireGuard o IKEv2. Ha oltre 70.000 linee di codice, rispetto alle sole 4.000 di WireGuard. Questo rende più difficile la verifica da parte dei ricercatori di sicurezza e aumenta il rischio di bug.

Come Wireguard, OpenVPN memorizza l’indirizzo IP e il nome utente per impostazione predefinita. Il protocollo può essere facilmente configurato per non memorizzare gli indirizzi IP.

OpenVPN consuma molti più dati di qualsiasi altro protocollo VPN che abbiamo testato. Ciò significa che se utilizzi la VPN su cellulare, raggiungerai il limite di dati del contratto circa il 20% più velocemente.

Dovreste usare OpenVPN? Se la privacy e la sicurezza sono la tua priorità assoluta, allora dovresti utilizzare OpenVPN. Tuttavia, se stai giocando o guardando in streaming e vuoi ottenere la massima velocità, ti consigliamo di optare per WireGuard. Inoltre, OpenVPN ha un consumo di banda più elevato rispetto ad altri protocolli, quindi non è l’opzione migliore se utilizzi il 5G con un piano mobile, in quanto raggiungerai più velocemente il limite massimo consentito.

3. IKEv2/IPSec: ottimo per i dispositivi mobili

| Vantaggi | Svantaggi |

|---|---|

| Molto veloce | La base di codice di Microsoft è closed source |

| Passa dalle reti WiFi ai dati mobili senza problemi | Non riesce ad aggirare la censura online |

| Supporta molti cifrari forti | Potrebbe essere compromesso dalla NSA |

IKEv2 (Internet Key Exchange version 2) è un protocollo VPN veloce che fornisce una connessione molto stabile. Nei nostri test, IKEv2/IPsec è stato il secondo protocollo più veloce. Questo perché utilizza meno larghezza di banda, solo il 7,88% rispetto al 17,14% di OpenVPN UDP.

Offre un’esclusiva funzione di auto-riconnessione utilizzando il Mobility and Multihoming Protocol (MOBIKE). Ciò consente di mantenere attiva la connessione con un gateway VPN durante il passaggio da un indirizzo all’altro. Questa funzione aiuta gli utenti a passare senza problemi dai dati cellulari alle reti Wi-Fi.

Consigliamo Surfshark per i dispositivi mobili perché offre il protocollo IKEv2, lo spoofing del GPS, un Kill Switch personalizzato e altro ancora.

Tuttavia, IKEv2 da solo non fornisce alcuna crittografia. Viene in genere combinato con IPSec (Internet Protocol Security) per formare IKEv2/IPSec.

Microsoft e Cisco hanno creato insieme il protocollo IKEv2/IPSec, il che potrebbe destare preoccupazione a causa della loro reputazione di codice closed source, ma ora esistono molte iterazioni open source che sono state verificate.

NOTA: le versioni Linux di IKEv2/IPSec sono open source e gli audit non hanno mostrato nulla di anomalo nel protocollo. Per questo motivo, la natura closed source di IKEv2 è meno preoccupante rispetto ad altri protocolli closed source, come SSTP.

IPSec è una suite di protocolli di sicurezza che utilizza cifrari a 256 bit, come AES, Camellia e ChaCha20. Dopo che IKEv2 ha stabilito una connessione sicura tra il tuo dispositivo e il server VPN, IPSec cripta i tuoi dati per il viaggio attraverso il tunnel.

Si sospetta che IPSec possa essere stato violato dall’NSA. Ricercatori di sicurezza come Edward Snowden hanno suggerito che IPSec sia stato deliberatamente indebolito durante la sua creazione. Sebbene ciò non sia confermato, è opinione diffusa che qualsiasi protocollo VPN basato su IPSec possa essere stato compromesso dall’NSA.

Il protocollo VPN non consente inoltre di aggirare la censura online. IKEv2 è facilmente bloccato dai firewall e dagli amministratori Wi-Fi perché funziona solo sulla porta UDP 500. IKEv2/IPSec è una scelta sbagliata se devi visitare paesi con Firewall come la Cina o la Russia.

Dovresti usare IKEv2/IPSec? IKEv2/IPSec è un’ottima opzione per i dispositivi mobili grazie alla velocità, alla capacità di passare da una rete all’altra e al basso consumo di dati. Tuttavia, il fatto che il protocollo sia closed source e la possibile associazione di IPSec con l’NSA sono sufficienti a creare problemi di privacy.

4. SoftEther: ottimo per aggirare la censura

| Vantaggi | Svantaggi |

|---|---|

| Ben progettato per aggirare i Firewall | Non disponibile con la maggior parte delle VPN |

| Compatibile con cifrari forti | Richiede una configurazione manuale per essere sicuro |

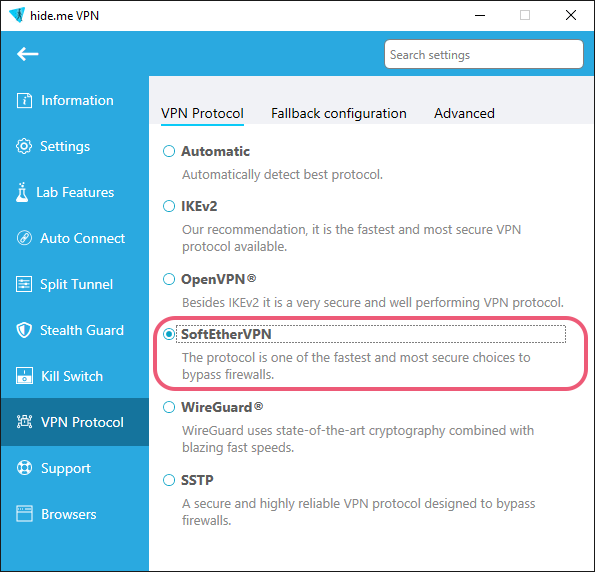

Se configurato correttamente, SoftEther è un protocollo open source veloce e sicuro. Rilasciato nel 2014, è uno dei più recenti protocolli VPN disponibili, sviluppato come parte di una tesi di Master presso l’Università di Tsukuba.

Hide.me offre il protocollo SoftEther nel suo client Windows.

SoftEther è compatibile con molti cifrari: AES-256, RC4-128 e Triple-DES-168.

SoftEther è particolarmente indicato per aggirare i Firewall più sofisticati. Basa i suoi protocolli di crittografia e autenticazione su OpenSSL. Come OpenVPN, questo significa che può utilizzare la porta TCP 433, che i Firewall hanno difficoltà a bloccare efficacemente perché è la porta utilizzata per HTTPS (o siti web sicuri).

È importante notare che la maggior parte delle VPN non ha mai adottato SoftEther nel proprio software e non ha indicato piani per farlo in futuro. SoftEther non è supportato in modo nativo da nessun sistema operativo e sono pochissimi i fornitori di VPN che attualmente ne supportano l’uso. Tra quelli che abbiamo testato, Hide.me è attualmente l’unica VPN a supportare il protocollo SoftEther.

Sospettiamo che il motivo sia dovuto alla complessità di SoftEther e che, sebbene sia eccellente per aggirare la censura, molte VPN sviluppino i propri protocolli per questo caso d’uso (come StealthVPN di Astrill e Stealth di Windscribe).

CONSIGLIO DEGLI ESPERTI: Quando usi SoftEther, assicurati di spuntare la casella Verifica sempre il certificato del server nelle impostazioni della Nuova connessione VPN.

È importante notare che la configurazione predefinita di SoftEther non è sicura. Per impostazione predefinita, i client non verificano il certificato del server. Gli aggressori possono quindi impersonare un server VPN e accedere alle credenziali degli utenti e alle attività online.

Dovresti usare SoftEther? SoftEther è una buona opzione se hai bisogno di aggirare i Firewall più sofisticati, ma prima di utilizzarlo devi assicurarti che la funzione Verifica sempre il certificato del server sia abilitata. Hide.me è l’unica VPN che abbiamo recensito che supporta SoftEther, quindi potresti optare per altri protocolli più popolari, come WireGuard o OpenVPN, se non vuoi sottoscrivere un abbonamento a Hide.me.

5. L2TP/IPSec: protocollo lento e poco sicuro

| Vantaggi | Svantaggi |

|---|---|

| Compatibile con cifrari forti | Il codice complesso porta a un’implementazione inadeguata |

| Codice open source | Non riesce ad aggirare i Firewall |

| IPSec potrebbe essere compromesso | |

| Più lento di altri protocolli | |

| Incompatibile con NAT |

Il Layer 2 Tunneling Protocol (L2TP) è stato creato nel 1999 come successore del PPTP. Come IKEv2, L2TP viene solitamente combinato con IPSec per formare un protocollo VPN ibrido L2TP/IPSec.

Nel complesso, le sue prestazioni sono deludenti e L2TP sta lentamente uscendo dal mercato delle VPN. Meno della metà delle VPN che abbiamo recensito lo offre e non è presente in nessuna delle 10 migliori VPN. La maggior parte delle VPN offre invece alternative più veloci e sicure.

È stato creato da Microsoft e Cisco, ma esistono basi di codice open source disponibili su GitHub che hanno implementato server L2TP/IPSec, in modo che i protocolli possano essere controllati e verificare la presenza di backdoor.

StrongVPN è una delle poche VPN a offrire il protocollo L2TP/IPSec.

Il suo codice complesso ha portato a una scarsa implementazione tra le VPN. A causa della complessità della combinazione di L2TP e IPSec, alcune VPN hanno utilizzato chiavi pre-condivise per impostare il protocollo. Questo ha esposto gli utenti agli attacchi Man-In-The-Middle (MITM), in cui un aggressore falsifica le credenziali di autenticazione, impersona un server VPN e origlia la tua connessione.

IPsec offre una serie di protocolli di crittografia e meccanismi di autenticazione forti, che garantiscono la riservatezza dei dati durante la trasmissione. Tuttavia, è soggetto agli stessi problemi di privacy sollevati da Edward Snowden, ovvero che IPSec sia stato compromesso dalla NSA.

L2TP/IPSec è anche più lento di altri protocolli. Questo perché utilizza una funzione di doppio incapsulamento, che avvolge i dati in due livelli di crittografia. Se da un lato questo migliora la sicurezza del protocollo, dall’altro richiede molte risorse e rallenta la velocità.

L2TP/IPSec ha difficoltà ad aggirare alcuni Firewall. Non è efficace come altri protocolli VPN come OpenVPN o SoftEther. Inoltre è incompatibile con il NAT, che può causare problemi di connettività. In questo caso, dovrai utilizzare una funzione VPN passthrough del tuo router per connetterti a una VPN che utilizza L2TP.

Dovresti usare L2TP/IPSec? Non utilizzare L2TP/IPSec se stai rivelando informazioni personali, se ti preoccupa la sorveglianza della NSA o se utilizzi una VPN che condivide pubblicamente le sue chiavi di crittografia online.

6. SSTP: offuscamento efficace, ma closed source

| Vantaggi | Svantaggi |

|---|---|

| Utilizza una crittografia AES-256 sicura | Non disponibile con la maggior parte delle VPN |

| Ottimo per aggirare la censura | Closed source e di proprietà di Microsoft |

| Facile da configurare su Windows |

Secure Socket Tunneling Protocol (SSTP) è una VPN molto affidabile per aggirare i Firewall e offre una discreta velocità. Tuttavia, la maggior parte delle VPN di alta qualità ha abbandonato questo protocollo per integrare protocolli più moderni.

SSTP è un protocollo proprietario di proprietà e gestito da Microsoft. In genere viene utilizzato per proteggere le connessioni native di Windows. Utilizza SSL/TLS e la porta TCP 443 per impostazione predefinita, oltre a cifrari di crittografia AES-256 per stabilire una connessione sicura.

Questa è la porta attraverso la quale passa tutto il traffico HTTPS regolare, il che la rende difficile da bloccare per i Firewall e brillante per aggirare la censura del web.

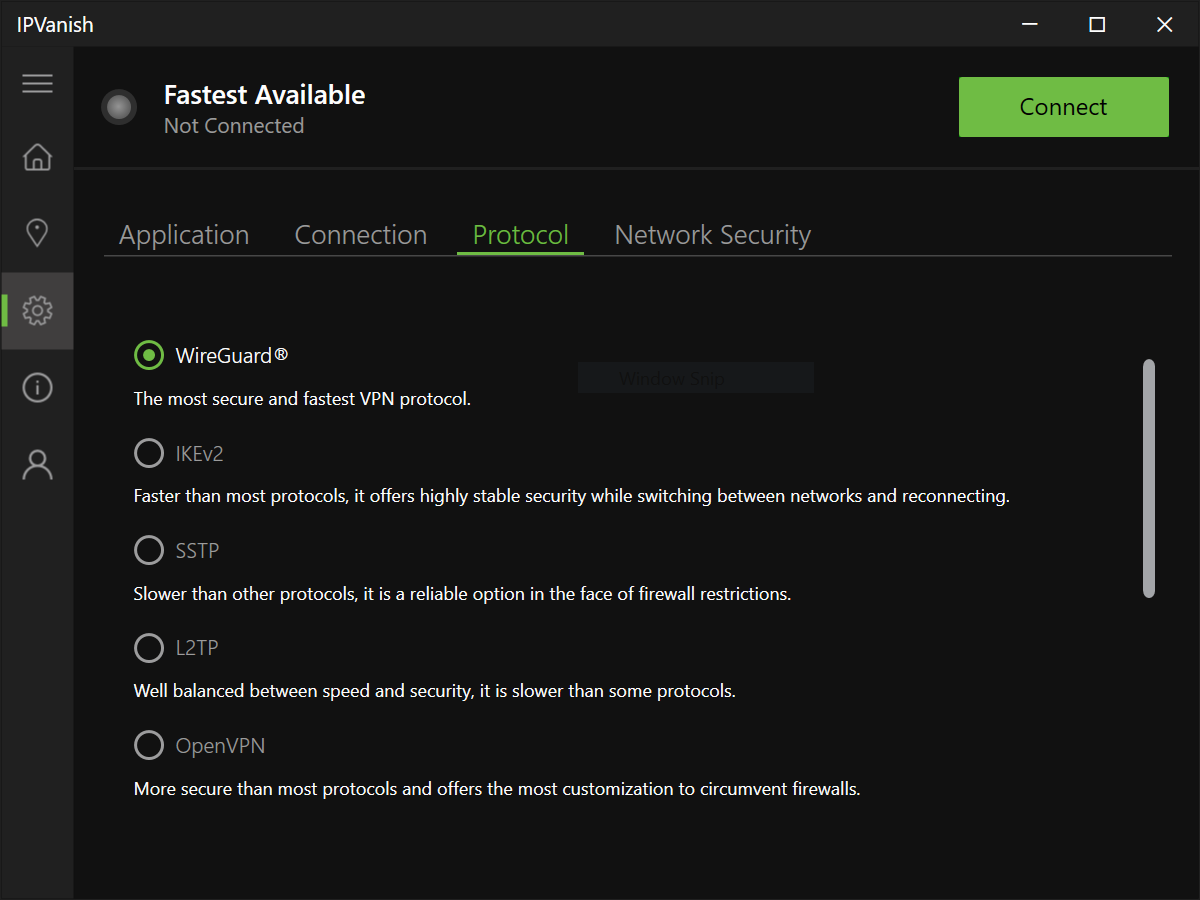

IPVanish è stata l’ultima VPN tra le migliori a offrire SSTP, ma da allora è stata dismessa.

La maggior parte delle VPN non ha mai implementato o ha abbandonato il protocollo SSTP. Delle 65 VPN che abbiamo recensito, solo una manciata di VPN lo offre, il che la dice lunga sulla sua effettiva utilità o meno.

Dal 2022, anno in cui IPVanish lo ha rimosso, tutte le nostre migliori VPN consigliate offrono protocolli più sicuri, veloci e privati al posto di SSTP.

In passato era vulnerabile agli attacchi man-in-the-middle (o POODLE) perché utilizzava SSL3. Ma oggi SSTP è configurato per utilizzare TLS 1.2 e 1.3, che è molto più sicuro e resistente agli attacchi informatici.

Nel complesso, esistono alternative più nuove e più private già disponibili con le VPN, come WireGuard e OpenVPN, quindi non c’è motivo di usare SSTP.

Dovresti usare SSTP? SSTP is a great protocol for bypassing censorship, but if you’re concerned about privacy, you might be put off by the fact it’s closed-source. In addition, Hide.me is the only top-rated VPN to offer SSTP in its apps.

7. PPTP: obsoleto e non sicuro

| Vantaggi | Svantaggi |

|---|---|

| Velocità molto elevate | Gravi vulnerabilità di sicurezza |

| Non compatibile con le chiavi di crittografia a 256 bit | |

| Scelta sbagliata per aggirare la censura | |

| A quanto pare, violato dall’NSA |

Il Point-to-Point Tunneling Protocol (PPTP) è un protocollo VPN obsoleto che presenta numerosi problemi di sicurezza. È uno dei più vecchi protocolli di rete che è stato ampiamente utilizzato per creare tunnel criptati.

È stato sviluppato da Microsoft nel 1999 per funzionare negli ambienti Windows di tutti i giorni, con un basso consumo di dati e un’alta velocità. Ma bisogna tenere presente che questa era l’epoca dell’internet dial-up: da allora sono cambiate molte cose e il PPTP non è più lo standard.

La maggior parte dei fornitori di VPN ha smesso di supportare il PPTP a causa delle sue vulnerabilità, quindi è probabile che tu non riesca ad accedervi. Il protocollo è fragile e gravemente difettoso come protocollo VPN progettato per migliorare la sicurezza online degli utenti. Evita questo protocollo se ti preoccupa la tua privacy e sicurezza online.

Grazie alla semplicità di configurazione e alle buone prestazioni (all’epoca del rilascio), il protocollo PPTP era popolare tra le piccole e medie imprese per le VPN interne site-to-site e remote. È preoccupante che alcune aziende si affidino ancora a questo protocollo nel 2024.

Nel 2024, il protocollo PPTP è decisamente obsoleto e non è assolutamente sicuro da utilizzare con una VPN consumer.

Il PPTP ha un paio di vantaggi: principalmente è facile da implementare e relativamente veloce.

Ma questi aspetti positivi sono ampiamente superati dall’ampiezza dei rischi negativi. Negli ultimi vent’anni si è dimostrato pieno di vulnerabilità.

Poiché il PPTP è così vecchio, supporta solo chiavi di crittografia fino a 128 bit. Altri protocolli VPN, come OpenVPN, offrono una crittografia più robusta a 256 bit.

Ad esempio, abbiamo trovato un post del 2016 in cui si afferma che una connessione VPN crittografata con PPTP può essere violata in soli tre minuti. L’NSA avrebbe inoltre sfruttato le insicurezze del PPTP per raccogliere enormi quantità di dati dagli utenti VPN.

Dovresti usare PPTP? Non consigliamo mai di utilizzare PPTP. Semplicemente non è abbastanza sicuro nel 2024. Inoltre, non dovresti mai usare il PPTP per l’online banking, gli acquisti online o per accedere a qualsiasi altro account.

Cosa sono i protocolli VPN proprietari?

| Vantaggi | Svantaggi |

|---|---|

| Progettati per casi d’uso specifici | Spesso sono closed source e non sono stati sottoposti a verifiche indipendenti |

Alcune VPN non offrono solo i protocolli sopra elencati. Molti creano anche i propri protocolli, migliorando i protocolli open source esistenti o creando un proprio protocollo esclusivo. Questi vengono definiti protocolli VPN proprietari.

I protocolli proprietari sono spesso creati per casi d’uso specifici, in particolare per aumentare la sicurezza dei protocolli più diffusi. Tra gli altri casi d’uso più diffusi vi sono il miglioramento della velocità e la capacità di aggirare i Firewall online più sofisticati.

Questi protocolli di solito hanno prestazioni migliori rispetto ai protocolli comuni. Dopo aver speso tempo e denaro per creare un nuovo protocollo, è naturale che una VPN dedichi le sue migliori infrastrutture per migliorarne le prestazioni.

ExpressVPN offre Lightway (un protocollo proprietario), OpenVPN e IKEv2 su macOS.

È importante tenere presente che la maggior parte delle VPN mantiene i propri protocolli VPN proprietari closed source, il che significa che non è possibile esaminare il codice e verificare che non presentino vulnerabilità o bug.

Alcune VPN, inoltre, non effettuano controlli di sicurezza indipendenti sul codice o si rifiutano di pubblicarli. Al contrario, i protocolli open source come OpenVPN sono stati studiati da migliaia di persone per assicurarsi che siano sicuri, protetti e che facciano esattamente ciò che promettono.

Le VPN spesso non sono disposte a rilasciare il codice del software proprietario perché vogliono evitare che altre VPN utilizzino le loro innovazioni.

Il numero di VPN che utilizzano il proprio protocollo VPN è ridotto, ma in costante crescita. Eccone alcuni importanti da tenere d’occhio:

| Protocollo VPN | Caso d’uso | Efficacia | Audit sulla sicurezza? |

|---|---|---|---|

| ExpressVPN – Lightway | Generale | Offre un equilibrio tra sicurezza e velocità | Sì: 2021 e 2023 |

| Hotspot Shield – Catapult Hydra | Velocità | Fornisce velocità senza precedenti, ideale per le attività ad alta intensità di banda | Sì: non pubblicato. |

| Astrill – StealthVPN | Censura | Elude le restrizioni internet della Cina con una percentuale di successo del 100% | No |

Qual è il migliore protocollo VPN?

Il protocollo VPN più adatto a te dipenderà dal perché ne hai bisogno e dalle circostanze.

Se ti trovi in un paese in cui vige la censura online, i protocolli Stealth proprietari o SoftEther sono i migliori per aggirare la censura. Se intendi utilizzare la tua VPN per lo streaming, la velocità sarà una priorità e WireGuard sarà più adatto.

Nella sezione seguente confrontiamo le velocità, l’utilizzo dei dati e la sicurezza di una serie di protocolli VPN: WireGuard, OpenVPN, IKEv2/IPSec e PPTP. Abbiamo scelto NordVPN, ExpressVPN e PrivateVPN per questi test perché sono VPN di alta qualità che insieme offrono i quattro protocolli più comuni.

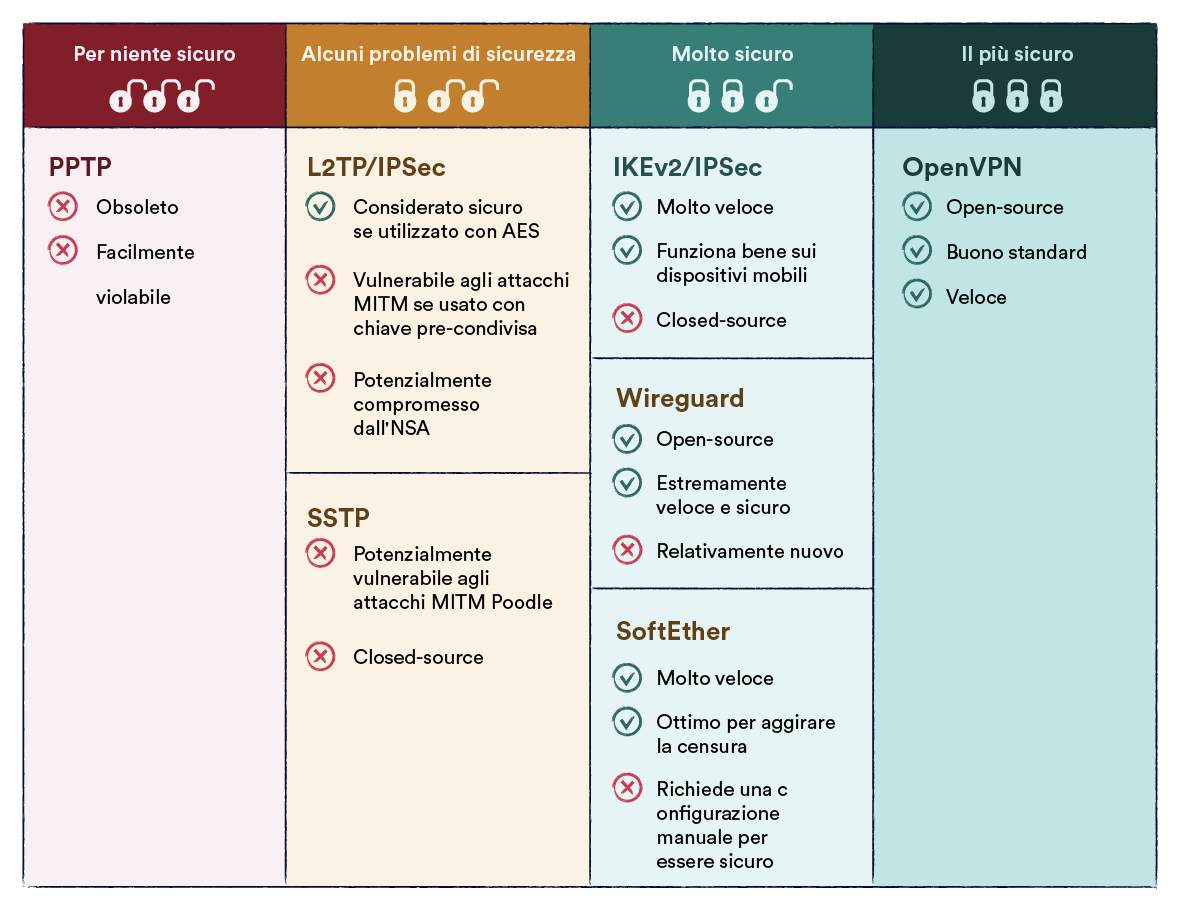

Quale protocollo VPN è il più sicuro?

Risultati principali:

OpenVPN si distingue come il protocollo VPN più sicuro grazie al suo codice open source che è stato ampiamente rivisto da esperti di sicurezza e ai suoi cifrari praticamente infrangibili. La sua lunga permanenza sul campo ne accresce l’affidabilità.

WireGuard è un’alternativa più semplice con una base di codice più piccola che facilita la verifica, ma richiede una configurazione aggiuntiva del server delle VPN per garantire privacy e sicurezza ottimali.

Utilizzare un protocollo VPN sicuro è fondamentale per salvaguardare la privacy online. I protocolli VPN più sicuri sono open source, sono stati esaminati da esperti di sicurezza, i bug vengono continuamente corretti e non sono vulnerabili ai cyberattacchi conosciuti.

La maggior parte delle VPN farà il lavoro pesante per te, scegliendo i protocolli VPN più sicuri per il proprio servizio e implementandoli nel modo più sicuro possibile. Ecco perché la maggior parte delle VPN offre OpenVPN o WireGuard, anche se l’ideale sarebbe poter scegliere tra entrambi.

Di seguito trovi un grafico che mette a confronto la sicurezza dei sette protocolli VPN più utilizzati:

Qual è il protocollo VPN più veloce?

Risultati principali:

- WireGuard e IKEv2/IPSec sono i protocolli più veloci tra tutte le VPN e piattaforme.

- OpenVPN TCP e UDP sono significativamente più lenti, se testati su una connessione internet ad alta velocità. Ma, se utilizzi una VPN su una connessione di circa 100Mbps, la differenza non sarà troppo evidente.

- PPTP si piazza all’ultimo posto, anche se c’è da aspettarselo visto che si tratta di una VPN vecchia e poco sicura.

È importante tenere presente che la velocità della tua VPN dipende da molti fattori, tra cui: il protocollo VPN scelto, la velocità di internet che usi abitualmente, la posizione del server VPN, chi altro sta usando la tua rete e quale crittografia stai usando.

Abbiamo effettuato dei test e i risultati corrispondono anche a quelli effettuali da NordVPN, WireGuard, e Vlad Talks Tech.

Quale protocollo VPN utilizza meno dati?

Risultati principali:

- WireGuard utilizza la minor quantità di dati: solo il 4,53%.

- IKEv2/IPSec e PPTP utilizzano più dati di WireGuard (rispettivamente 7,88% e 8,24%), ma comunque meno della metà di quelli utilizzati da OpenVPN.

- OpenVPN UDP e TCP aumenta il consumo di dati fino al 20% durante la navigazione internet. Si tratta di una quantità di dati quasi quattro volte superiore a quella utilizzata da WireGuard.

Quando utilizzi una VPN, devi aspettarti un aumento del consumo di dati dal 5 al 20%, a seconda del protocollo e della VPN che stai utilizzando.

Se ti preoccupa il tuo consumo mensile di dati, ti consigliamo di scegliere WireGuard o IKEv2/IPSec. Questi due protocolli leggeri utilizzano la minor quantità di dati durante la navigazione in internet, lo streaming video e i videogiochi.

Al contrario, OpenVPN UDP e TCP possono essere le VPN più sicure, ma utilizzano molti più dati a causa di un codice complicato e di processi di Tunneling estesi.