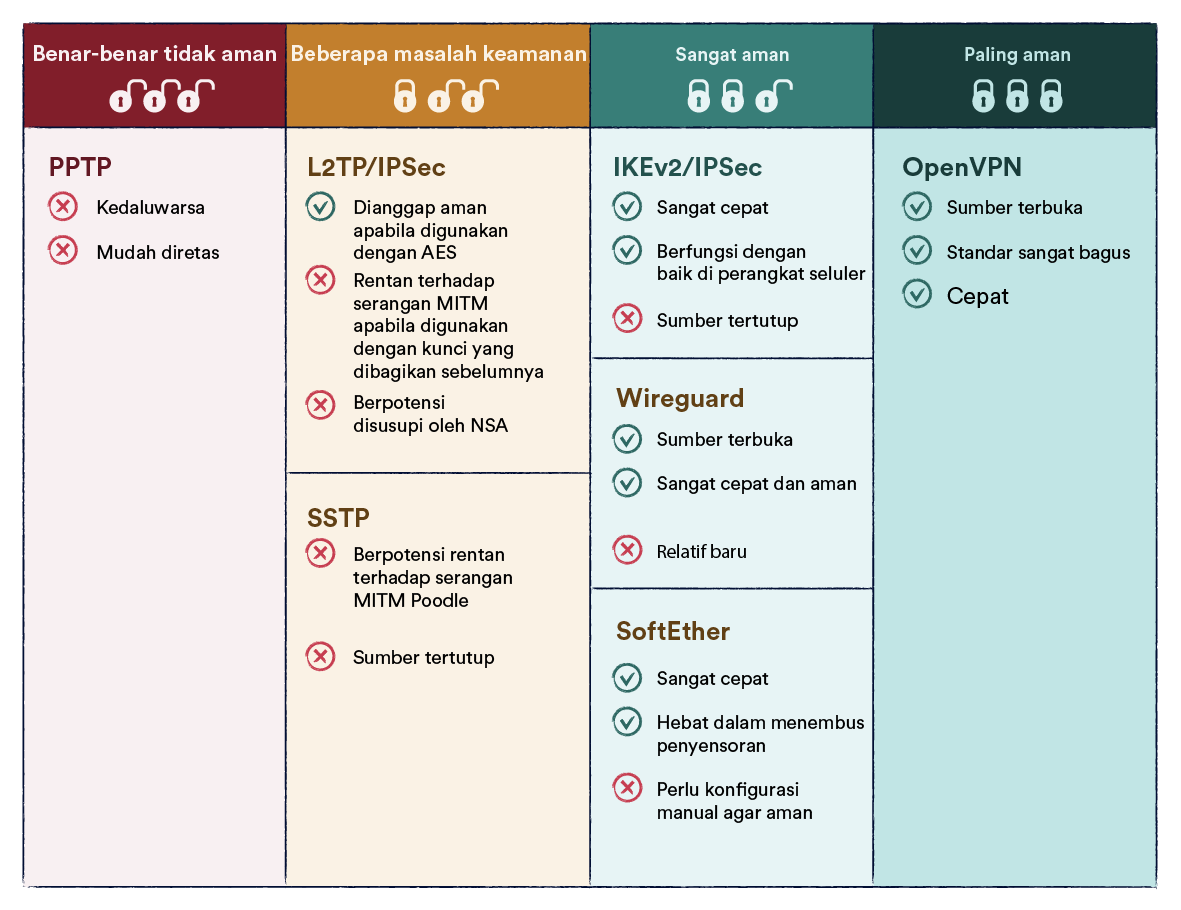

Penjelasan tentang Tujuh Protokol VPN Utama

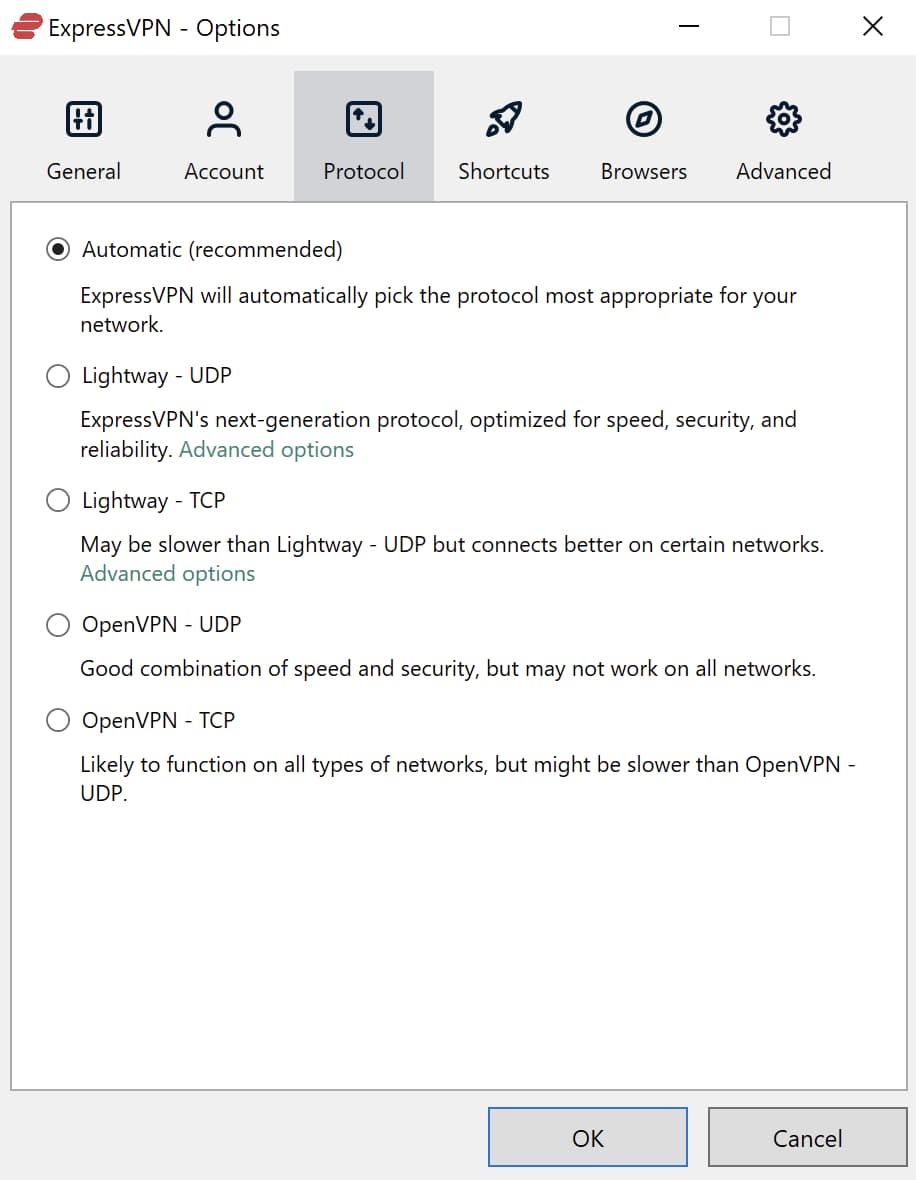

Pilihan protokol VPN beragam bergantung pada VPN yang Anda gunakan.

Sebagian layanan VPN mengizinkan Anda memilih berbagai pilihan protokol. Namun, sebagian lainnya sama sekali tidak mengizinkannya.

Setiap protokol memiliki kelebihan dan kelemahannya masing-masing, jadi Anda harus memahami berbagai perbedaannya agar dapat memilih protokol yang tepat untuk aktivitas Anda di internet.

Berikut ini tujuh protokol VPN yang paling sering digunakan beserta keuntungannya:

1. OpenVPN: Protokol VPN Terbaik

| Kelebihan | Kekurangan |

|---|---|

| Didukung secara native oleh hampir semua layanan VPN | Konsumsi bandwidth tinggi |

| Sumber terbuka | Bukan protokol VPN tercepat |

| Telah diuji secara menyeluruh dalam jangka waktu yang lama | Basis kode yang padat |

| Tidak ditemukan adanya kerentanan | |

| Pengguna dapat memilih antara versi UDP dan TCP | |

| Kompatibel dengan berbagai sandi, termasuk AES-256 | |

| Mendukung Perfect Forward Secrecy | |

| Protokol VPN dengan standar terbaik selama dua dekade terakhir |

RINGKASAN: OpenVPN sudah menjadi protokol terkemuka di industri VPN selama lebih dari satu dekade. VPN ini mampu menyeimbangkan antara keamanan yang sulit ditembus dengan performa yang cepat. Kami merekomendasikan agar menggunakan OpenVPN saat tersedia.

Dibuat tahun 2001 oleh James Yonan, OpenVPN dianggap sebagai protokol VPN paling aman yang ada saat ini.

Perangkat lunak ini bersifat sumber terbuka dan telah eksis selama lebih dari dua dekade. Artinya, para peneliti keamanan sudah lama menguji kelemahan dan ketidakamanannya.

Hingga saat ini, belum ditemukan kerentanan pada OpenVPN, jadi Anda boleh yakin bahwa koneksi VPN sudah aman dan privat saat digunakan.

Protokol ini kompatibel dengan berbagai sandi enkripsi, termasuk AES, Blowfish, dan ChaCha20.

OpenVPN juga merupakan protokol yang sangat mudah dikonfigurasi. Hampir setiap aplikasi VPN secara asli mendukungnya di sebagian besar platform utama, antara lain Microsoft Windows, Apple macOS, Android, Linux, dan iOS.

Untuk platform yang tidak didukung, Anda biasanya dapat mengunduh file konfigurasi. Dengan file ini, Anda bisa menyiapkan koneksi OpenVPN secara manual.

OpenVPN bisa berfungsi dengan dua protokol komunikasi yang berbeda, yaitu TCP dan UDP. Keduanya merupakan protokol lapisan transmisi yang mengatur sejauh mana data Anda ditransmisikan secara hati-hati di seluruh jaringan.

Perbedaan utama di antara keduanya adalah UDP OpenVPN lebih cepat, sedangkan TCP OpenVPN memberikan koneksi yang lebih bisa diandalkan karena mampu menembus firewall dengan lebih baik.

Saran kami adalah selalu gunakan UDP untuk koneksi VPN Anda. Jika UDP tidak berfungsi, maka beralihlah ke TCP.

Kelemahan utama OpenVPN adalah VPN ini tidak secepat, seringan, atau seefisien beberapa protokol VPN lainnya. Kecepatannya memang bagus, tetapi tidak secepat WireGuard atau IKEv2.

Selain itu, protokol OpenVPN juga memiliki persyaratan bandwidth paling besar. Seperti ditunjukkan dalam uji penggunaan data VPN yang kami lakukan, OpenVPN mengonsumsi jauh lebih banyak data dibandingkan dengan protokol VPN lainnya. Artinya, jika menggunakan VPN ini di seluler, Anda akan lebih cepat (sekitar 20%) mencapai batas kuota data.

Waktu yang tepat menggunakan OpenVPN:

- Jika privasi dan keamanan adalah prioritas utama, sebisa mungkin Anda harus menggunakan OpenVPN.

Waktu yang tidak tepat menggunakan OpenVPN:

- Apabila aktivitas online Anda sangat membutuhkan kecepatan (misalnya, bermain game).

- Apabila Anda menggunakan VPN saat terhubung ke data seluler (misalnya, 3G/4G). Anda akan lebih cepat mencapai kuota maksimum dan membayar biaya roaming lebih besar saat berada di luar negeri.

2. WireGuard: Protokol VPN Tercepat

| Kelebihan | Kekurangan |

|---|---|

| Basis kode yang sangat ringkas | Terdapat masalah privasi pada konfigurasi default-nya |

| Kecepatan sangat kencang | Belum didukung oleh semua layanan VPN |

| Sumber terbuka | Butuh waktu untuk benar-benar terbukti andal |

| Pemakaian data yang terbatas | Hanya dapat digunakan dengan UDP |

| Tidak ditemukan adanya masalah keamanan | |

| Menangani perubahan jaringan dengan baik | |

| Mendukung Perfect Forward Secrecy | |

| Sangat mudah dikonfigurasi secara manual |

RINGKASAN: WireGuard adalah protokol VPN terbaru yang mampu menandingi OpenVPN dengan cepat. Performa dan efisiensinya luar biasa dan belum ditemukan tanda-tanda ketidakamanan. Jika Anda tidak khawatir dengan statusnya sebagai protokol pendatang baru, WireGuard bisa menjadi protokol VPN terbaik untuk Anda.

WireGuard adalah protokol terowongan sumber terbuka baru yang dirancang agar lebih cepat dan lebih efisien daripada protokol OpenVPN yang lebih populer. Bandingkan kedua protokol tersebut dengan membaca panduan WireGuard vs. OpenVPN kami.

Dirilis tahun 2019, WireGuard berpengaruh besar di industri VPN. Banyak VPN yang segera mengintegrasikan WireGuard ke dalam layanannya, bahkan banyak juga yang menjadikannya sebagai protokol default.

WireGuard memenuhi banyak harapan penciptanya, Jason A. Donenfeld:

- Protokol ini sangat cepat. Berdasarkan pengujian internal WireGuard, performanya 3x lebih cepat daripada OpenVPN. Pengujian yang kami lakukan juga menunjukkan hasil yang serupa, terutama pada koneksi jarak jauh.

- Basis kodenya sangat efisien. WireGuard hanya memiliki 4.000 baris kode—sekitar 100x lebih kecil dibandingkan dengan protokol serupa, seperti OpenVPN dan IKEv2. Karakteristik ini tidak hanya bagus untuk kinerja, tetapi juga mampu meningkatkan keamanan. Dengan basis kode yang lebih ringkas, WireGuard dapat lebih mudah mengaudit dan mengurangi jumlah potensi titik serangan dari peretas.

- Penggunaan datanya minim. Pengujian yang kami lakukan mengungkapkan bahwa sejauh ini WireGuard merupakan protokol VPN berat dengan bandwidth paling rendah. Dibandingkan dengan tambahan penggunaan data di OpenVPN yang sebesar 20%, WireGuard hanya meningkatkan tambahan pemakaian data Anda sebesar 4% di aktivitas normal. Baca selengkapnya tentang hal ini di panduan kami tentang VPN dan data seluler.

Statusnya sebagai pendatang baru menjadi faktor utama yang menghambatnya saat ini. Walaupun benchmark kinerjanya luar biasa dan belum ditemukan tanda-tanda kerentanan keamanan, tentu akan butuh waktu bagi WireGuard untuk benar-benar bisa tepercaya.

Kondisi ini juga berlaku terhadap sandinya. WireGuard tidak kompatibel dengan sandi yang sudah terbukti andal, seperti AES-256. Sebaliknya, protokol ini menggunakan ChaCha20 yang relatif baru. Semua indikator memang menunjukkan bahwa ChaCha20 sangat aman, bahkan berpotensi lebih cepat daripada AES. Namun, pengguna yang sadar akan privasi tidak akan serta-merta mudah menerima teknologi enkripsi baru.

Selain itu, terdapat beberapa masalah privasi mengenai konfigurasi default WireGuard. Server VPN harus menyimpan catatan log sementara alamat IP Anda agar WireGuard dapat berfungsi. Padahal, persyaratan ini tidak berlaku di protokol VPN lainnya sehingga cukup mengkhawatirkan jika tidak segera ditangani.

Untungnya, langkah mitigasi bisa dilakukan untuk mengatasinya. Misalnya, NordVPN yang mengintegrasikan WireGuard dengan Sistem NAT Ganda eksklusifnya untuk membuat protokol kustom yang lebih aman, yakni NordLynx. Demikian pula, Mullvad yang menghapus alamat IP Anda jika tidak ada aktivitas online selama sepuluh menit.

Berikut adalah daftar layanan VPN yang saat ini mendukung WireGuard:

- Astrill

- AzireVPN

- CactusVPN

- CyberGhost

- Hide.me

- IVPN

- Mullvad

- NordVPN

- PIA

- StrongVPN

- Surfshark

- TorGuard

- VPN.AC

- VyprVPN

- Windscribe

Kami memperkirakan jumlah ini akan meningkat dengan makin diterimanya WireGuard secara luas.

Waktu yang tepat menggunakan WireGuard:

- Semua pertanda awal menunjukkan bahwa tingkat keamanan dan perlindungan WireGuard setara dengan OpenVPN, bahkan jauh lebih cepat. Jika Anda tidak keberatan beralih ke protokol yang lebih baru, tidak ada salahnya menggunakan WireGuard untuk aktivitas online apa pun.

- WireGuard sangat bagus bagi pengguna VPN seluler karena konsumsi bandwidth-nya yang rendah.

Waktu yang tidak tepat menggunakan WireGuard:

- Jika khawatir dengan privasi dan keamanan online, Anda tidak perlu terburu-buru untuk beralih menggunakan WireGuard. Anda juga harus mewaspadai layanan VPN yang tidak mengambil tindakan terkait persyaratan pencatatan log IP protokolnya.

- WireGuard tidak sebagus protokol VPN lainnya dalam menembus firewall karena hanya kompatibel dengan UDP. Jika yang Anda inginkan adalah menghindari penyensoran, sebaiknya gunakan protokol VPN lainnya.

3. IKEv2/IPSec: Protokol Bagus untuk Pengguna Seluler

| Kelebihan | Kekurangan |

|---|---|

| Menyediakan koneksi yang sangat stabil | Sumber tertutup (kecuali untuk Linux) |

| Memberikan kecepatan tinggi | Kemungkinan telah disusupi oleh NSA |

| Kompatibel dengan berbagai sandi, termasuk AES-256 | Tidak mampu menembus firewall dengan baik |

| Menangani perubahan jaringan dengan baik | |

| Mendukung Perfect Forward Secrecy |

RINGKASAN: IKEv2/IPSec merupakan protokol VPN cepat yang memberikan koneksi sangat stabil bagi pengguna seluler yang sering beralih koneksi. IKEv2/IPSec dicurigai telah diretas oleh NSA. Namun, kami merekomendasikan IKEv2 sebagai protokol yang aman dan melindungi untuk keperluan penelusuran reguler.

Internet Key Exchange version 2 (IKEv2) merupakan protokol VPN yang sangat populer di kalangan pengguna seluler.

Protokol ini menawarkan kecepatan koneksi yang sangat kencang dan menggunakan protokol MOBIKE untuk mengatasi perubahan jaringan dengan mulus. Jadi, IKEv2 bagus untuk pengguna VPN seluler yang sering beralih antara data seluler dan jaringan Wi-Fi.

IKEv2 dikembangkan melalui kolaborasi antara Microsoft dan Cisco, serta merupakan penerus IKEv1.

Apa itu IPSec?

IKEv2 sendiri tidak menyediakan enkripsi apa pun. Fokusnya hanya pada autentikasi dan pembuatan terowongan VPN yang aman. Karena itulah, IKEv2 biasanya digunakan bersama dengan IPSec (Internet Protocol Security) sehingga menjadi IKEv2/IPSec.

IPSec adalah serangkaian protokol keamanan yang menggunakan sandi 256-bit, seperti AES, Camellia, atau ChaCha20. Setelah IKEv2 membuat koneksi aman antara perangkat dan server VPN, IPSec akan mengenkripsi data Anda dalam proses transmisinya melalui terowongan.

IKEv2/IPSec didukung oleh sebagian besar layanan VPN, tetapi sayangnya basis kode yang digunakan masih bersifat sumber tertutup.

Sekilas, protokol ini terlihat aman-aman saja. Namun, jika tidak disertai transparansi sumber terbuka, mustahil untuk memverifikasi bahwa Microsoft tidak membuat backdoor atau kerentanan lain ke dalam protokol tersebut.

CATATAN: Versi Linux dari IKEv2/IPSec bersifat sumber terbuka dan hasil audit tidak menunjukkan adanya hal-hal yang tidak diinginkan di protokol tersebut. Oleh sebab itu, sifatnya yang sumber tertutup membuat IKEv2 tidak terlalu mengkhawatirkan dibandingkan dengan protokol sumber tertutup lainnya, seperti SSTP.

Peneliti keamanan, seperti Edward Snowden, juga berpendapat bahwa IPSec sengaja dilemahkan selama proses pembuatannya. Meskipun belum bisa dipastikan, banyak yang menduga bahwa setiap protokol VPN yang berbasis IPSec dapat disusupi oleh NSA.

Tidak ada bukti yang menunjukkan bahwa IKEv2/IPSec rentan terhadap lawan yang tidak begitu canggih, seperti peretas atau ISP. IKEv2/IPSec merupakan protokol VPN yang cepat, fleksibel, dan umumnya aman sehingga akan berfungsi dengan baik di ponsel Anda.

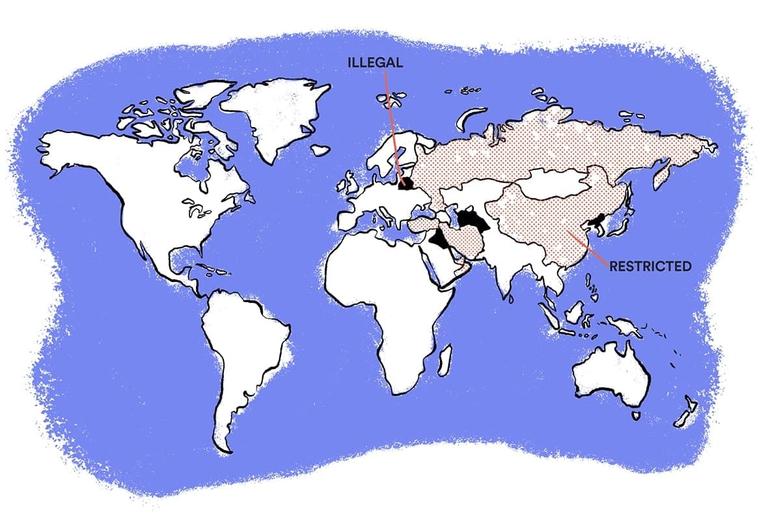

IKEv2 hanya berfungsi pada UDP Port 500. Port ini juga mudah diblokir oleh firewall dan administrator Wi-Fi. Artinya, IKEv2/IPSec bukanlah protokol VPN yang efektif untuk menembus penyensoran di negara seperti Tiongkok atau Rusia.

Waktu yang tepat menggunakan IKEv2/IPSec:

- Apabila Anda menggunakan VPN di ponsel dan rutin beralih koneksi antara Wi-Fi dan data seluler (misalnya, 3G/4G).

Waktu yang tidak tepat menggunakan IKEv2/IPSec:

- Apabila Anda ingin menembus firewall di jaringan lokal sekolah ataupun kantor, atau ingin menghindari penyensoran di negara otoriter.

- Apabila Anda mengkhawatirkan masalah privasi dan anonimitas. Mengingat sifatnya yang sumber tertutup dan kemungkinan adanya keterkaitan dengan NSA, masuk akal jika muncul keraguan atas privasi IKEv2/IPSec.

4. SoftEther: Bagus untuk Menembus Penyensoran

| Kelebihan | Kekurangan |

|---|---|

| Sumber terbuka | Baru dirilis tahun 2014 |

| Kecepatan sangat tinggi | Memerlukan konfigurasi secara manual agar aman |

| Kompatibel dengan berbagai sandi, termasuk AES-256 | Tidak didukung secara native di OS apa pun |

| Bagus dalam menembus firewall | Hanya kompatibel dengan segelintir layanan VPN |

RINGKASAN: SoftEther adalah protokol yang sangat cepat dan cukup aman. Protokol ini sangat baik dalam menembus penyensoran. Namun, pengguna harus tetap berhati-hati terhadap pengaturan konfigurasi default-nya dan tingkat kompatibilitasnya yang rendah pada kebanyakan VPN.

SoftEther adalah protokol VPN sumber terbuka yang awalnya dikembangkan sebagai bagian dari penelitian tesis program Magister di University of Tsukuba.

Dirilis tahun 2014, SoftEther merupakan salah satu protokol VPN terbaru yang tersedia. Di awal perilisannya, SoftEther menawarkan keamanan yang bagus tanpa mengorbankan kecepatan.

SoftEther mendukung sandi enkripsi yang kuat, termasuk AES-256 dan RSA-4096. Protokol ini juga membanggakan tingkat kecepatannya yang kabarnya 13x lebih kencang dibandingkan OpenVPN.

SoftEther juga dirancang dengan baik untuk menembus penyensoran web yang ketat. Protokol enkripsi dan autentikasinya didasarkan pada OpenSSL. Seperti halnya SSTP dan OpenVPN, SoftEther juga dapat menggunakan TCP Port 433 yang sangat sulit diblokir oleh firewall dan sistem penyensoran.

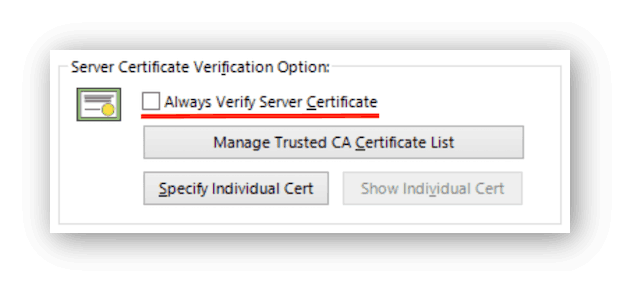

Pada tahun 2018, keamanan SoftEther diaudit selama 80 jam yang mengungkap sebelas kerentanan keamanan. Alhasil, kerentanan keamanan ini diatasi melalui pembaruan berikutnya. Namun, para peneliti di Aalto University baru-baru ini menemukan bahwa SoftEther terkadang juga rentan terhadap serangan MITM.

Hal ini disebabkan oleh konfigurasi default-nya yang membuat klien tidak memverifikasi sertifikat server. Jadi, penyerang bisa menyamar sebagai server VPN dan memperoleh akses ke kredensial dan aktivitas online pengguna.

Saat menggunakan SoftEther, pastikan untuk mencentang kotak Always Verify Server Certificate (Selalu Verifikasi Sertifikat Server) di pengaturan Koneksi VPN Baru.

Pengaturan default SoftEther tidak menyertakan verifikasi sertifikat server

SoftEther tidak didukung secara native di sistem operasi mana pun dan sedikit sekali penyedia VPN yang saat ini mendukung penggunaannya. Dari berbagai penyedia VPN yang pernah kami uji, hanya Hide.me dan CactusVPN yang mendukung protokol SoftEther.

Waktu yang tepat menggunakan SoftEther:

- Jika layanan VPN yang digunakan mendukungnya, Anda dapat menggunakan SoftEther untuk melakukan penelusuran yang cepat dan aman.

- Protokol ini sangat efektif terutama dalam mengatasi firewall dan menembus penyensoran.

Waktu yang tidak tepat menggunakan SoftEther:

- Jangan gunakan SoftEther sebelum Anda mengaktifkan ‘Always Verify Server Certificate‘.

5. L2TP/IPSec: Lambat dan Tidak Layak Digunakan

| Kelebihan | Kekurangan |

|---|---|

| Fitur enkapsulasi ganda yang menawarkan tingkat keamanan lebih tinggi | Kemungkinan telah disusupi oleh NSA |

| Didukung secara native di sebagian besar platform | Lebih lambat dibandingkan protokol VPN lainnya |

| Kompatibel dengan berbagai sandi, termasuk AES-256 | Rentan terhadap serangan MITM (Man-in-the-Middle) |

RINGKASAN: L2TP/IPSec adalah protokol VPN yang relatif lambat dan masih membutuhkan sejumlah langkah agar dapat digunakan dengan aman. Meski begitu, L2TP/IPSec boleh dibilang tidak layak digunakan. Masih tersedia protokol VPN lain yang lebih aman dan lebih cepat.

Dibuat tahun 1999 sebagai penerus PPTP, Layer 2 Tunneling Protocol (L2TP) adalah protokol yang mudah digunakan dan didukung secara native oleh sebagian besar layanan VPN di sebagian besar perangkat.

Seperti halnya IKEv2, L2TP juga digunakan bersama IPSec sehingga menjadi protokol VPN campuran L2TP/IPSec. Sayangnya, protokol ini rentan terhadap masalah privasi yang sama—seperti yang dikemukakan oleh Edward Snowden—yaitu telah disusupi oleh NSA.

L2TP juga memiliki kelemahan sendiri dalam hal keamanan. Masalah ini muncul saat digunakan bersama layanan VPN yang menggunakan pre-shared key (kunci yang dibagikan sebelumnya).

Jika kunci enkripsi VPN bisa diunduh secara online, penyerang dapat memalsukan kredensial autentikasi, menyamar sebagai server VPN, dan menyadap koneksi Anda. Hal ini dikenal sebagai serangan MITM.

L2TP memang menawarkan fitur enkapsulasi ganda yang akan melindungi data Anda ke dalam dua lapisan perlindungan. Meski fitur ini mampu meningkatkan keamanan, tetapi juga membuat protokol ini menjadi sangat lambat.

Protokol lama seperti L2TP juga tidak kompatibel dengan NAT sehingga bisa menyebabkan masalah konektivitas. Dalam hal ini, Anda harus menggunakan fitur Passthrough VPN pada perute agar dapat terhubung ke VPN menggunakan L2TP.

Dalam daftar ini, L2TP/IPSec merupakan protokol VPN yang paling lambat.

Waktu yang tepat menggunakan L2TP/IPSec:

- Kami sarankan untuk tidak menggunakan L2TP/IPSec sama sekali.

Waktu yang tidak tepat menggunakan L2TP/IPSec:

- Jangan gunakan L2TP jika Anda mengungkapkan informasi pribadi, khawatir dengan pengawasan NSA, atau menggunakan VPN yang secara publik membagikan kunci enkripsinya secara online.

6. SSTP: Sumber Tertutup Dengan Potensi Risiko

| Kelebihan | Kekurangan |

|---|---|

| Bagus dalam menembus firewall | Sumber tertutup |

| Penyiapannya mudah di Windows | Bisa rentan terhadap serangan MITM |

| Menggunakan enkripsi AES-256 yang kuat | Memiliki keterkaitan yang mengkhawatirkan dengan NSA |

RINGKASAN: SSTP merupakan protokol VPN yang memiliki performa bagus—cukup cepat dan sangat efektif untuk menembus penyensoran. Namun, SSTP memiliki sejumlah masalah privasi dan keamanan yang patut diperhatikan. Karena itulah, sebisa mungkin hindari penggunaannya untuk lalu lintas yang sensitif.

Secure Socket Tunneling Protocol (SSTP) adalah protokol eksklusif yang dimiliki dan dioperasikan oleh Microsoft. Protokol ini bersifat sumber tertutup sehingga detail implementasinya tidak jelas.

Kami tahu bahwa SSTP didasarkan pada standar enkripsi SSL/TLS.

Penggunaan standar enkripsi ini bagus karena SSTP bisa menggunakan TCP Port 443. Port ini merupakan jenis yang dilalui semua lalu lintas HTTPS biasa sehingga akan sangat sulit diblokir oleh firewall.

Alhasil, SSTP menjadi protokol VPN yang efektif jika Anda ingin menembus penyensoran, seperti Great Firewall of China (Tembok Api Besar Tiongkok).

Di sisi lain, SSL 3.0 rentan terhadap serangan MITM tertentu yang dikenal sebagai POODLE. Belum dipastikan apakah SSTP juga terpengaruh oleh kerentanan ini, tetapi kami rasa manfaat SSTP tidak sebanding dengan risikonya.

Selain itu, terdapat masalah terkait kerja sama sebelumnya antara Microsoft dengan NSA. Sebagai protokol sumber tertutup yang diproduksi oleh Microsoft, ada kemungkinan NSA telah membuat backdoor ke dalam protokol tersebut.

Waktu yang tepat menggunakan SSTP:

- Apabila Anda ingin menembus firewall sekolah, kantor, atau pemerintah, dan tidak ada protokol lain yang lebih baik.

Waktu yang tidak tepat menggunakan SSTP:

- Mengingat kemungkinan adanya serangan POODLE dan/atau pengawasan NSA, jangan gunakan SSTP untuk aktivitas apa pun yang sangat mementingkan privasi, keamanan, atau anonimitas.

7. PPTP: Usang dan Tidak Aman

| Kelebihan | Kekurangan |

|---|---|

| Kecepatan sangat tinggi | Diketahui memiliki kerentanan keamanan |

| Didukung secara native di hampir semua platform | Tidak kompatibel dengan kunci enkripsi 256-bit |

| Penyiapannya mudah | Tidak mampu menembus penyensoran |

| Kabarnya telah dibobol oleh NSA | |

| Tidak efektif sebagai alat privasi |

RINGKASAN: PPTP memang kencang karena tidak melindungi atau mengamankan data Anda. Jika Anda menggunakan PPTP untuk membuat terowongan VPN, lalu lintas akan mudah terekspos oleh penyadap dan kecil kemungkinan Anda bisa membuka blokir pembatasan geografis ataupun menembus firewall.

Point-to-Point Tunneling Protocol (PPTP) merupakan protokol VPN yang pertama kali ada. Dikembangkan oleh rekayasawan Microsoft, Gurdeep Singh-Pall, pada tahun 1996 yang menandai lahirnya teknologi VPN.

Kini, PPTP sudah usang dan benar-benar tidak aman untuk digunakan di VPN konsumen.

Kami tidak menyarankan penggunaannya, kecuali benar-benar diperlukan. Protokol ini sudah usang baik sebagai alat privasi maupun keamanan.

PPTP memang menghasilkan kecepatan yang kencang. Namun, kecepatan ini sebagian karena kunci enkripsi terkuat yang dapat digunakan adalah 128-bit. PPTP juga tidak kompatibel dengan sandi AES-256 level militer yang digunakan oleh sebagian besar VPN paling aman.

Protokol ini mengorbankan keamanan demi kecepatan yang membuatnya dikenal memiliki sejumlah kerentanan. Misalnya, telah terbukti bahwa penyerang yang mahir mampu meretas koneksi VPN terenkripsi PPTP hanya dalam hitungan menit.

Kabarnya, NSA juga telah mengeksploitasi sisi ketidakamanan PPTP untuk mengumpulkan data dalam jumlah besar dari pengguna VPN.

Meskipun kadang masih digunakan di jaringan VPN bisnis, Anda sebaiknya menghindari penggunaan PPTP untuk VPN pribadi. Beberapa penyedia VPN bahkan tidak lagi mendukung PPTP karena kerentanannya.

Waktu yang tepat menggunakan PPTP:

- Kami tidak pernah merekomendasikan penggunaan PPTP. Satu-satunya pengecualian adalah jika Anda hanya menginginkan kecepatan yang kencang dan tidak peduli akan privasi atau keamanan.

Waktu yang tidak tepat menggunakan PPTP:

- Sangat penting bahwa Anda tidak menggunakan PPTP samas sekali, terutama untuk aktivitas yang melibatkan informasi sensitif, seperti kata sandi atau detail bank.

Protokol VPN Eksklusif

Sejumlah layanan VPN tidak hanya menawarkan protokol yang tercantum di atas. Banyak juga VPN yang menciptakan protokol sendiri. Protokol jenis ini disebut sebagai protokol VPN eksklusif.

Penggunaan protokol VPN eksklusif memiliki kelebihan dan kekurangan. Kelebihan utamanya adalah kemungkinan lebih cepat daripada opsi lain yang ditawarkan.

Setelah menghabiskan waktu dan dana untuk menciptakan protokol baru, wajar jika suatu layanan VPN akan memanfaatkan server maupun prasarana terbaiknya agar membuat koneksinya menjadi secepat mungkin. Penyedia VPN juga sering mengeklaim bahwa protokol eksklusif milik mereka lebih aman.

Justru sebaliknya, protokol tersebut biasanya hampir sepenuhnya tidak transparan.

Di satu sisi, protokol sumber terbuka seperti OpenVPN telah diteliti oleh ribuan orang untuk memastikan bahwa protokol tersebut aman, melindungi, dan berfungsi persis seperti yang dijanjikan. Di sisi lain, protokol VPN eksklusif cenderung bersifat sumber tertutup sehingga sangat sulit untuk mengetahui kondisi yang sebenarnya.

Jumlah penyedia VPN yang menggunakan protokol milik sendiri masih sedikit, tetapi terus bertambah. Berikut adalah beberapa protokol VPN eksklusif yang perlu diketahui:

- Astrill—OpenWeb dan StealthVPN

- ExpressVPN—Lightway

- Hotspot Shield—Catapult Hydra

- Hidester—CamoVPN

- NordVPN—NordLynx

- VPN Unlimited—KeepSolid Wise

- VyprVPN—Chameleon

- X-VPN—Protocol X