Nous évaluons les VPN indépendamment mais nous pouvons percevoir des commissions si vous achetez un VPN via notre site.

Avis sur Hotspot Shield

Politique de confidentialité et journalisation

Hotspot Shield enregistre trop de données

Voici un tableau résumant les informations enregistrées par Hotspot Shield :

| Type de Donnée | Enregistré par Hotspot Shield |

|---|---|

| Activité de Navigation | Oui |

| Adresse IP Initiale | Oui |

| Date de la Dernière Connexion | Non |

| Emplacement du Serveur VPN | Oui |

| FAI | Non |

| Horodatage des Connexions Individuelles | Oui |

| Informations sur l'Appareil | Oui |

| Informations sur le Compte | Oui |

| IP du Serveur VPN | Non |

| Nombre de Connexions Simultanées | Non |

| Requêtes DNS | Non |

| Utilisation Individuelle de la Bande Passante | Oui |

Comme vous pouvez le constater, Hotspot Shield conserve des journaux, dont beaucoup sont sensibles et identifiables, y compris votre véritable adresse IP.

Hotspot Shield justifie l’enregistrement de votre adresse IP par le fait que ce n’est que pour la durée de votre session VPN. Mais il n’est pas indispensable de conserver ces informations à tout moment. Des VPN comme Private Internet Access et Mullvad le prouvent.

Hotspot Shield enregistre également votre utilisation de la bande passante, les horodatages de connexion, l’emplacement du serveur VPN et l’emplacement d’origine, et il conserve ces journaux indéfiniment.

Vos données de navigation sont enregistrées, mais sous une forme agrégée, ce qui signifie qu’elles ne peuvent pas être liées à votre propre compte.

La version gratuite de Hotspot Shield est encore moins confidentielle, car son utilisation implique le partage de vos données d’identification personnelle avec des annonceurs tiers.

Vous pouvez consulter la politique de confidentialité complète de Hotspot Shield sur son site web.

Détenu par Aura, basé aux États-Unis

Hotspot Shield est désormais détenu par une société appelée Aura. Cette société est basée aux États-Unis, où il existe des lois intrusives sur la protection de la vie privée. Les autorités américaines peuvent obliger Aura à conserver et à partager les informations relatives à ses utilisateurs.

Les États-Unis sont également l’un des membres fondateurs de l’alliance des cinq yeux, un réseau de pays qui collaborent pour collecter, partager et analyser des données de surveillance de masse. Tout ceci n’est pas bon pour la vie privée. Dans l’idéal, Hotspot Shield devrait être basé dans un endroit où il n’y a pas de lois sur la conservation des données, comme les îles Vierges britanniques ou la Suisse.

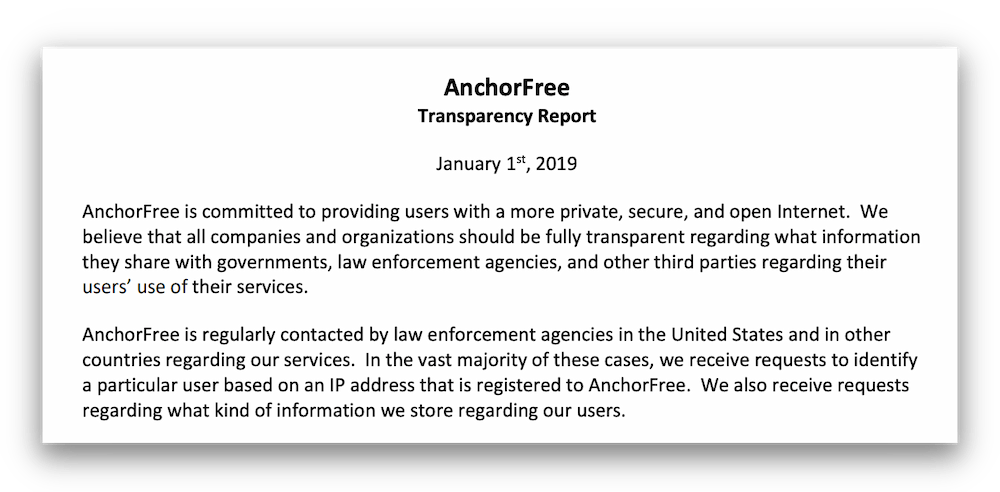

Hotspot Shield ne publie plus de rapports de transparence

Hotspot Shield avait coutume de publier des rapports de transparence détaillant les demandes d’application de la loi qu’elle recevait et la manière dont elle y répondait. Cela permettait d’instaurer la confiance et de prouver ses revendications en matière de non-journalisation. Cependant, Hotspot Shield n’a pas publié de rapport de transparence depuis 2019.

HSS a publié un rapport de transparence pour la dernière fois en 2019, sous un autre propriétaire.

En l’absence de rapports de transparence et d’audits indépendants, il n’existe aucune preuve permettant de soutenir les affirmations de Hotspot Shield en matière de protection de la vie privée et l’on ne peut donc pas lui faire entièrement confiance.

L’histoire controversée de Hotspot Shield

Hotspot Shield a connu un certain nombre de controverses :

-

- En 2016, un rapport du CSIRO a mis en évidence certaines pratiques douteuses de Hotspot Shield. L’application Android « injectait des codes JavaScript à des fins publicitaires et de suivi ». Cela signifiait que Hotspot Shield utilisait des codes de suivi pour collecter des informations sur les utilisateurs et vendre les données à des annonceurs.

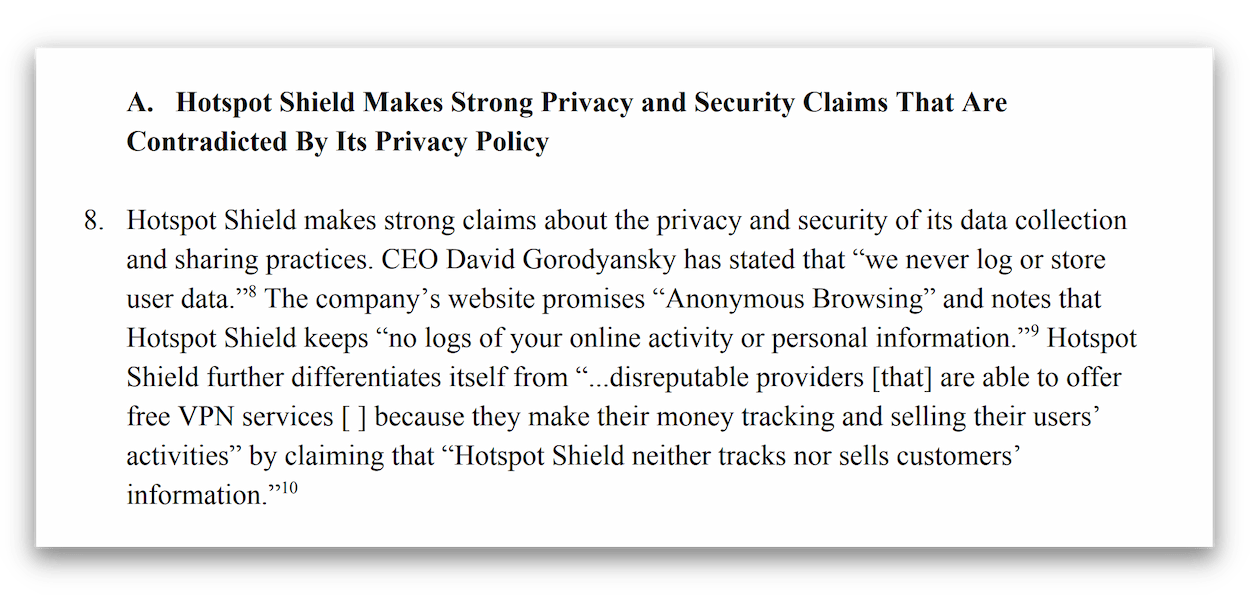

- En 2017, le Center for Democracy and Technology (CDT) a dénoncé les « pratiques déloyales et trompeuses » de la version gratuite de Hotspot Shield. Concrètement, Hotspot Shield avait exagéré les avantages de son VPN en matière de confidentialité et de sécurité, arguant même que la collecte de votre adresse IP n’est pas une donnée personnelle.

Un extrait de la plainte déposée contre Hotspot Shield par le CDT.

- En 2018, un chercheur indépendant a trouvé et signalé un bug avec Hotspot Shield, montrant que les données personnelles des utilisateurs avaient été divulguées, y compris la localisation et les noms Wi-Fi. Hotspot Shield a fini par reconnaître l’exactitude de ce rapport.

Il est difficile de faire confiance à une entreprise dont l’histoire est aussi mouvementée. Cependant, Hotspot Shield a depuis changé de propriétaire et sa politique de confidentialité a été revue. Celle-ci indique désormais clairement aux utilisateurs quelles données le VPN collecte et ne collecte pas, et comment l’application gratuite est utilisée à des fins d’annonceur.

Pour résumer, compte tenu de la politique de journalisation actuelle de Hotspot Shield, de sa juridiction américaine, de son refus de fournir des rapports de transparence ou des audits, et de ses antécédents en matière de vente de données d’utilisateurs, nous sommes contraints de dire que l’on ne peut pas faire confiance à 100 % à Hotspot Shield pour protéger votre vie privée.

Vitesse

Le VPN le plus rapide que nous ayons testé

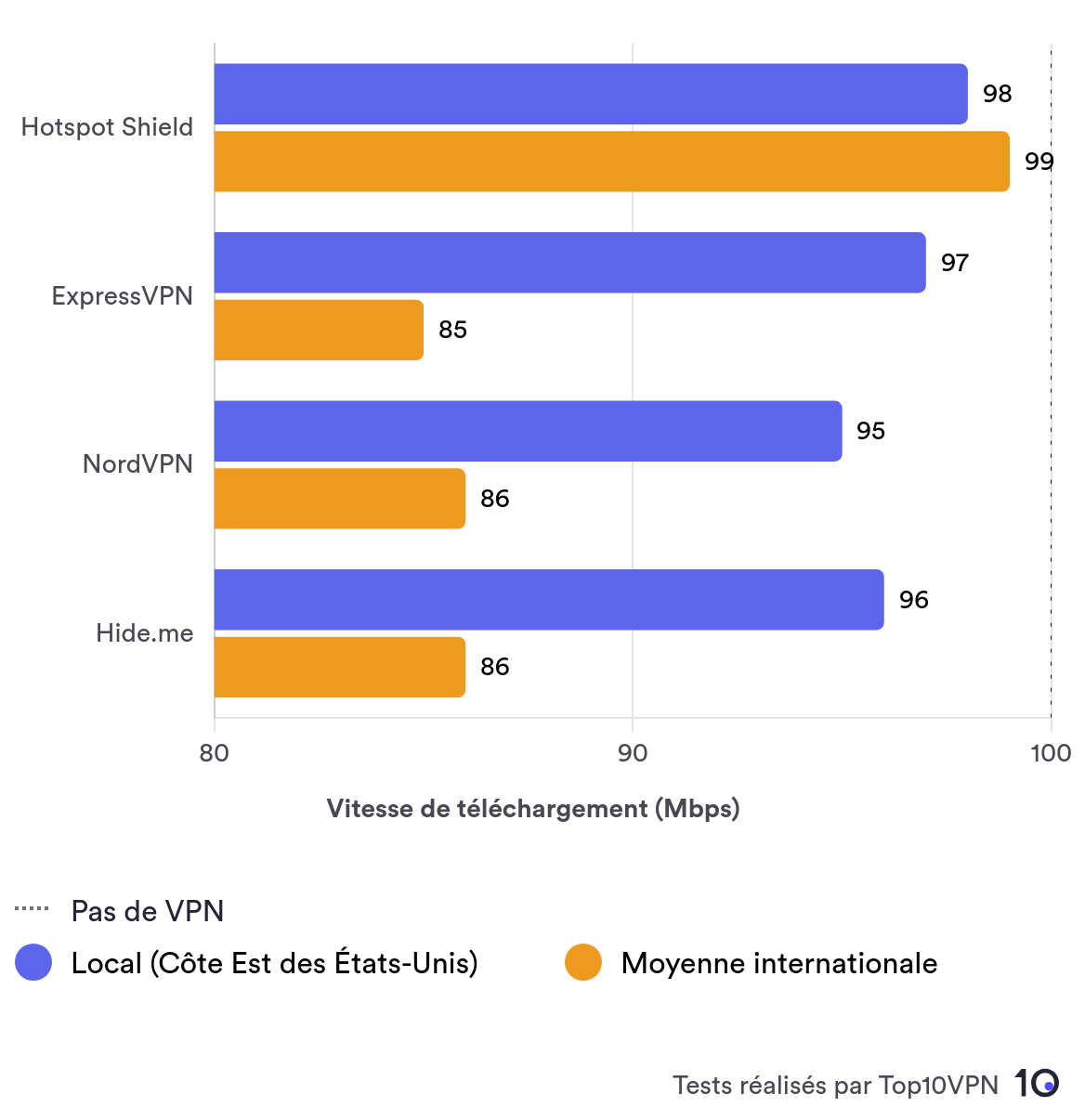

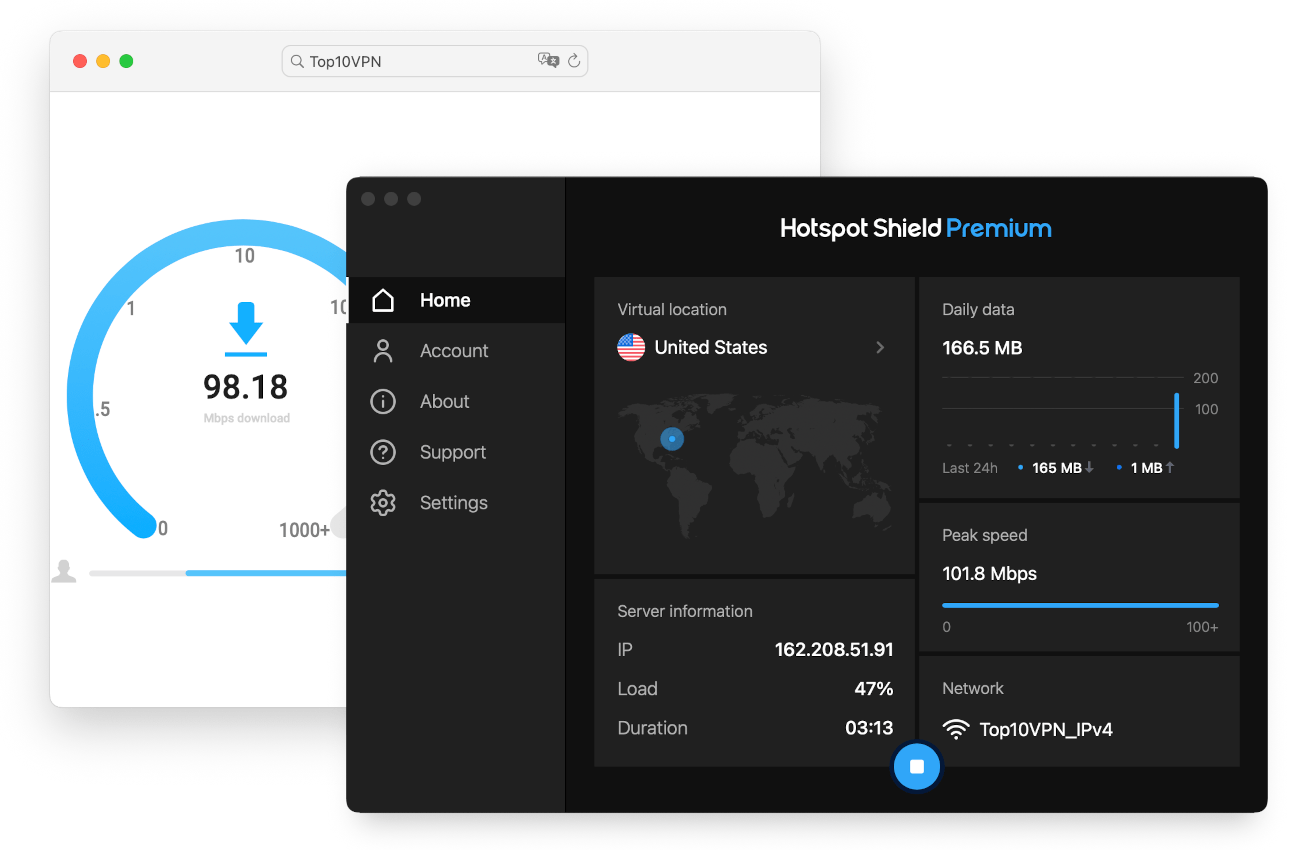

Nous avons évalué l’impact de Hotspot Shield sur notre vitesse Internet normale de 100 Mbps en nous connectant à des serveurs sur six continents. Voici les résultats complets :

Comme vous pouvez le voir, il n’y a presque aucune différence entre votre connexion Internet normale et une connexion Hotspot Shield, quel que soit le serveur auquel nous nous sommes connectés. Ce résultat est très impressionnant.

Les vitesses de téléchargement de Hotspot Shield ont été exceptionnellement rapides lors de nos tests.

En nous connectant à une connexion britannique, nous avons constaté une perte de vitesse de 1%. Pour les connexions longue distance, vous ne trouverez pas mieux. En fait, notre plus grande perte de vitesse est survenue lors d’une connexion au Brésil, où nous n’avons subi qu’une baisse de 63% par rapport à notre connexion Internet normale.

Si vous résidez en France et aspirez à établir une connexion avec un pays éloigné, Hotspot Shield représente une alternative judicieuse.

Pour contextualiser ces résultats, utilisez l’histogramme ci-dessous et comparez les vitesses de Hotspot Shield à celles d’autres VPN rapides, notamment ExpressVPN, NordVPN et Hide.me :

Hotspot Shield atteint ces vitesses grâce à son protocole de connexion exclusif, Hydra VPN. Ce protocole est conçu pour résoudre les problèmes de latence avec d’autres protocoles, tels que OpenVPN.

La version gratuite de Hotspot Shield est également rapide

La version gratuite de Hotspot Shield est aussi rapide que sa version premium, mais elle est limitée à quatre serveurs.

Par exemple, la connexion locale de la version gratuite de Hotspot Shield à New York était identique à celle de la version premium, et la connexion à un serveur longue distance au Royaume-Uni était la même. Les vitesses étaient de 97Mbps.

Les versions gratuite et premium de Hotspot Shield ne se sont distinguées dans nos tests que lors de la connexion à la côte ouest des États-Unis, où nous avons obtenu des vitesses de 72Mbps, ce qui est considérablement plus lent que le résultat de la version premium, qui est de 100Mbps.

Nous avons testé les deux versions de Hotspot Shield avec notre propre outil de test de vitesse impartial.

La faible latence de Hotspot Shield est une bonne chose pour les joueurs

Les vitesses record et le faible ping de Hotspot Shield en font un bon VPN pour le gaming également. C’est particulièrement vrai sur ses applications mobiles, qui sont livrées avec des serveurs optimisés pour le gaming.

En nous connectant à un serveur local, nous avons constaté un temps de ping de 6 ms. Cela nous a permis de jouer à des jeux en ligne tout en nous connectant à un VPN sans aucun lag.

Caractéristiques techniques et sécurité

Est-ce que Hotspot Shield est sécurisé ?

Vous trouverez dans le tableau ci-dessous tous les protocoles VPN, les algorithmes de chiffrement et les fonctionnalités techniques que Hotspot Shield propose :

| Protocoles | Disponible dans Hotspot Shield |

|---|---|

| Hydra | Oui |

| IKEv2/IPSec | Oui |

| L2TP/IPSec | Oui |

| OpenVPN (TCP/UDP) | Non |

| WireGuard | Oui |

| Chiffrement | Disponible dans Hotspot Shield |

|---|---|

| AES-128 | Non |

| AES-192 | Non |

| AES-256 | Oui |

| Blowfish | Non |

| ChaCha20 | Non |

| Securité | Disponible dans Hotspot Shield |

|---|---|

| Blocage des fuites DNS | Non |

| Blocage des fuites IPv6 | Non |

| Blocage des fuites WebRTC | Non |

| DNS primaire | Non |

| Kill Switch VPN | Oui |

| Prise en charge du port TCP 443 | Non |

| Serveurs diskless | Non |

| Fonctionnalités Avancées | Disponible dans Hotspot Shield |

|---|---|

| Bloqueur de publicité | Non |

| Bloqueur de traceurs | Non |

| IP dédiée | Non |

| IP statique | Non |

| SOCKS | Non |

| Split tunneling | Oui |

| Tor sur un serveur VPN | Non |

| VPN double | Non |

Les protocoles WireGuard, IKEv2 et Hydra sont disponibles

Hotspot Shield inclut les protocoles classiques WireGuard et IKEv2, mais également son propre protocole propriétaire appelé Hydra (anciennement Catapult Hydra).

Ce dernier a été développé par Hotspot Shield pour offrir des vitesses super rapides, et nos tests de vitesse montrent qu’il fonctionne. En termes de sécurité, Hydra est sûr : il est basé sur TLS 1.2. et utilise le chiffrement AES 128 bits, des certificats RSA 2048-BIT pour l’authentification du serveur, et intègre la confidentialité persistante parfaite.

Hotspot Shield propose quelques protocoles et de paramètres de sécurité différents.

Mais le problème d’une technologie propriétaire closed-source comme Hydra est qu’il n’y a aucune manière pour des experts indépendants de l’examiner. Hotspot Shield affirme que le code est évalué par des experts d’entreprises de cybersécurité telles que BitDefender et McAfee. Si vous faites confiance à ces experts, alors vous pouvez utiliser Hydra sans crainte. Dans le cas contraire, il est préférable d’utiliser WireGuard.

Nous recommandons généralement WireGuard ou OpenVPN, car ils sont sécurisés et open-source. Mais Hotspot Shield n’inclut pas OpenVPN dans sa liste de protocoles, privilégiant son protocole Hydra.

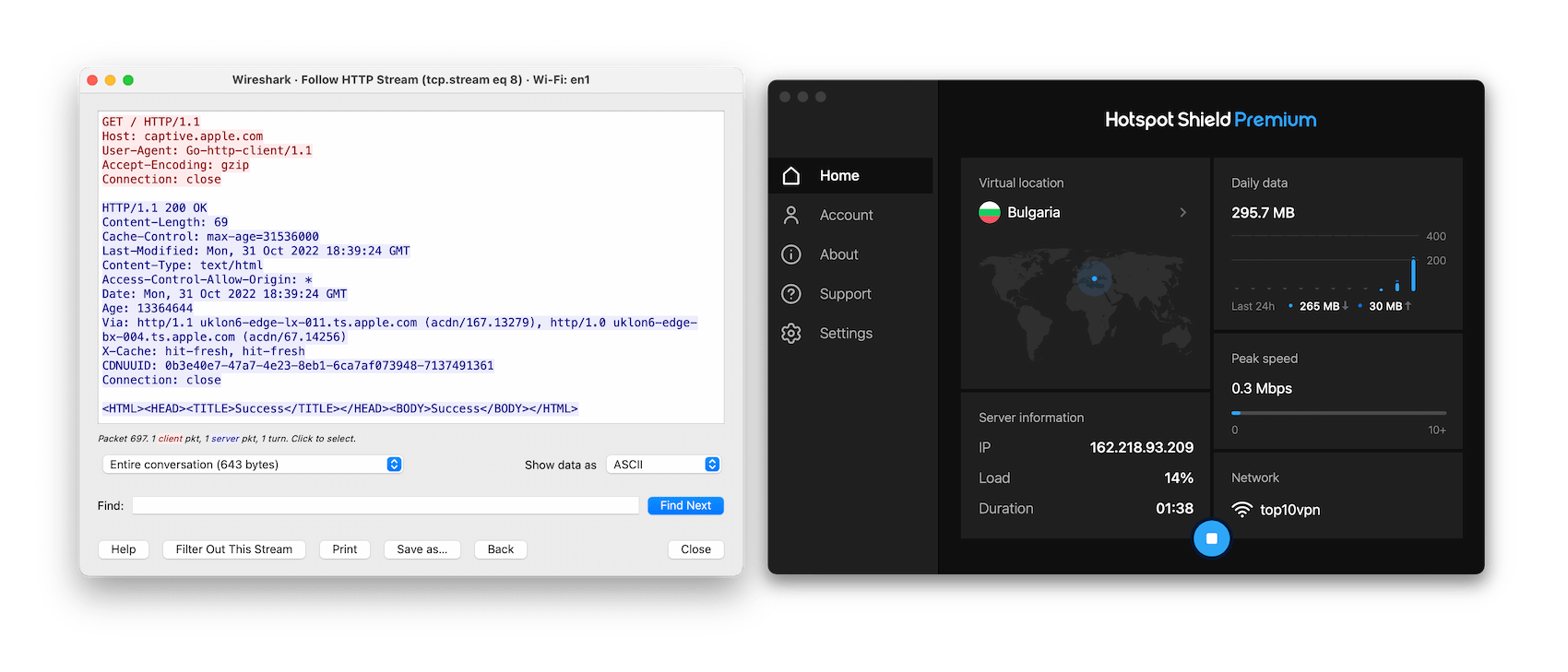

Hotspot Shield a passé avec succès notre test de chiffrement

Afin de vérifier si Hotspot Shield chiffre réellement votre trafic, nous l’avons soumis à l’outil de reniflage de paquets Wireshark. Si Hotspot Shield ne chiffrait pas nos données, Wireshark afficherait les sites web que nous avons visités.

Cependant, comme vous pouvez le voir dans l’image ci-dessous, notre test a révélé que tous les paquets réseau entrants et sortants étaient chiffrés, et qu’aucun des sites web que nous avons visités n’était déchiffrable.

Hotspot Shield chiffre avec succès l’ensemble de votre trafic réseau.

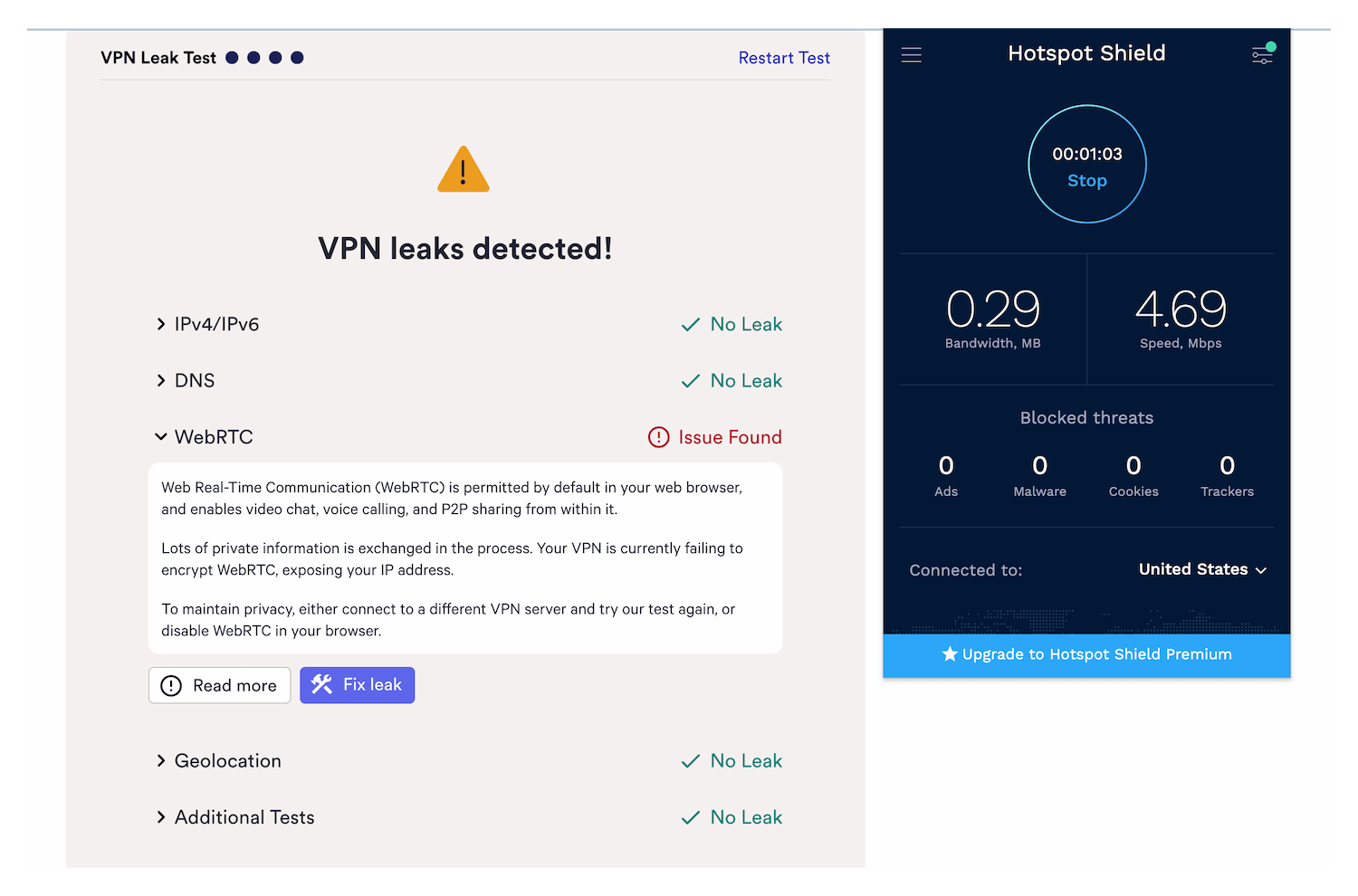

Aucune fuite d’IP, de DNS ou de WebRTC

Nous avons testé les applications Hotspot Shield à l’aide de notre outil interne pour vérifier les fuites de données. Les résultats se sont avérés fiables : aucune fuite d’IP, de DNS ou de WebRTC n’a été enregistrée et notre véritable adresse IP est restée cachée pendant toute la durée du test.

Cependant, Hotspot Shield ne prend pas en charge le trafic IPv6, vous courez donc le risque d’exposer vos données personnelles sur les connexions IPv6. D’autres VPN comme Hide.me ont proposé une solution double pile pour résoudre ce problème, et d’autres comme Surfshark bloquent simplement le trafic IPv6 pour éviter les fuites.

Les extensions de navigateur ont échoué à notre test de fuite

Alors que les applications Hotspot Shield se sont révélées exemptes de fuites, on ne peut pas en dire autant de ses extensions de navigateur Chrome et Firefox. Nos tests ont montré que l’extension Chrome permettait de filtrer les requêtes DNS, et que le module complémentaire Firefox permettait de filtrer les requêtes WebRTC, même lorsque le bloqueur de fuites WebRTC était activé.

L’extension de navigateur de Hotspot Shield laisse filtrer le WebRTC.

Par conséquent, votre FAI peut toujours voir les sites web que vous visitez lorsque vous êtes connecté à l’extension Chrome, et votre véritable adresse IP et votre emplacement sont exposés lorsque vous utilisez l’extension Firefox. Nous vous déconseillons d’utiliser les extensions de navigateur de Hotspot Shield.

Pas de kill switch sur macOS

Hotspot Shield ne dispose pas d’un kill switch pour macOS, y compris d’un kill switch automatique fonctionnant en arrière-plan. Nous l’avons testé avec notre outil de test kill switch et avons constaté que notre véritable adresse IP était exposée chaque fois que nous changions de serveur ou que nous provoquions une déconnexion Internet inattendue.

Heureusement, le kill switch fonctionne parfaitement sur d’autres applications. Sachez toutefois qu’il n’est pas activé par défaut.

Les fonctionnalités de sécurité que nous aimerions voir

Nous souhaiterions que Hotspot Shield renforce ses références en matière de sécurité et de confidentialité. Voici quelques fonctionnalités qu’il pourrait ajouter pour y parvenir :

- Un kill switch toujours actif dans toutes les applications afin que chaque client Hotspot Shield partage le même niveau de protection.

- Des adresses IP dédiées pour lutter contre la fréquence des CAPTCHA.

- Des serveurs sans disque pour éviter les journaux et l’acquisition de données à partir de centres matériels.

- Des serveurs multi-hop (Double VPN) pour une protection supplémentaire.

- Des applications open-source permettant de vérifier la sécurité des services Hotspot Shield.

- Une prise en charge d’OpenVPN pour que les utilisateurs disposent d’un plus grand choix de protocoles.

- Une protection contre les fuites pour empêcher l’exposition des données IPv6, DNS et WebRTC.

Streaming

La version premium de Hotspot Shield fonctionne avec la plupart des sites de streaming

Voici une liste des plateformes de streaming populaires que la version premium et gratuite de Hotspot Shield débloque actuellement :

| Plateforme de Streaming | Fonctionne avec Hotspot Shield | Fonctionne avec Hotspot Shield Basic |

|---|---|---|

| All4 | Oui | Non |

| Amazon Prime Video | Oui | Non |

| BBC iPlayer | Oui | Non |

| Disney+ | Oui | Non |

| HBO Max | Oui | Non |

| Hotstar India | Non | Non |

| Hulu | Oui | Non |

| ITVX | Oui | Non |

| Netflix US | Oui | Non |

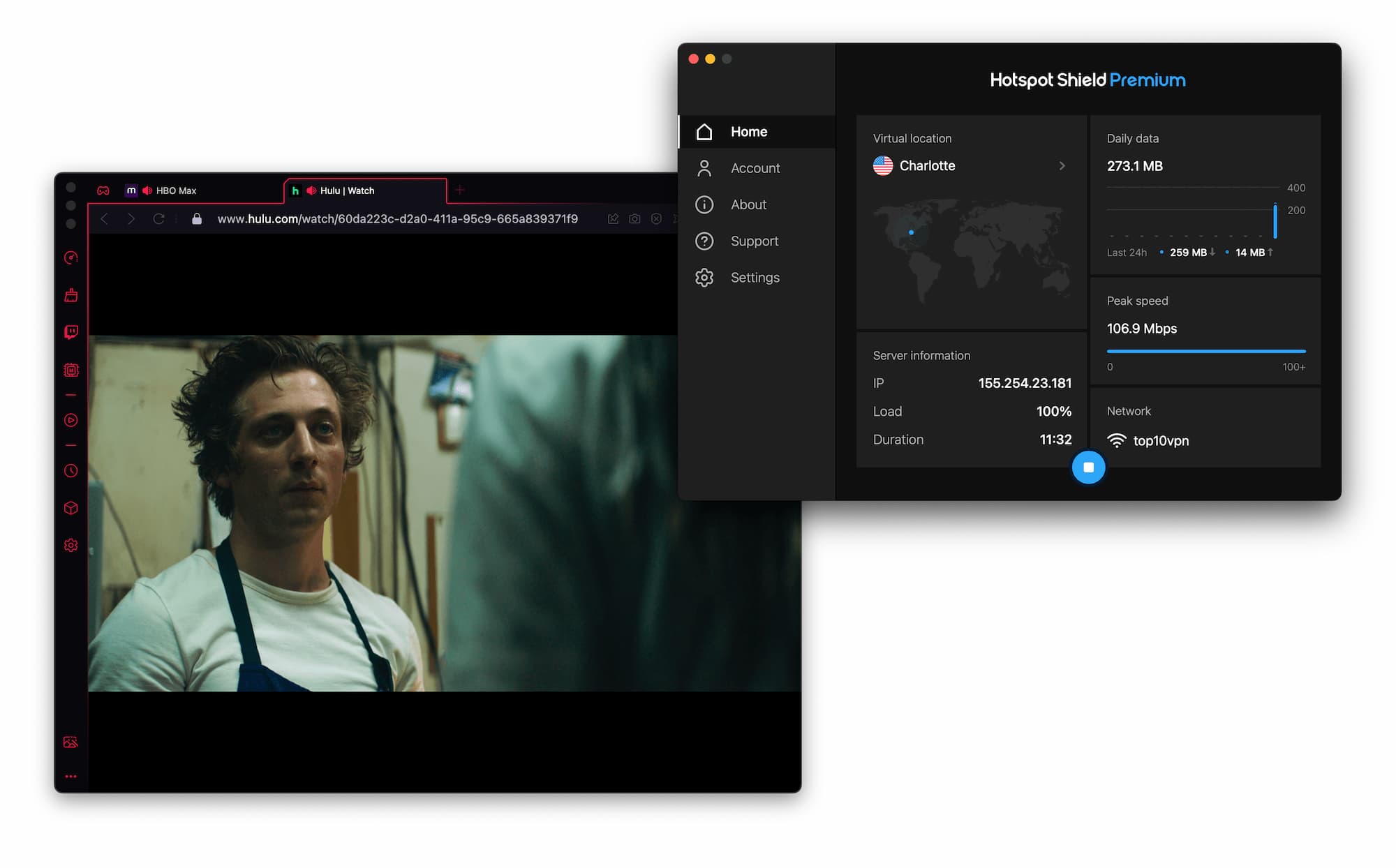

Débloque la plupart des sites de streaming mondiaux

Nos tests de streaming montrent que la version premium de Hotspot Shield permet d’accéder à la plupart des sites de streaming géo-bloqués, notamment 6 catalogues Netflix, (y compris aux États-Unis) HBO Max, Hulu et Amazon Prime Video.

Vous pouvez regarder Hulu et d’autres sites de streaming américains en utilisant la version premium HSS.

Il est également utile pour regarder la télévision britannique sur des sites tels que BBC iPlayer, ITVX et Channel 4. Cependant, Hotspot Shield ne fonctionne pas avec Hotstar. C’est décevant car les meilleurs VPN pour le streaming débloquent toutes les plateformes.

La version gratuite de Hotspot Shield ne débloque pas les sites de streaming

La version gratuite de Hotspot Shield n’est pas très performante en tant que VPN de streaming. Nous l’avons testé avec tous les principaux sites de streaming et il n’a pas réussi à tous les débloquer. Pour un VPN de streaming gratuit, nous vous recommandons plutôt la version gratuite de Windscribe.

Torrenting

Pas sûr à 100 % pour le torrenting

Voici les performances de Hotspot Shield lors de nos tests de torrenting :

| Attribut | Version premium Hotspot Shield | Version gratuite Hotspot Shield |

|---|---|---|

| Débit moyen de téléchargement | 4.3MiB/s | 5.25MiB/s |

| Nombre de serveurs P2P | 1 800 | 0 |

| Politique de journalisation | Quelques journaux d'utilisateurs | Quelques journaux d'utilisateurs |

| Kill switch | Oui | Oui |

| Redirection de port | Non | Non |

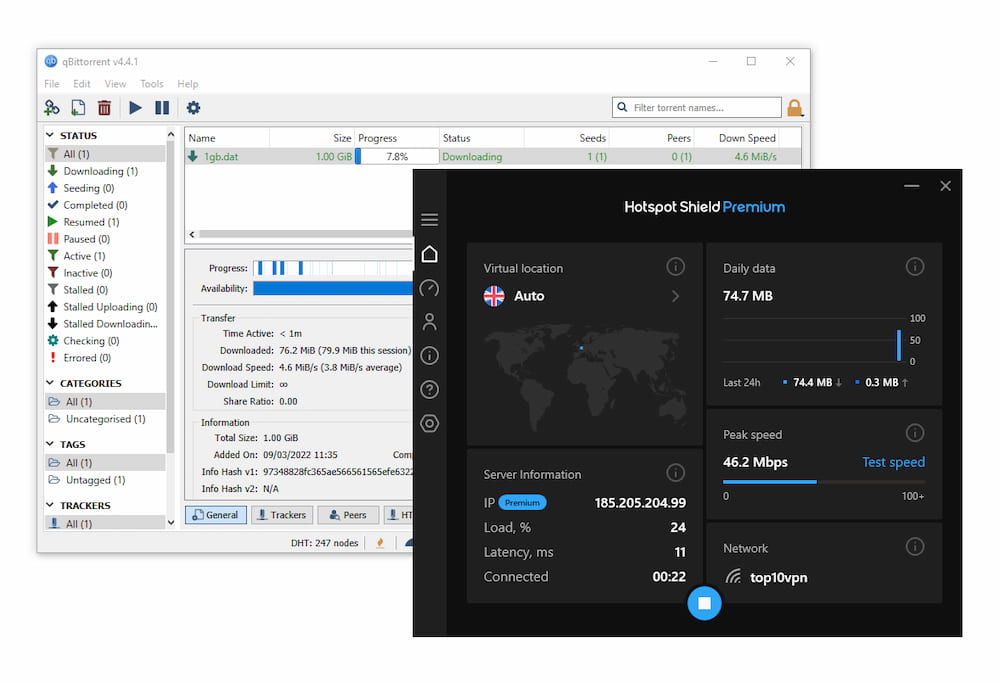

Hotspot Shield soutient ouvertement le torrenting sur son service, mais nous ne le recommandons pas en raison de la lenteur du débit de téléchargement moyen du VPN, de sa politique de journalisation intrusive et de l’absence d’un kill switch sur macOS. Le torrenting avec Hotspot Shield n’est pas sans risque.

En testant Hotspot Shield sur des clients torrent comme qBitTorrent et uTorrent, nous avons enregistré un débit de téléchargement moyen de 4.3MiB/s. C’est un résultat faible qui peut conduire à un partage de fichiers lent, surtout en comparaison avec les VPN de torrenting les mieux notés.

La version premium de Hotspot Shield vous permet de torrenter tout en utilisant le VPN.

Concernant la protection de la vie privée, nous sommes préoccupés par la politique de journalisation intrusive de Hotspot Shield qui recueille de nombreuses données sur les utilisateurs. Nous n’avons aucune idée du nombre de demandes DMCA que Hotspot Shield reçoit et auxquelles il répond, puisqu’il a cessé de publier des rapports de transparence.

Par ailleurs, il n’y a pas de kill switch sur macOS, ce qui fait que votre véritable IP peut être accidentellement exposée. Enfin, Hotspot Shield ne propose pas de redirection de port, une autre raison de l’éviter si vous êtes un torrenter avancé.

La version gratuite de Hotspot Shield n’autorise pas le torrenting

La version gratuite de Hotspot Shield ne peut pas être utilisée pour le torrenting. Elle n’autorise pas du tout les activités P2P et, quand bien même elle le ferait, elle partage la même politique de journalisation intrusive et les mêmes risques que la version payante.

Vous seriez également fortement limité par la limite de 500 Mo de données par jour.

Emplacements des serveurs

Un réseau de serveurs étendu et diversifié

Voir tous les emplacements de serveurs

Hotspot Shield propose des serveurs dans ces régions :

| Continent | Nombre de pays |

|---|---|

| Europe | 40 |

| Asie | 21 |

| Amérique du Sud | 9 |

| Amérique du Nord | 6 |

| Afrique | 3 |

| Océanie | 2 |

Comme tous les VPN, la plupart des serveurs de Hotspot Shield sont situés en Amérique du Nord et en Europe. Cependant, vous trouverez plus d’options en Asie, au Moyen-Orient et en Afrique que d’habitude. Il est rafraîchissant de voir des serveurs dans des pays comme l’Algérie, le Bhoutan, le Pakistan, le Népal et le Pérou.

Il existe des options au niveau des villes dans sept pays, dont l’Australie, le Canada, la France, l’Italie, l’Espagne, le Royaume-Uni et les États-Unis.

Il est dommage que les serveurs urbains de Hotspot Shield se trouvent tous dans des pays occidentaux, mais cela reste un bon nombre d’options de serveurs urbains, en particulier aux États-Unis, où il y a 25 villes disponibles. Hotspot Shield offre également une bonne couverture des pays francophones, notamment la France, le Canada, la Belgique et la Suisse.

Hotspot Shield dispose d’un réseau de serveurs vaste et diversifié.

Hotspot Shield ne divulgue pas le nombre d’adresses IP individuelles qu’il gère, mais il est en mesure d’offrir des adresses IP dans diverses parties du monde parce qu’il utilise des serveurs virtuels. Autrement dit, il n’a pas de matériel physique dans le pays, mais il est tout de même en mesure de débloquer les contenus soumis à des restrictions géographiques.

Hotspot Shield partage son réseau de serveurs avec Betternet, TouchVPN et VPN360. C’est étrange, car cela signifie que le réseau de serveurs est utilisé par beaucoup plus d’utilisateurs, ce qui peut entraîner une congestion. De plus, en tant qu’abonné payant à Hotspot Shield, il paraît injuste que des VPN gratuits aient accès au même réseau.

La version gratuite de Hotspot Shield est limitée à quatre pays

Le réseau de serveurs de la version gratuite de Hotspot Shield est beaucoup plus petit que celui de la version premium. Il dispose de serveurs sur la côte est des États-Unis (New York), sur la côte ouest des États-Unis (Los Angeles), au Royaume-Uni et à Singapour.

Cette offre est très limitée, nettement inférieure aux 11 pays gratuits proposés par la version gratuite de Windscribe.

Contourner la censure sur le web

Pas fiable face à la censure

Contrairement à d’autres sites web de test de VPN, nous testons réellement les VPN contre la censure web la plus sophistiquée au monde : Le Grand Pare-feu de Chine.

En utilisant notre serveur à Shanghai, nous pouvons vous dire que, sur une période d’un an, Hotspot Shield n’a réussi à accéder à Internet gratuit en Chine que 14% du temps.

C’est surprenant, car Hotspot Shield prétend disposer d’une technologie d’obscurcissement pour son protocole Hydra propriétaire, conçu pour faire ressembler le trafic VPN à du trafic web normal et contourner les blocages.

Il se peut que Hotspot Shield fonctionne dans des pays où la censure du web est moins agressive, comme la Russie et l’Iran. Cependant, nos données nous indiquent qu’il existe des VPN plus fiables.

Astrill VPN, par exemple, a un taux de réussite de 100% pour le contournement de la censure chinoise et il reste le meilleur VPN pour la Chine.

En revanche, si vous souhaitez vous connecter en Chine et utiliser le réseau Internet chinois, Hotspot Shield est l’un des rares services à disposer d’un serveur virtuel en Chine qui vous donne une adresse IP chinoise.

Compatibilité des Appareils

Des applications pour la plupart des appareils, mais pas de Smart DNS

Applications

La version premium de Hotspot Shield dispose d’applications natives pour les appareils suivants :

Windows

Mac

iOS

Android

Linux

Vous pouvez installer et vous connecter à Hotspot Shield sur un maximum de cinq appareils en même temps. C’est la norme dans le secteur, mais des concurrents comme Surfshark, PIA et IPVanish vont plus loin et ne limitent pas le nombre d’appareils.

Consoles de jeux et appareils de streaming

Vous pouvez installer manuellement Hotspot Shield sur votre routeur domestique, le rendant ainsi compatible avec les appareils qui ne prennent pas en charge les applications VPN natives. Cela signifie également que vous pouvez couvrir tous les appareils connectés de votre foyer sans vous soucier de la limite de cinq connexions.

Grâce à l’installation sur votre routeur, vous pouvez utiliser Hotspot Shield sur les appareils suivants :

Apple TV

Amazon Fire TV

Android TV

Chromecast

Nintendo

PlayStation

Roku

Smart TV

Xbox

En revanche, Hotspot Shield ne dispose pas d’une option de Smart DNS qui facilite encore plus le visionnage de contenus géo-restreints sur les appareils de streaming et les consoles de jeux. Nous vous conseillons de recourir au MediaStreamer d’ExpressVPN dans ce cas.

Extensions de navigateur

Des extensions de Hotspot Shield sont disponibles pour les navigateurs suivants :

Chrome

Firefox

Ces extensions sont facilement et gratuitement ajoutées à votre navigateur. Elles usurpent votre localisation et peuvent bloquer les publicités, les cookies, les logiciels malveillants et les traqueurs.

Toutefois, contrairement à l’application VPN intégrale, les extensions de navigateur ne chiffreront pas l’ensemble de votre trafic web, mais uniquement le trafic du navigateur sur lequel elles sont installées.

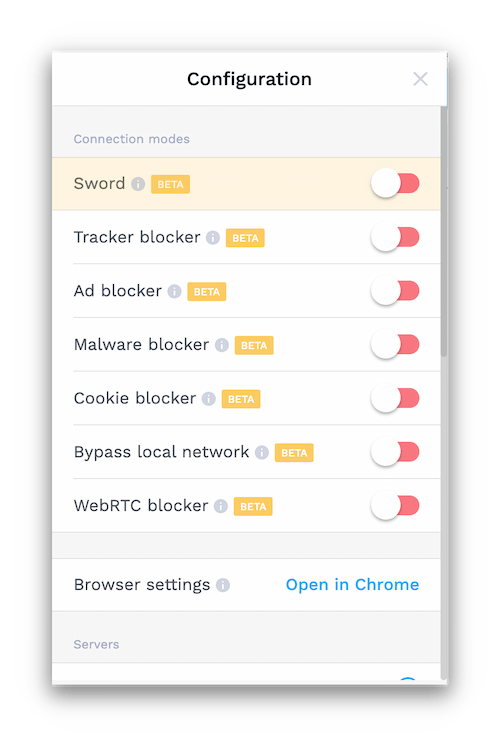

Les extensions de navigateur de Hotspot Shield ont de nombreuses fonctionnalités, mais elles laissent fuir des données.

Il existe une fonctionnalité d’extension unique appelée « Sword », qui transmet une fausse activité web aux traqueurs. Il existe également une liste de protection automatique et de contournement, qui vous permet de répertorier les sites web qui sont ou ne sont pas automatiquement chiffrés. Cette fonctionnalité se trouve dans « Paramètres du navigateur » du menu principal des paramètres de l’extension, qui ouvre alors un onglet du navigateur.

Nous vous déconseillons toutefois d’utiliser ces extensions, car nos tests de sécurité ont montré qu’elles laissaient fuir vos données.

En principe, l’extension de navigateur de Hotspot Shield peut également être installée sur les navigateurs Opera via le Chrome web store, mais lorsque nous l’avons testée, nous avons constaté qu’elle ne fonctionnait pas correctement.

Facilité d'utilisation

Des applications simples avec peu d'options de personnalisation

Les applications de Hotspot Shield sont simples, bien conçues et généralement cohérentes d’un appareil à l’autre. Toutes les applications proposées par Hotspot Shield sont intégralement disponibles en français, simplifiant ainsi considérablement la navigation pour les utilisateurs francophones.

Voici un aperçu de notre expérience d’utilisation de Hotspot Shield sur différents appareils et systèmes d’exploitation :

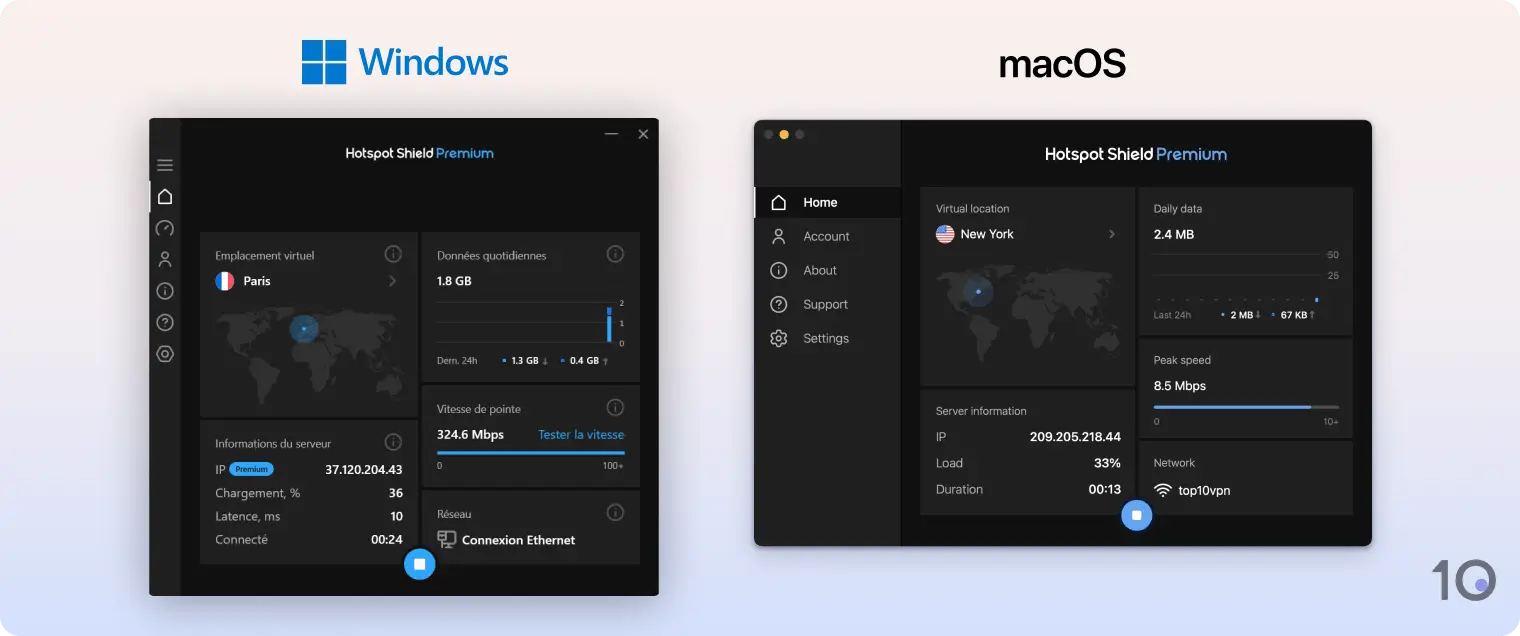

Ordinateur de bureau et ordinateur portable (Windows et macOS)

Hotspot Shield est plus personnalisable sur Windows que sur macOS, avec des options de connexion automatique, de minimisation et de démarrage au lancement.

Des options de raccourci utiles sont également disponibles sous Windows, notamment pour la connexion et la déconnexion VPN (Ctrl + Shift + C). Il s’agit d’une fonctionnalité rare qui rend l’expérience de l’utilisateur encore plus efficace.

Hotspot Shield sur macOS (à gauche) et Windows (à droite) semble plus complexe qu’il ne l’est.

L’app macOS ne dispose d’aucune de ces fonctionnalités et est beaucoup plus minimale. Elle comprend un bouton de connexion principal, une liste de serveurs et un menu de paramètres qui inclut le choix du protocole et le split tunneling. Outre le split tunneling, il n’y a pas d’options de personnalisation et vous ne pouvez pas redimensionner la fenêtre.

Cette solution pourrait plaire aux utilisateurs qui souhaitent un simple clic et une protection, mais les utilisateurs chevronnés qui veulent avoir le contrôle total de leur expérience pourraient envisager la version Windows, ou un autre VPN.

Les deux applications ne sont pas compliquées et présentent des fonctionnalités utiles de split tunnelisation (sur le protocole Hydra uniquement).

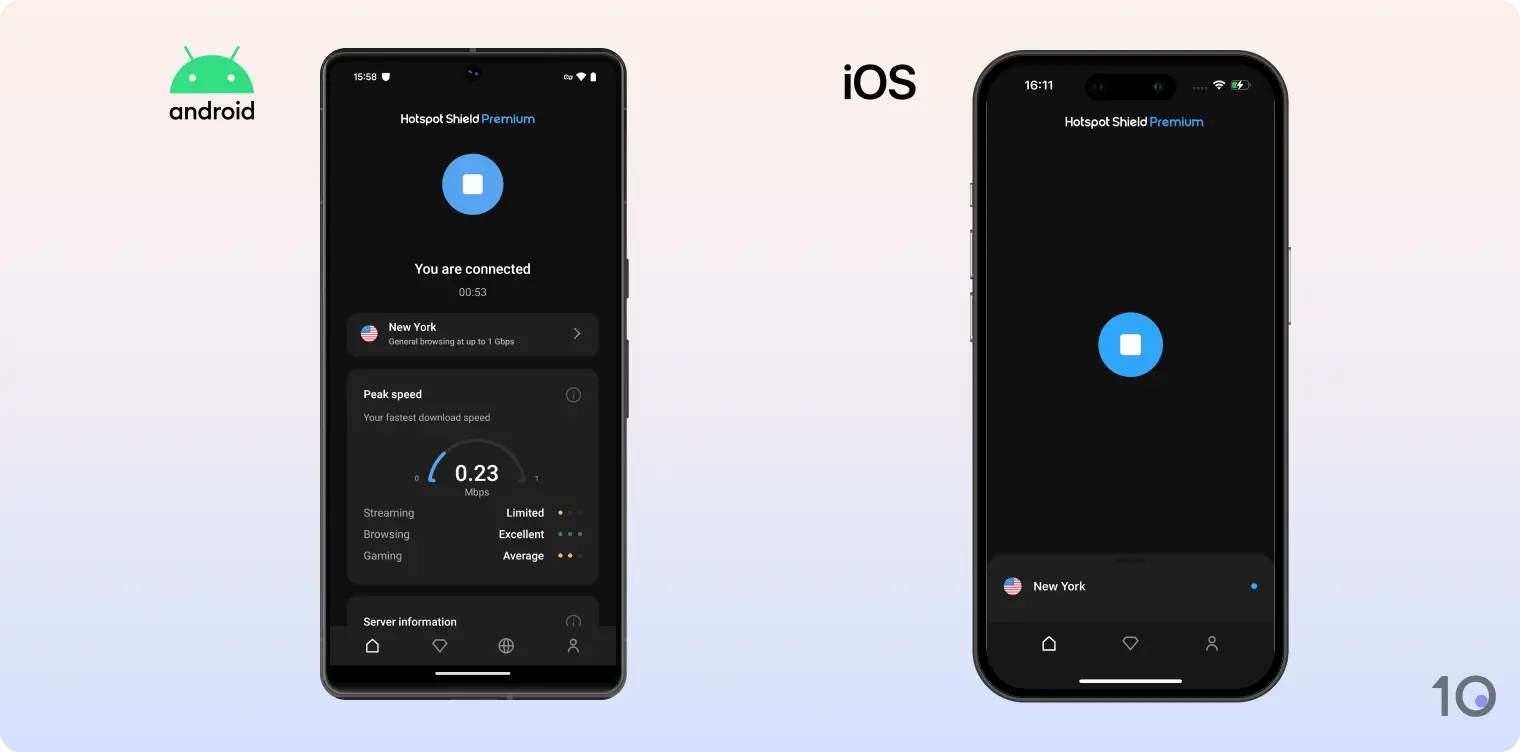

Mobile (iPhone et Android)

Les applications mobiles de Hotspot Shield sont encore plus simples que ses clients de bureau, avec un gros bouton de connexion, une liste de serveurs et un menu de paramètres identique.

La plus grande différence entre les applications de bureau et les applications mobiles est l’inclusion de serveurs de streaming et de gaming sur mobile.

Les applications iOS et Android sont presque identiques. Elles sont tout aussi fluides et faciles à utiliser.

Hotspot Shield sur Android (à droite) est identique à l’application iOS (à gauche).

La seule différence est l’ajout de la fonctionnalité de « connexion permanente » sur iOS, qui est une fonctionnalité technique qui garantit que vous n’utilisez pas d’applications ou ne visitez pas de sites web sans la protection de Hotspot Shield.

Beaucoup de CAPTCHA

Nous avons rencontré beaucoup de CAPTCHA en naviguant sur le web avec Hotspot Shield. Les CAPTCHA se produisent lorsqu’un VPN ne rafraîchit pas ses adresses IP et que leur utilisation excessive est signalée comme suspecte. Le fait de devoir prouver fréquemment votre humanité devient rapidement fastidieux.

Hotspot Shield devrait mettre à jour sa liste d’adresses IP. La possibilité d’acquérir une adresse IP dédiée permettrait également d’éviter ce problème, mais cette option n’est actuellement disponible dans aucune des formules d’abonnement de Hotspot Shield.

Support client

Le support de chat direct est réservé aux clients payants

Hotspot Shield offre un support client de la manière suivante :

| Support client | Disponible dans Hotspot Shield |

|---|---|

| Assistance par chat en direct 24/7 | Oui |

| Assistance par e-mail 24/7 | Non |

| Assistance par e-mail via formulaire en ligne | Oui |

| Chatbot | Non |

| Non | |

| Ressources en ligne | Oui |

| Tutoriels vidéo | Non |

Hotspot Shield offre un support de chat en direct 24 heures sur 24 avec des interventions bien informées et rapides. C’est de loin la meilleure manière d’obtenir des réponses à vos questions et de résoudre vos problèmes. Cependant, pour bénéficier de cette fonctionnalité, vous devez être un abonné payant.

Cela ralentit le processus de réponse aux questions simples, car vous devez vous connecter avec les détails de votre compte.

Hide.me et Surfshark proposent un chat en direct utile sans qu’il soit nécessaire de prouver votre abonnement. Hotspot Shield pourrait au moins proposer un chatbot pour une assistance rapide et interactive.

Si vous avez des questions de base, vous devriez pouvoir trouver des réponses dans les bases de connaissances et les FAQ de Hotspot Shield, qui sont assez complètes et faciles à parcourir.

À part cela, le système de support client de Hotspot Shield est minimal, sans guides vidéo disponibles ni communauté en ligne. Il se situe loin derrière le support facile d’accès et dirigé par des experts de VPN comme Hide.me et ExpressVPN.

Prix et valeur

Des prix compétitifs, mais des VPN plus avantageux sont disponibles

Voici tous les plans tarifaires actuels de la version premium Hotspot Shield :

Mensuel

11,95 €/mois

Facturé 11,95 € par mois12 Mois

7,35 €/mois

Facturé 88,19 € tous les 12 mois3 Année(s)

2,75 €/mois

Facturé 99,00 € tous les 3 ans

Hotspot Shield propose un abonnement de trois ans pour 2,75 € par mois. C’est un bon prix, mais il est loin d’égaler des concurrents comme Private Internet Access ou Surfshark en termes de rapport qualité-prix. Il s’agit de VPN supérieurs et moins chers ; ils coûtent respectivement 2,01 € et 2,12 €.

En plus des abonnements réguliers, il existe le plan « Premium Family », qui vous permet d’avoir cinq comptes différents sous un même abonnement et une limite de cinq appareils chacun, soit 25 appareils au total. Cette formule coûte 18,39 € pour un mois ou 11,03 € par mois pour un an.

Modes de paiement

American Express

American ExpressMastercard

PayPal

Visa

Visa

Il s’agit d’une sélection limitée de modes de paiement qui n’inclut pas les paiements anonymes en crypto-monnaies, comme le bitcoin. C’est un coup dur pour les utilisateurs qui tiennent à leur vie privée et qui veulent éviter toute trace de transaction.

Période de remboursement de 45 jours, mais pas de garantie

Si vous souscrivez à Hotspot Shield, vous pouvez demander à être remboursé dans un délai de 45 jours. Avec CyberGhost, c’est la période de remboursement la plus généreuse que nous ayons vue.

Toutefois, contrairement à CyberGhost, Hotspot Shield exige que vous soumettiez un formulaire de remboursement. La décision de vous rembourser ou non est laissée à la discrétion de Hotspot Shield. C’est loin d’être la garantie « sans questions » proposée par la plupart des autres VPN et cela nous semble plutôt avare.

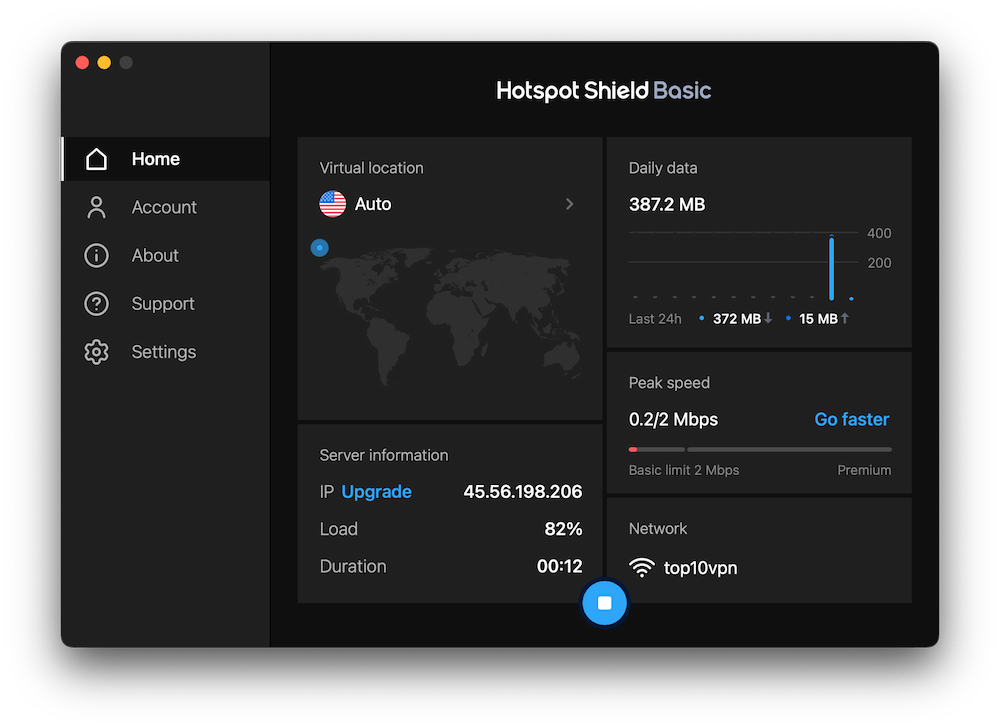

Version gratuite de Hotspot Shield : Données, support et restrictions de serveur

Hotspot Shield propose un essai gratuit de 7 jours, mais il existe également une version gratuite appelée Hotspot Shield Basic. Cette version vous permet d’utiliser le VPN indéfiniment mais avec des restrictions.

Hotspot Shield Basic comporte un certain nombre de restrictions.

Hotspot Shield Basic est limité à 500 Mo de données par mois et son réseau ne couvre que trois pays. De plus, la version Android présente des publicités pop-up agaçantes et le support chat en direct n’est pas disponible.

La version gratuite de Hotspot Shield ne fonctionne pas pour les émissions en streaming, le torrenting n’est pas autorisé et ses restrictions de serveur vous empêchent d’accéder à un large pool d’adresses IP internationales.

La version gratuite vend également des données à des annonceurs tiers. Par conséquent, nous ne recommandons pas la version gratuite de Hotspot Shield comme l’un des principaux VPN gratuits.