Vi skriver oberoende recensioner av VPN-tjänster men kan få provision om du köper VPN-tjänster via våra länkar.

Recension av Hotspot Shield

Sekretess och loggningspolicy

Hotspot Shield loggar för mycket data

Här är en tabell som sammanfattar informationen Hotspot Shield loggar:

| Typ av data | Loggas av Hotspot Shield |

|---|---|

| Antal samtidiga anslutningar | Nej |

| Datum för senaste anslutning | Nej |

| DNS-förfrågningar | Nej |

| Enhetsinformation | Ja |

| Individuell bandbreddsförbrukning | Ja |

| Individuella anslutningstidsstämplar | Ja |

| Internetleverantör | Nej |

| Personuppgifter | Ja |

| Ursprunglig IP-adress | Ja |

| VPN-serverns IP-adress | Nej |

| VPN-serverplats | Ja |

| Webbaktivitet | Ja |

Som du ser sparar Hotspot Shield loggar – varav många är känsliga och identifierbara, bl.a. din verkliga IP-adress.

Hotspot Shield rättfärdigar loggandet av din IP-adress med att den bara sparas så länge din VPN-session varar. I själva verket är det inte nödvändigt att lagra den här typen av information över huvud taget. VPN-tjänster som Private Internet Access och Mullvad bevisar detta.

Hotspot Shield loggar även din bandbreddsförbrukning, anslutningstidsstämplar, VPN-serverplats och ursprungsplats, och sparar dessa loggar på obestämd tid.

Din webbdata sparas men i sammanställd form, vilket innebär att den inte kan kopplas till just ditt konto.

Hotspot Shields gratisversion är ännu mindre privat, eftersom användandet av den innebär att du delar din personligt identifierbara data med annonsörer från tredjepart.

Läs Hotspot Shields fullständiga sekretesspolicy på deras webbplats.

Ägs av Aura och med säte i USA

Hotspot Shield ägs nu av ett företag som heter Aura. Bolaget har sitt säte i USA, där inskränkande sekretesslagar råder. Amerikanska myndigheter kan tvinga Aura att samla in och dela sina användares information.

USA är också en av grundarna av 5 Eyes-nätverket av länder som samarbetar för att samla in, dela och analysera massövervakningsdata. Inget av detta är positivt ur sekretessynpunkt. Det bästa vore om Hotspot Shield hade sitt säte på en plats där ingen lagstiftning kring datalagring finns, t.ex. Brittiska Jungfruöarna eller Schweiz.

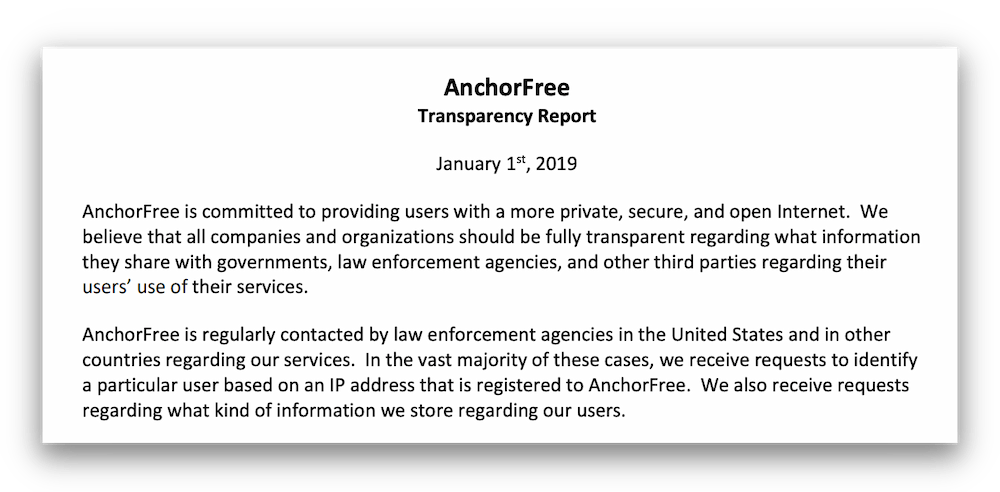

Släpper inte längre transparensrapporter

Hotspot Shield släppte tidigare transparensrapporter om de förfrågningar de fått från myndigheter och hur de besvarade dem. Detta stärkte förtroendet och fungerade som bevis på deras påstådda säkra loggning. Hotspot Shield har dock inte släppt någon transparensrapport sedan 2019.

HSS publicerade sin senaste transparensrapport 2019, under annat ägande.

Utan transparensrapporter eller oberoende granskning finns inga bevis som stöder Hotspot Shields påståenden kring sekretesskydd och därför går det inte att lita på dem helt och hållet.

Hotspot Shields kontroversiella historia

Hotspot Shield har varit inblandade i en hel del kontroverser:

-

- En CSIRO-rapport 2016 lyfte fram några av företagets tvivelaktiga aktiviteter. Hotspot Shields VPN-app för Android ”injicerade JavaScript-kod för annons- och spårningsändamål”. Hotspot Shield använde spårningskoder i huvudsak för att samla in information om användare och sälja denna till tredjepartsannonsörer.

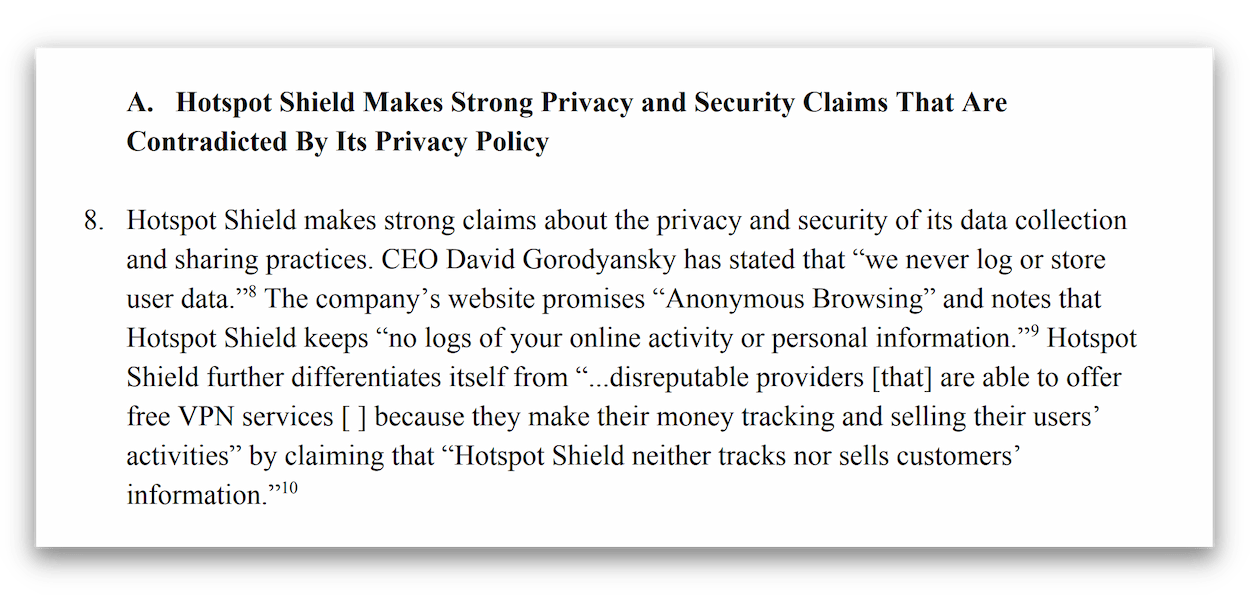

- Under 2017 anklagades Hotspot Shield även för ”orättvisa och vilseledande handelsmetoder” av Center for Democracy and Technology (CDT). Kort sagt överdrev Hotspot Shield fördelarna för sekretess och säkerhet med att använda VPN-tjänsten, och påstod t.o.m. att loggning av IP-adresser inte var insamling av personuppgifter.

Ett utdrag från klagomålet som gjordes mot Hotspot Shield av CDT.

- 2018 hittade och rapporterade en oberoende forskare en bugg i Hotspot Shield, och visade att användarnas persondata hade läckt, bl.a. plats och wifinamn. Hotspot Shield bekräftade slutligen att uppgifterna stämde.

Det är svårt att helt lita på ett företag med så fläckad historia. Men med ny ledning och en uppdaterad sekretesspolicy har Hotspot Shield fått ett lyft, och visar användarna vilken sorts data som samlas och inte samlas in, samt hur den kostnadsfria appen används för annonsering.

Sammanfattningsvis måste vi säga att Hotspot Shield inte går att lita på till 100 % när det gäller att skydda din sekretess. Detta beror på Hotspot Shields nuvarande loggningspolicy, deras säte i USA, vägran att publicera transparensrapporter eller granskningar och historia av att sälja användardata.

Hastighet

Den snabbaste VPN-tjänsten vi har testat

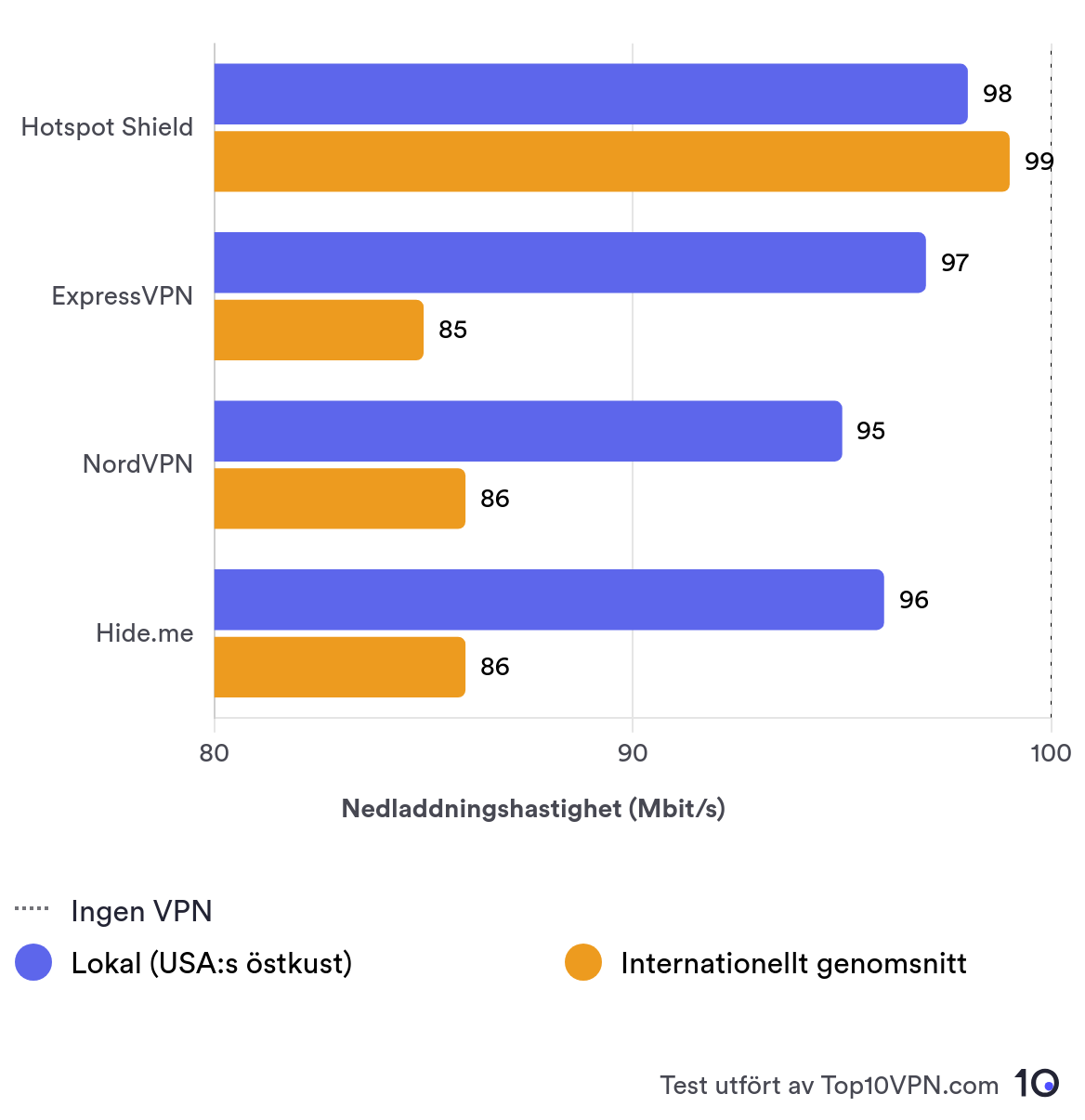

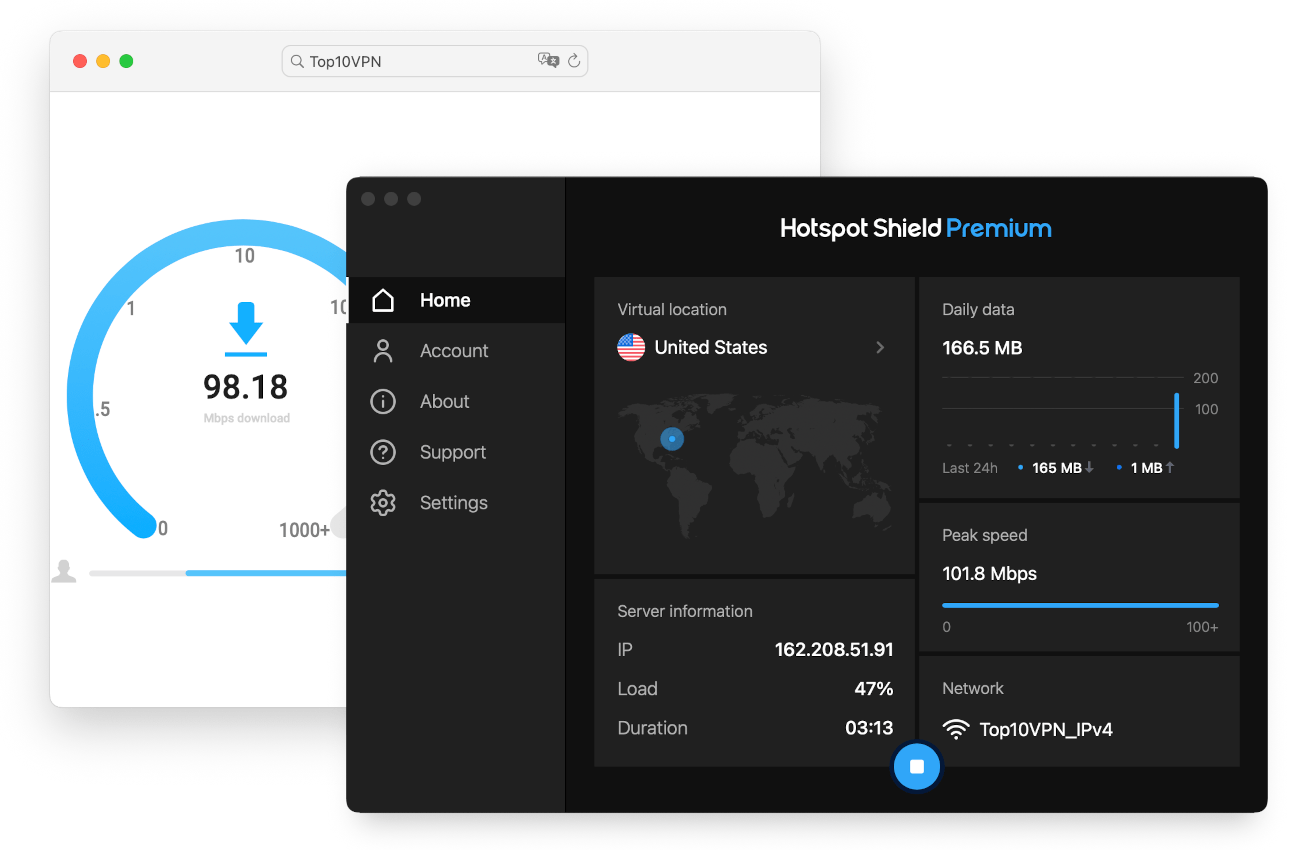

Vi bedömde vilken inverkan Hotspot Shield hade på vår vanliga internethastighet på 100 Mbit/s genom att ansluta till servrar på sex kontinenter. Här är resultaten i sin helhet:

Som du ser är det nästan ingen skillnad mellan din vanliga internetuppkoppling och en Hotspot Shield-anslutning, oavsett server. Det är väldigt imponerande.

Hotspot Shields nedladdningshastigheter var exceptionellt höga i våra tester.

När vi anslöt till en server i Storbritannien såg vi en hastighetsförlust på 1%. Det kan knappast bli bättre när det gäller långväga anslutningar. Faktum är att vår största hastighetsförlust uppstod när vi anslöt till Brasilien, där hastigheten bara sänktes med 63% jämfört med vår vanliga internetuppkoppling.

Använd diagrammet nedan om du vill sätta resultaten i sitt sammanhang. Här kan du jämföra Hotspot Shields hastigheter med andra snabba VPN-tjänster, bl.a. ExpressVPN, NordVPN och Hide.me:

Hotspot Shield uppnår dessa hastigheter tack vare sitt egenutvecklade anslutningsprotokoll, Hydra VPN. Protokollet är utformat för att åtgärda latensproblem kopplade till andra krypteringsprotokoll som OpenVPN.

Hotspot Shields gratisversion är också snabb

Hotspot Shields gratisversion är precis lika snabb som betalversionen, men den är begränsad till fyra servrar.

Vid en lokal anslutning till New York med Hotspot Shields kostnadsfria version presterade tjänsten precis lika bra som betalversionen, och detsamma gällde när vi anslöt till en avlägsen server i Storbritannien, med hastigheter på 97 Mbit/s.

Hotspot Shields kostnadsfria och avgiftsbelagda versioner skiljde sig egentligen bara åt ordentligt när vi anslöt till USA:s västkust. Där fick vi hastigheten 72 Mbit/s, vilket är betydligt lägre än betalversionens resultat på 100 Mbit/s.

Vi testade båda versionerna av Hotspot Shield på vårt eget opartiska verktyg för hastighetstestning.

Hotspot Shields låga latens är bra för spelare

Hotspot Shields rekordhöga hastigheter och låga ping gör det även till en bra VPN för gaming. Detta gäller särskilt för mobilapparna, som har gamingoptimerade servrar.

När vi anslöt till en lokal server såg vi en pingtid på 6 ms. Detta gjorde så att vi kunde spela spel online med VPN-tjänsten påslagen utan lagg.

Säkerhet och tekniska funktioner

Är Hotspot Shield säkert?

Se protokoll, koder och funktioner som Hotspot Shield erbjuder i tabellen nedan:

| Protokoll | Tillgängligt med Hotspot Shield |

|---|---|

| Hydra | Ja |

| IKEv2/IPSec | Ja |

| L2TP/IPSec | Ja |

| OpenVPN (TCP/UDP) | Nej |

| WireGuard | Ja |

| Kryptering | Tillgängligt med Hotspot Shield |

|---|---|

| AES-128 | Nej |

| AES-192 | Nej |

| AES-256 | Ja |

| Blowfish | Nej |

| ChaCha20 | Nej |

| Säkerhet | Tillgängligt med Hotspot Shield |

|---|---|

| Blockering av DNS-läckor | Nej |

| Blockering av IPv6-läckor | Nej |

| Blockering av WebRTC-läckor | Nej |

| Diskless Servers | Nej |

| DNS från första part | Nej |

| Kill Switch för VPN | Ja |

| Stöder TCP-port 443 | Nej |

| Avancerade funktioner | Tillgängligt med Hotspot Shield |

|---|---|

| Annonsblockerare | Nej |

| Dedikerad IP-adress | Nej |

| Dubbel VPN | Nej |

| SOCKS | Nej |

| Split Tunneling | Ja |

| Spårarblockerare | Nej |

| Statisk IP | Nej |

| Tor over VPN-server | Nej |

Protokollen WireGuard, IKEv2 och Hydra finns tillgängliga

Hotspot Shield erbjuder de vanliga protokollen WireGuard och IKEv2, men även sitt egenutvecklade protokoll vid namn Hydra (tidigare Catapult Hydra).

Hydra togs fram av Hotspot Shield som ett sätt att leverera blixtsnabba hastigheter, och våra hastighetstester kan bekräfta detta. Säkerhetsmässigt är Hydra tryggt: det bygger på TLS 1.2 och använder 128-bitars AES-kryptering, 2048-bitars RSA-certifikat för serverautentisering samt perfekt framåtsekretess.

Hotspot Shield har många olika protokoll och säkerhetsinställningar.

Problemet med egenutvecklad teknik som Hydra som har stängd källkod är att det inte finns något sätt för oberoende experter att undersöka den. Hotspot Shield påstår att koden har bedömts av experter från cybersäkerhetsföretag som BitDefender och McAfee. Om du litar på detta kan du använda Hydra utan problem. Om inte är det bättre att använda WireGuard.

Vi rekommenderar vanligen WireGuard eller OpenVPN, eftersom de är säkra och har öppen källkod. Men Hotspot Shield har inte med OpenVPN i sin lista över protokoll, och banar hellre väg för sitt Hydra-protokoll.

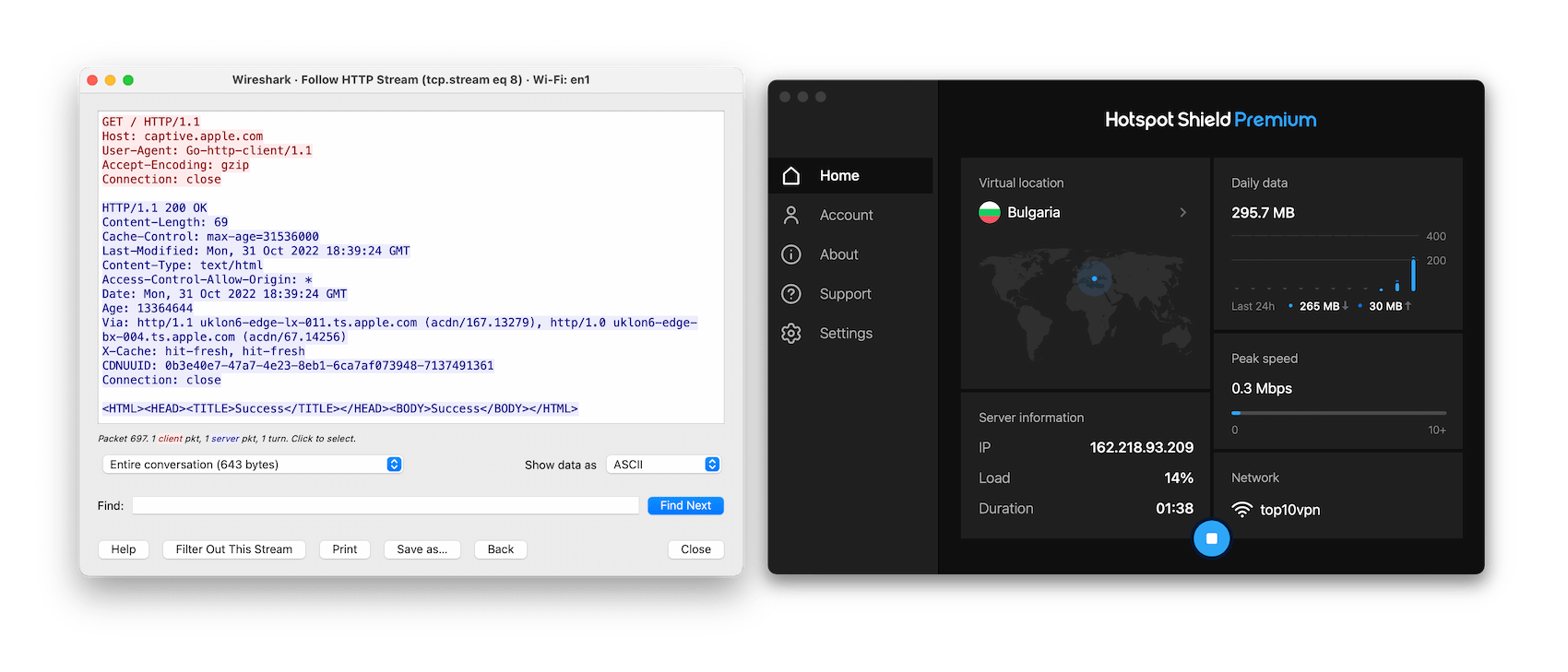

Hotspot Shield klarade vårt krypteringstest

Vi testade om Hotspot Shield faktiskt krypterar din trafik genom att köra programmet genom paketinspektionsverktyget Wireshark. Om Hotspot Shield inte krypterade vår data skulle Wireshark visa webbplatserna vi besökte.

Som du ser i bilden nedan visade våra tester att alla inkommande och utgående nätverkspaket krypterades, och att ingen av webbplatserna vi besökte kunde tydas.

Hotspot Shield lyckades kryptera all vår nätverkstrafik.

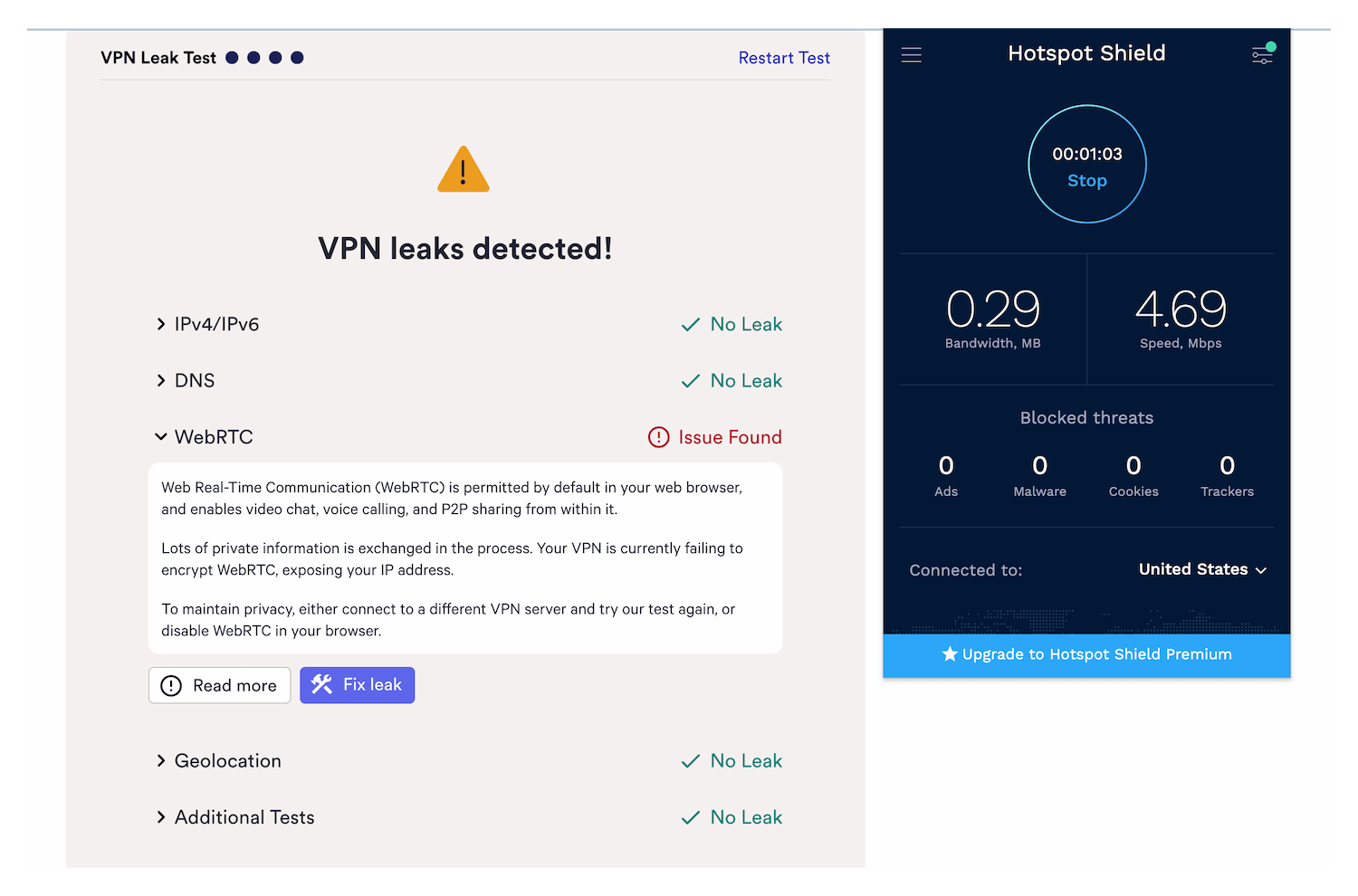

Inga IP-, DNS- eller WebRTC-läckor

Vi testade Hotspot Shields appar genom att söka efter dataläckor med hjälp av vårt egenutvecklade verktyg. Resultaten såg bra ut: inga läckor av IP, DNS eller WebRTC upptäcktes, och vår verkliga IP-adress höll sig dold hela tiden.

Hotspot Shield har dock inte stöd för IPv6-trafik, så det finns en risk för att din personliga data avslöjas på IPv6-anslutningar. Andra VPN-tjänster som Hide.me har tagit fram dual-stack-lösningar på problemet, medan andra, t.ex. Surfshark, helt enkelt döljer IPv6-trafik för att förhindra läckor.

Webbläsartilläggen klarade inte våra läcktester

Även om Hotspot Shields appar visade sig vara läckfria gäller inte detsamma för deras webbläsartillägg för Chrome och Firefox. Våra tester visade att Chrome-tillägget läcker DNS-förfrågningar, och att Firefox-tillägget läckte våra WebRTC-förfrågningar – även med blockeraren för WebRTC-läckor påslagen.

Hotspot Shields webbläsartillägg läckor WebRTC.

Detta innebär att din internetleverantör fortfarande kan se vilka webbplatser du besöker när du ansluter till Chrome-tillägget, och din faktiska IP-adress och plats exponeras när du använder Firefox-tillägget. Vi vill därför varna för att använda Hotspot Shields webbläsartillägg.

Ingen Kill Switch på macOS

Hotspot Shield har ingen Kill Switch för macOS – inte ens en automatisk som körs i bakgrunden. Vi testade den med vårt testverktyg för Kill Switch och upptäckte att vår faktiska IP-adress avslöjades så fort vi bytte server eller orsakade en oväntad bortkoppling från internet.

Som tur är fungerar deras Kill Switch perfekt med andra appar. Notera dock att den inte är aktiverad som standard.

Säkerhetsfunktioner vi gärna ser

Vi ser gärna att Hotspot Shield bättrar på sin säkerhet och sekretess. Här är några funktioner de skulle kunna införa för att göra detta:

- En Kill Switch som alltid är på i alla appar, så att alla Hotspot Shield-program erbjuder samma nivå av skydd.

- Dedikerade IP-adresser för att dra ner på antalet CAPTCHAs.

- Disklösa servrar för att förhindra loggning och insamling av data från servercenter.

- Multihopp-servrar (dubbel VPN) för extra skydd.

- Appar med öppen källkod så att vem som helst kan kontrollera säkerheten för Hotspot Shields tjänster.

- Stöd för OpenVPN så att användare får fler protokoll att välja bland.

- Läckskydd för att förhindra att IPv6, DNS eller WebRTC avslöjas.

Streaming

Hotspot Shields betalversion fungerar med de flesta streamingtjänster

Här är en lista över populära streamingplattformar som Hotspot Shields avgiftsbelagda och kostnadsfria version för närvarande häver blockeringen av:

| Streamingplattform | Fungerar med Hotspot Shield | Fungerar med Hotspot Shield Basic |

|---|---|---|

| All4 | Ja | Nej |

| Amazon Prime Video | Ja | Nej |

| BBC iPlayer | Ja | Nej |

| Disney+ | Ja | Nej |

| HBO Max | Ja | Nej |

| Hotstar India | Nej | Nej |

| Hulu | Ja | Nej |

| ITVHub | Ja | Nej |

| Netflix | Ja | Nej |

Häver blockeringen av de flesta globala streamingsajter

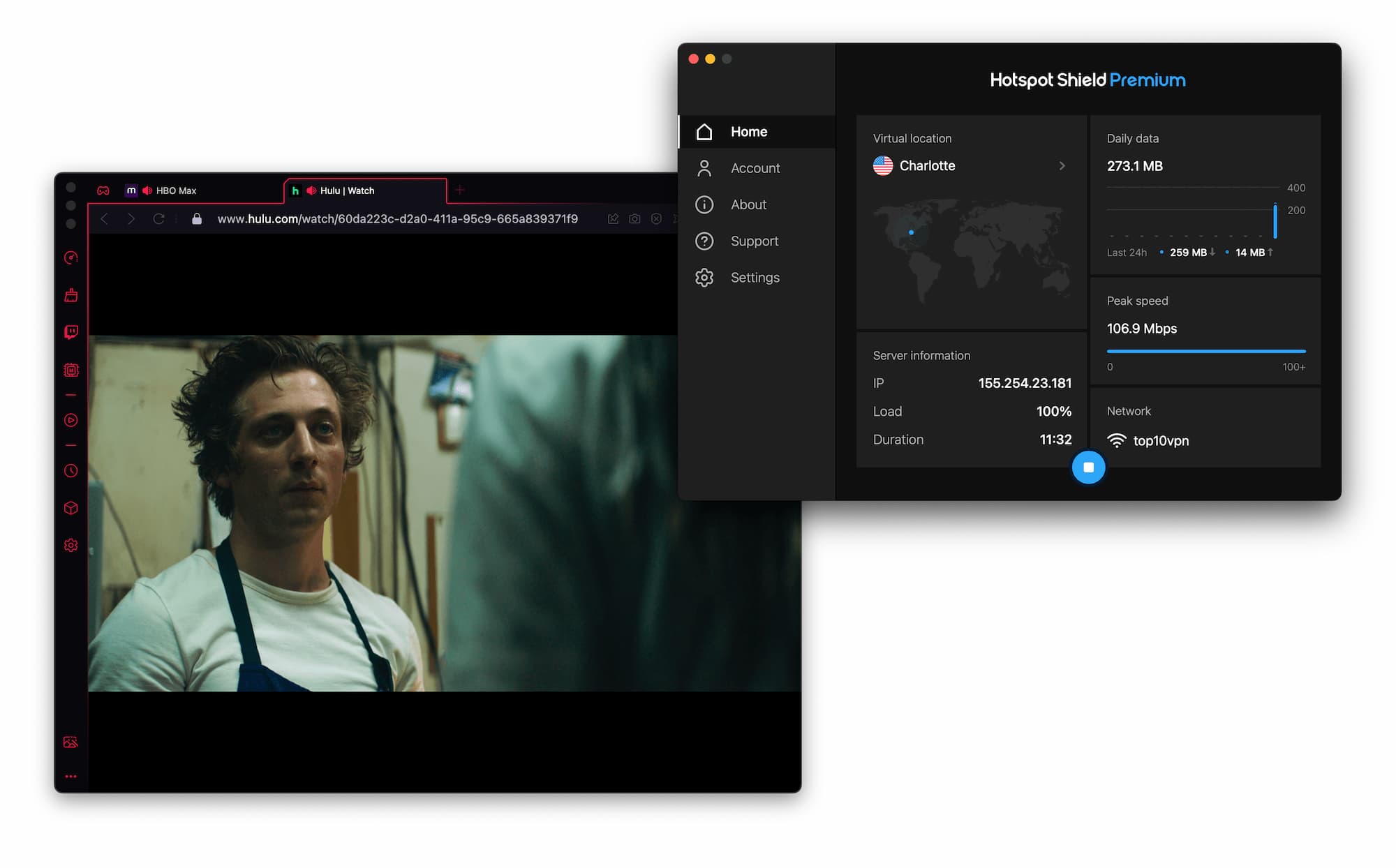

Våra streamingtester visade att Hotspot Shields betalversion kan komma åt de flesta geografiskt blockerade streamingsajter, bl.a. HBO Max, Hulu och Amazon Prime Video.

Du kan titta på Hulu och andra amerikanska streamingsajter med Hotspot Shields betalversion.

Den fungerar även för att titta på brittisk tv på webbplatser som BBC iPlayer, ITVX och Channel 4. Hotspot Shield fungerar dock inte med Hotstar. Det är en besvikelse eftersom de bästa VPN-tjänsterna för streaming häver blockeringen av varje plattform.

Hotspot Shields gratisversion häver inte blockeringen av streamingsajter

Hotspot Shields gratisversion presterar riktigt dåligt som VPN för streaming. Vi testade tjänsten med alla populära streamingplattformar och den lyckades inte häva blockeringen av någon av dem. Om du vill ha en kostnadsfri VPN för streaming rekommenderar vi Windscribes gratisversion istället.

Torrenting

Inte 100 % säker för torrenting

Så här presterade Hotspot Shield i våra torrentingtester:

| Torrentingegenskap | Hotspot Shields betalversion | Hotspot Shields gratisversion |

|---|---|---|

| Genomsnittlig bithastighet vid nedladdning | 4.3MiB/s | 5,25 MiB/s |

| Antal P2P-servrar | 1 800 | 0 |

| Loggningspolicy | Vissa användarloggar | Vissa användarloggar |

| Kill Switch | Ja | Ja |

| Port Forwarding | Nej | Nej |

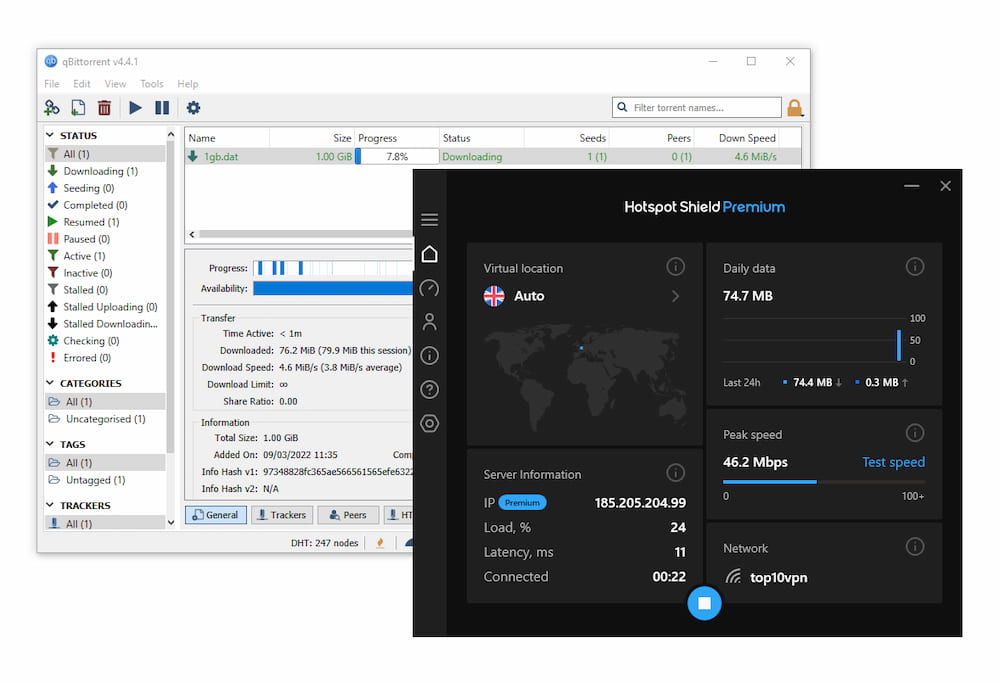

Hotspot Shield stöder öppet torrenting på sin tjänst, men vi rekommenderar inte detta p.g.a. VPN-tjänstens låga genomsnittliga nedladdningshastighet, deras invasiva loggningspolicy samt avsaknaden av Kill Switch på macOS. Torrenting med Hotspot Shield är inte helt riskfritt.

När vi testade Hotspot Shield med torrentklienter som qBitTorrent och uTorrent mätte vi upp en genomsnittlig nedladdningshastighet på 4.3MiB/s. Det är ett lågt resultat som kan leda till långsam fildelning, särskilt jämfört med de högst rankade VPN-tjänsterna för torrenting.

Hotspot Shields betalversion tillåter torrenting medan VPN-tjänsten används.

Sekretessmässigt oroar vi oss för Hotspot Shields inskränkande loggningspolicy, som innebär att mycket användardata samlas in. Vi har ingen aning om hur många DMCA-förfrågningar Hotspot Shield tar emot och hur de svarar på dem med tanke på att de slutat publicera transparensrapporter.

Dessutom finns ingen Kill Switch på macOS, så din faktiska IP kan avslöjas av misstag. Hotspot Shield erbjuder inte heller Port Forwarding – ännu ett skäl att undvika tjänsten om du är avancerad torrenter.

Hotspot Shields gratisversion tillåter inte torrenting

Hotspot Shields kostnadsfria version kan inte användas för torrenting. Den tillåter inte P2P-aktivitet över huvud taget, och även om den gjorde det har den samma inskränkande loggningspolicy och medför samma risk som betalversionen.

Du hade även begränsats hårt av datataket på 500 MB om dagen.

Serverplatser

Stort och varierat servernätverk

Hotspot Shield erbjuder servrar i följande regioner:

| Kontinent | Antal länder |

|---|---|

| Europa | 40 |

| Asien | 21 |

| Sydamerika | 9 |

| Nordamerika | 6 |

| Afrika | 3 |

| Oceanien | 2 |

Som alla VPN-tjänster ligger de flesta av Hotspot Shields servrar i Nordamerika och Europa. De har dock fler alternativ i Asien, Mellanöstern och Afrika än vanligt. Det är kul att se servrar i länder som Algeriet, Bhutan, Pakistan, Nepal och Peru.

Det finns alternativ på stadsnivå i sju länder, bl.a. Australien, Kanada, Frankrike, Italien, Spanien, Storbritannien och USA.

Det är tråkigt att alla Hotspot Shields stadsservrar ligger i västländer, men oavsett är det ett bra urval av stadsservrar, särskilt i USA, där det finns 25 tillgängliga städer.

Hotspot Shield har ett stort och varierat servernätverk.

Hotspot Shield uppger inte hur många individuella IP-adresser de förvaltar, men kan erbjuda IP-adresser på många olika ställen i världen tack vare virtuella servrar. Detta innebär att de inte har fysisk hårdvara på plats i landet, men fortfarande kan kringgå blockeringar av geografiskt begränsat innehåll.

Hotspot Shield delar sitt servernätverk med Betternet, TouchVPN och VPN360. Det är märkligt, och innebär att servernätverket används av många fler personer, vilket skulle kunna leda till överbelastning. Dessutom känns det orättvist att som betalande Hotspot Shield-abonnemang dela nätverket med kostnadsfria VPN-tjänster.

Hotspot Shields gratisversion är begränsad till fyra länder

Hotspot Shields kostnadsfria version har ett servernätverk som är betydligt mindre än betalversionens. Den har servrar på USA:s östkust (New York), USA:s västkust (Los Angeles), Storbritannien och Singapore.

Det är väldigt begränsat och långt under de 11 kostnadsfria länder som erbjuds av Windscribes gratisversion.

Kringgående av censur

Ej tillförlitligt för att kringgå censur

Till skillnad från andra VPN-webbplatser testar vi faktiskt VPN-tjänster mot den mest sofistikerade webbcensuren i världen: kinesiska brandväggen.

Med hjälp av vår server i Shanghai kan vi rapportera att Hotspot Shield under det senaste året endast kunnat komma åt det fria internet i Kina i 14 % av fallen.

Det kommer som en överraskning, eftersom Hotspot Shield påstår sig ha obfuskeringsteknik för sitt egenutvecklade Hydra-protokoll som designats för att få VPN-trafiken att se ut som vanlig webbtrafik och kringgå blockeringar.

Det är möjligt att Hotspot Shield fungerar i länder där webbcensuren är mindre aggressiv, t.ex. Ryssland eller Iran. Vår data visar dock att det finns mer tillförlitliga VPN-tjänster att använda sig av.

Astrill VPN har t.ex. lyckats kringgå kinesisk censur i 100% av fallen och förblir den bästa VPN-tjänsten för Kina.

En fördel är att om du vill ansluta till Kina och använda kinesiska internet är Hotspot Shield en av få tjänster som har en virtuell server i Kina som ger dig en kinesisk IP-adress.

Enhets- och operativsystemskompatibilitet

Appar för de flesta enheter, men ingen Smart DNS

Appar

Hotspot Shields betalversion har särskilda appar för följande enheter:

Windows

Mac

iOS

Android

Linux

Router

Du kan installera och ansluta till Hotspot Shield på upp till fem enheter åt gången. Det är standard för branschen, men konkurrenter som Surfshark, PIA och IPVanish går snäppet längre och har ingen enhetsgräns alls.

Spelkonsoler och streamingenheter

Du kan installera Hotspot Shield manuellt på din hemrouter, vilket gör tjänsten kompatibel med enheter som inte har stöd för egna VPN-appar. Det betyder även att du kan skydda alla anslutna enheter i hushållet utan att ta hänsyn till gränsen på fem enheter.

Genom att installera Hotspot Shield på din router kan du använda det på följande enheter:

Apple TV

Amazon Fire TV

Android TV

Chromecast

Nintendo

PlayStation

Roku

Smarta tv-apparater

Xbox

Hotspot Shield har dock inget Smart DNS-alternativ som gör det ännu lättare att titta på geografiskt begränsat innehåll på streamingenheter och spelkonsoler. För detta rekommenderar vi MediaStreamer av ExpressVPN.

Webbläsartillägg

Hotspot Shield har tillägg för följande webbläsare:

Chrome

Firefox

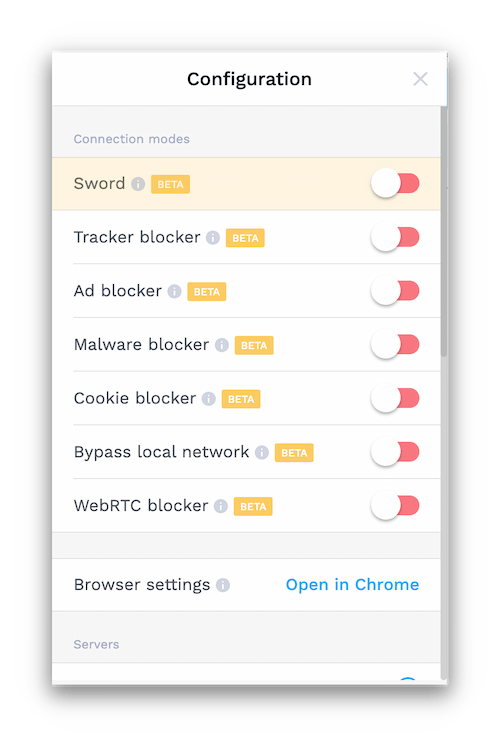

Tilläggen är enkla och kostnadsfria att lägga till i webbläsaren. De förfalskar din plats och kan blockera annonser, cookies, skadlig kod och spårare.

Precis som den vanliga VPN-appen krypterar webbläsartillägg inte all din webbtrafik – bara trafiken i webbläsaren där den är installerad.

Hotspot Shields webbläsartillägg har många funktioner men läcker data.

En unik funktion i tillägget är funktionen Sword, som matar spårare med falsk webbaktivitet. Här finns även Auto Protect- och Bypass-listor, där du kan välja vilka webbplatser som ska eller inte ska krypteras automatiskt. Funktionen finns under Browser Settings i tilläggets huvudmeny, som öppnas i en webbläsarflik.

Vi avråder dock från att använda tilläggen eftersom våra tester visar att de läcker data.

Tekniskt sett kan Hotspot Shields webbläsartillägg även installeras på Opera-webbläsare via Chrome Web Store, men det fungerade inte ordentligt när vi provade.

Användarvänlighet

Enkla appar med få anpassningsalternativ

Hotspot Shields appar är enkla, välutformade och mestadels sammanhängande mellan enheterna.

Här är en sammanfattning av vår upplevelse när vi använde Hotspot Shield på olika enheter och operativsystem:

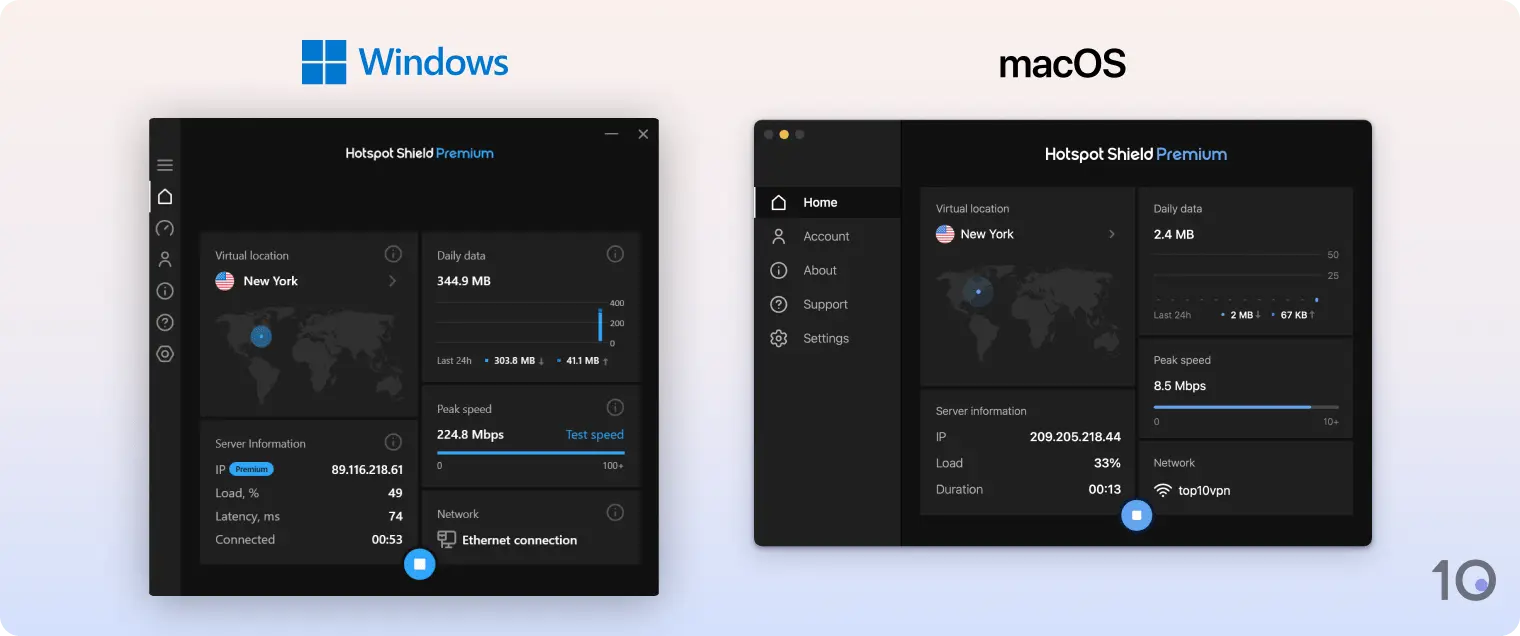

Stationär och bärbar dator (Windows och macOS)

Hotspot Shield är mer anpassningsbart på Windows än macOS, med alternativ för automatisk anslutning, minimering och automatisk programstart.

Det finns även genvägsalternativ på Windows, t.ex. för anslutning och frånkoppling till VPN (Ctrl + Shift + C). Det är en ovanlig funktion som gör användarupplevelsen mer effektiv.

Hotspot Shield på macOS (vänster) och Windows (höger) ser mer komplicerat ut än det är.

macOS-appen har ingen av dessa funktioner och är betydligt mer avskalad. Den består av en anslutningsknapp, en lista över servrar och en inställningsmeny med alternativ för protokoll och Split Tunneling. Förutom Split Tunneling finns inga anpassningsalternativ och det går inte heller att ändra fönstrets storlek.

Detta kanske tilltalar användare som vill ha ett enkelt click-and-protect-program, men erfarna användare som vill ha full kontroll över sin upplevelse kanske hellre väljer Windows-versionen, eller en helt annan VPN-tjänst.

Ingen av apparna är komplicerad, och båda erbjuder användbar Split Tunneling (bara med Hydra-protokollet).

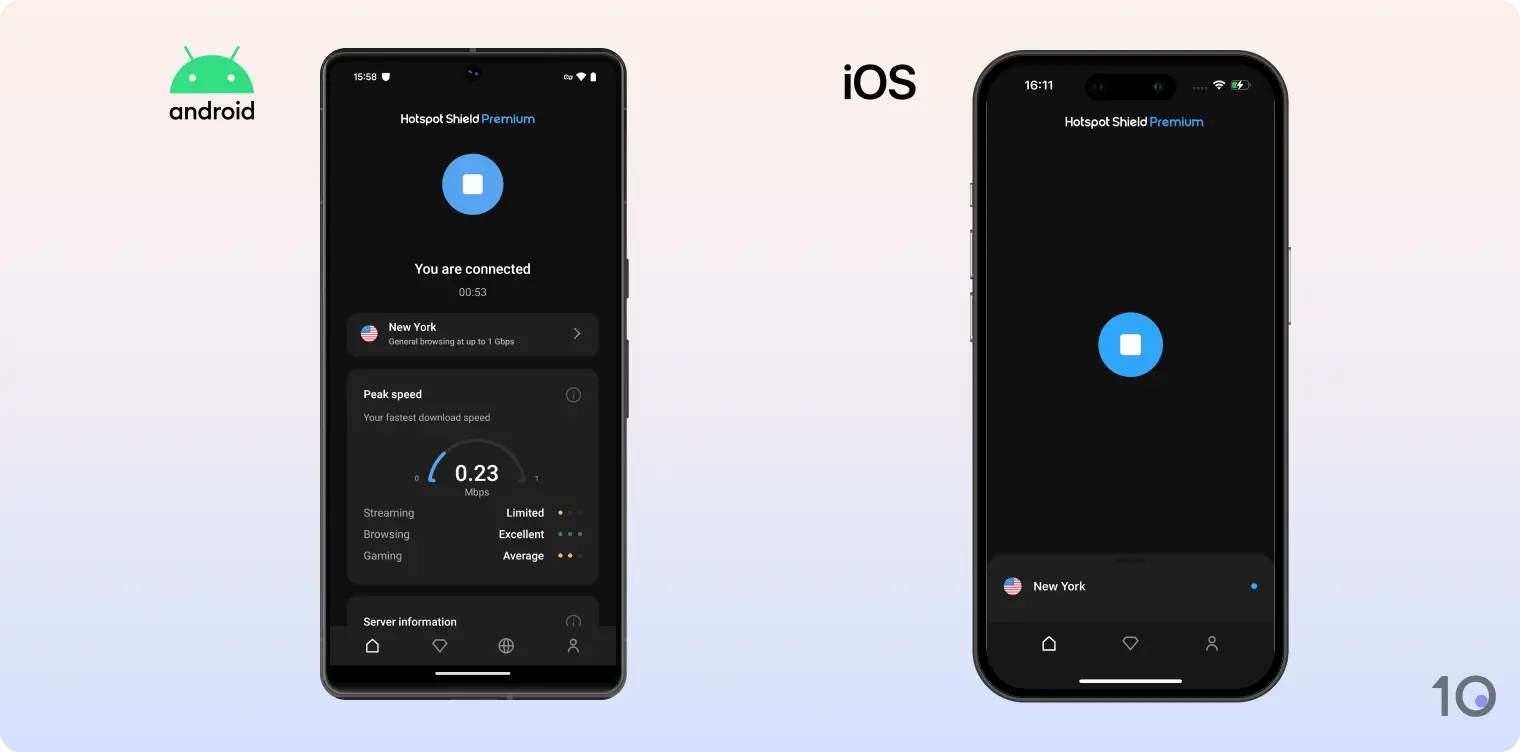

Mobil (iPhone och Android)

Hotspot Shields mobilappar är ännu enklare än datorklienterna, med en större anslutningsknapp, en serverlista och en identisk inställningsmeny.

Den största skillnaden mellan dator- och mobilapparna är att det finns servrar för streaming och gaming på mobilen.

iOS- och Android-apparna är nästan identiska och lika smidiga och enkla att använda.

Hotspot Shield på Android (höger) är identisk med iOS-appen (vänster).

Den enda skillnaden är tillägget av Always-On VPN på iOS – en teknisk funktion som ser till att du inte använder appar eller besöker webbplatser utan att skyddas av Hotspot Shield.

Många CAPTCHAs

Vi stötte på många CAPTCHAs när vi surfade på webben med Hotspot Shield. CAPTCHAs uppkommer när en VPN inte uppdaterar sina IP-adresser, och överanvändandet ses som misstänkt. Att ständigt behöva visa att man är människa blir snabbt tröttsamt och gjorde att vi kände oss frustrerade.

Hotspot Shield behöver uppdatera sin IP-adresslista. Att ha tillgång till en dedikerad IP-adress skulle också förhindra detta, men det alternativet finns för närvarande inte i någon av Hotspot Shields abonnemang.

Kundsupport

Livechatten är bara för betalanvändare

Hotspot Shield erbjuder kundsupport på följande sätt:

| Kundsupport | Tillgängligt med Hotspot Shield |

|---|---|

| Chattbot | Nej |

| E-post | Nej |

| E-postsupport via onlineformulär | Ja |

| Instruktionsvideor | Nej |

| Onlineresurser | Ja |

| Support via e-post dygnet runt | Nej |

| Support via livechatt dygnet runt | Ja |

Hotspot Shield erbjuder en dygnetruntöppen livechattsupport med kunniga och snabba medarbetare. Det är det överlägset bästa sättet att få dina frågor besvarade och problem lösta. Du måste dock vara betalabonnent för att använda livechatten.

Det gör det lite svårt att ställa enkla frågor, eftersom du måste logga in på ett konto.

Hide.me och Surfshark erbjuder användbar livechatt utan att du behöver bevisa att du är prenumerant. Hotspot Shield borde åtminstone kunna erbjuda en chattbot för snabb och interaktiv support.

Du bör kunna hitta svar på grundläggande frågor i kunskapsbasen och i avsnittet Vanliga frågor och svar, som är ganska omfattande och enkelt att navigera.

Förutom detta är Hotspot Shields kundsupportsystem minimalt, utan videoguider eller onlinecommunity. Det ligger långt bakom den lättillgängliga, expertdrivna support som bl.a. Hide.me och ExpressVPN erbjuder.

Pris och valuta för pengarna

Konkurrenskraftigt pris, men det finns mer prisvärda VPN-tjänster

Här är alla Hotspot Shields nuvarande betalabonnemang:

Månadsvis

140,48 kr per mån

Betala 140,48 kr varje månad12 månader

86,41 kr per mån

Betala 1 036,88 kr varje år3 år

32,33 kr per mån

Du betalar 1 164,05 kr vart tredje år

Hotspot Shield erbjuder ett treårsabonnemang för 32,33 kr per månad. Det är ett bra pris, men långt ifrån lika bra som konkurrenterna Private Internet Access och Surfshark när det gäller valuta för pengarna. Det är två VPN-tjänster som både är bättre och billigare, och kostar 23,68 kr respektive 24,87 kr.

Utöver de vanliga abonnemangen finns även Premium Family-prenumerationen, som tillåter fem olika konton på samma abonnemang och har en gräns på fem enheter var – alltså 25 enheter totalt. Detta kostar 216,18 kr för en månad eller 129,66 kr per månad för ett årsabonnemang.

Betalningsmetoder

American Express

American ExpressMastercard

PayPal

Visa

Visa

Det här är ett begränsat urval av betalningsmetoder och omfattar inga anonyma kryptovalutor, t.ex. Bitcoin. Det är ett stort minus för sekretessmedvetna användare som vill undvika alla transaktionsspår.

45 dagar lång återbetalningsperiod, men ingen garanti

Om du köper Hotspot Shield kan du be om pengarna tillbaka inom 45 dagar efter köp. Tillsammans med CyberGhost är detta den mest generösa återbetalningsperioden vi har sett.

Till skillnad från CyberGhost kräver dock Hotspot Shield att du fyller i ett återbetalningsformulär. Om du får en återbetalning eller inte är upp till Hotspot Shield. Det är knappast den villkorslösa garanti som de flesta andra VPN-tjänster erbjuder och framstår som ganska snålt.

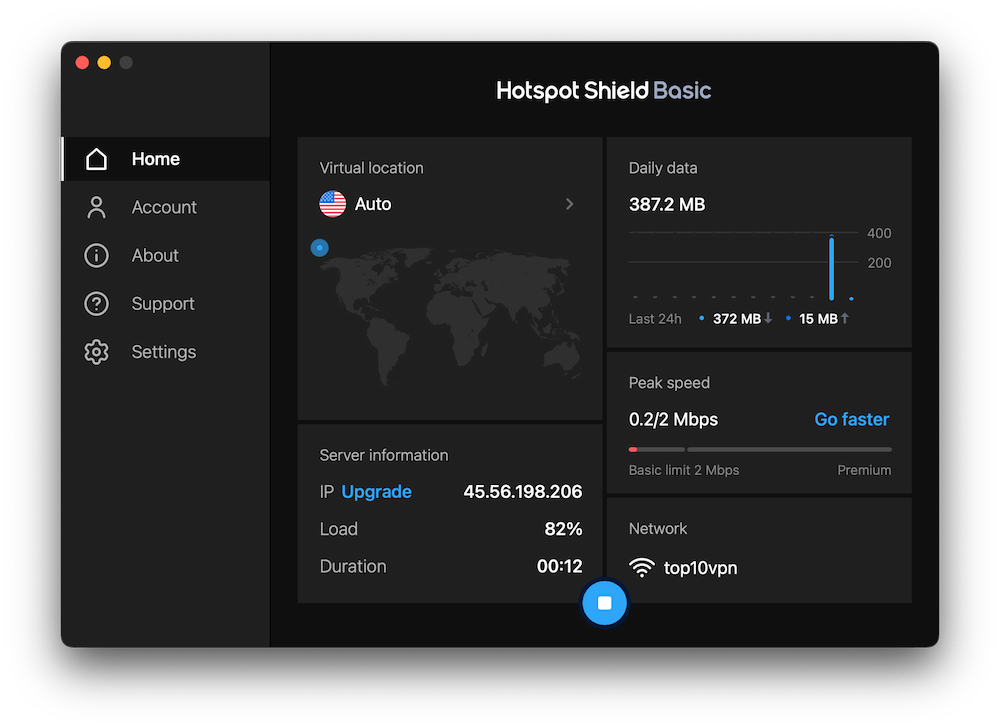

Hotspot Shields gratisversion: begränsad data, support och servrar

Hotspot Shield har en sju dagar lång kostnadsfri provperiod, men det finns även en kostnadsfri version som heter Hotspot Shield Basic. Den här versionen ger permanent åtkomst till VPN-tjänsten, fast med vissa restriktioner.

Hotspot Shield Basic har ett antal begränsningar.

Hotspot Shield Basic är begränsad till 500 MB data per månad och ett nätverk med endast tre länder. Dessutom har Android-versionen irriterande popup-annonser och det finns ingen support via livechatt.

Hotspot Shields gratisversion fungerar inte för att streama program, torrenting är inte tillåtet och serverbegränsningarna förhindrar åtkomst till ett stort urval av internationella IP-adresser.

Gratisversionen säljer även data till tredjepartsannonsörer. Därför rekommenderar vi inte gratisversionen av Hotspot Shield som en av de ledande kostnadsfria VPN-tjänsterna.