Vi skriver oberoende recensioner av VPN-tjänster men kan få provision om du köper VPN-tjänster via våra länkar.

Recension av Hola

Sekretess och loggningspolicy

Hola VPN är otillförlitligt och potentiellt farligt

Här är en sammanfattning av alla typer av data Hola VPN loggar:

| Typ av data | Loggas av Hola |

|---|---|

| Antal samtidiga anslutningar | Nej |

| Datum för senaste anslutning | Ja |

| DNS-förfrågningar | Ja |

| Enhetsinformation | Ja |

| Individuell bandbreddsförbrukning | Ja |

| Individuella anslutningstidsstämplar | Ja |

| Internetleverantör | Nej |

| Personuppgifter | Ja |

| Ursprunglig IP-adress | Ja |

| VPN-serverns IP-adress | Ja |

| VPN-serverplats | Ja |

| Webbaktivitet | Ja |

Se Hola VPN:s fullständiga sekretesspolicy på deras webbplats.

Hola VPN samlar in mer data än majoriteten av VPN-tjänster vi har granskat. Där ingår din IP-adress och webbaktivitet, som enkelt kan användas för att identifiera dig.

Vad som är ännu värre är att Hola VPN har sitt säte i Israel som samarbetar med datadelningsalliansen 5 Eyes.

Om du abonnerar på Hola VPN via ett socialt nätverkskonto får Hola tillgång till ännu mer information, bl.a. din hemadress, födelsedatum, profilbild, vänskapslista, personlig biografi och all offentligt tillgänglig information på ditt konto.

Hola VPN:s loggningspolicy är en av de sämsta vi sett. Din personliga data utsätts för risk varje gång du använder Hola VPN.

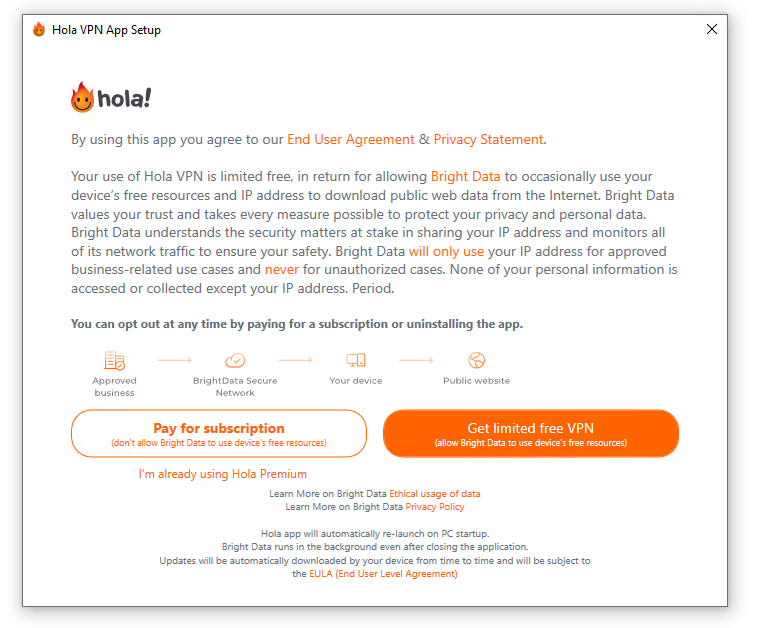

Hola VPN använder din personliga bandbredd och IP-adress

Trots sitt namn är Hola VPN faktiskt en peer-to-peer-proxytjänst som använder peer-to-peer-caching för snabb åtkomst till blockerat innehåll.

För att kringgå geografiskt blockerade webbplatser leder Hola VPN din internettrafik genom andra användares IP-adresser i icke-blockerade regioner.

Varje användare fungerar som en ”peer” eller ”nod” på ett liknande sätt som Tor-nätverket fungerar.

Samtidigt kan din egen IP-adress användas av andra Hola VPN-användare till vad de än vill. Där ingår att komma åt olagligt innehåll, som sedan kan kopplas till din onlineidentitet.

Hola VPN erkänner sig använda din IP-adress och bandbredd.

Gratisanvändare delar också sina ”overksamma resurser” (wifi och mobildata) med nätverket, så att Hola VPN kan spara pengar.

Detta gör även att Hola VPN kan sälja din bandbredd till andra användare.

Oroväckande ägare och sekretessfientlig jurisdiktion

Hola VPN grundades av Ofer Vilenski och Derry Shribman under företagsnamnet Hola Networks Limited.

Hola Networks Limited erbjuder en kostnadsfri ”VPN-tjänst” för privatpersoner samt ett betalabonnemang och företagstjänst som heter Luminati.

Luminati använder gratisanvändarnas bandbredd, som debiteras per gigabyte, utan att ersätta gratisanvändarna. Denna metod har väckt kritik bland proffs på cybersäkerhet.

Hola VPN har sitt säte i Israel, som inte är en officiell medlem i datadelningsalliansen 5 Eyes (eller 9 eller 14 Eyes), men samarbetar med dem.

Detta i kombination med Hola VPN:s inskränkande loggningsrutiner resulterar i en hög risk att Hola VPN lämnar över data om de ombeds.

Faktum är att deras sekretesspolicy verkar bekräfta detta. Där står att tjänsten ”följer lagar, förordningar, stämningar eller domstolsbeslut”. De lämnar även över personuppgifter om de har ”goda skäl att tro att det behövs”.

Hastighet

Höga hastigheter på bekostnad av integritet och säkerhet

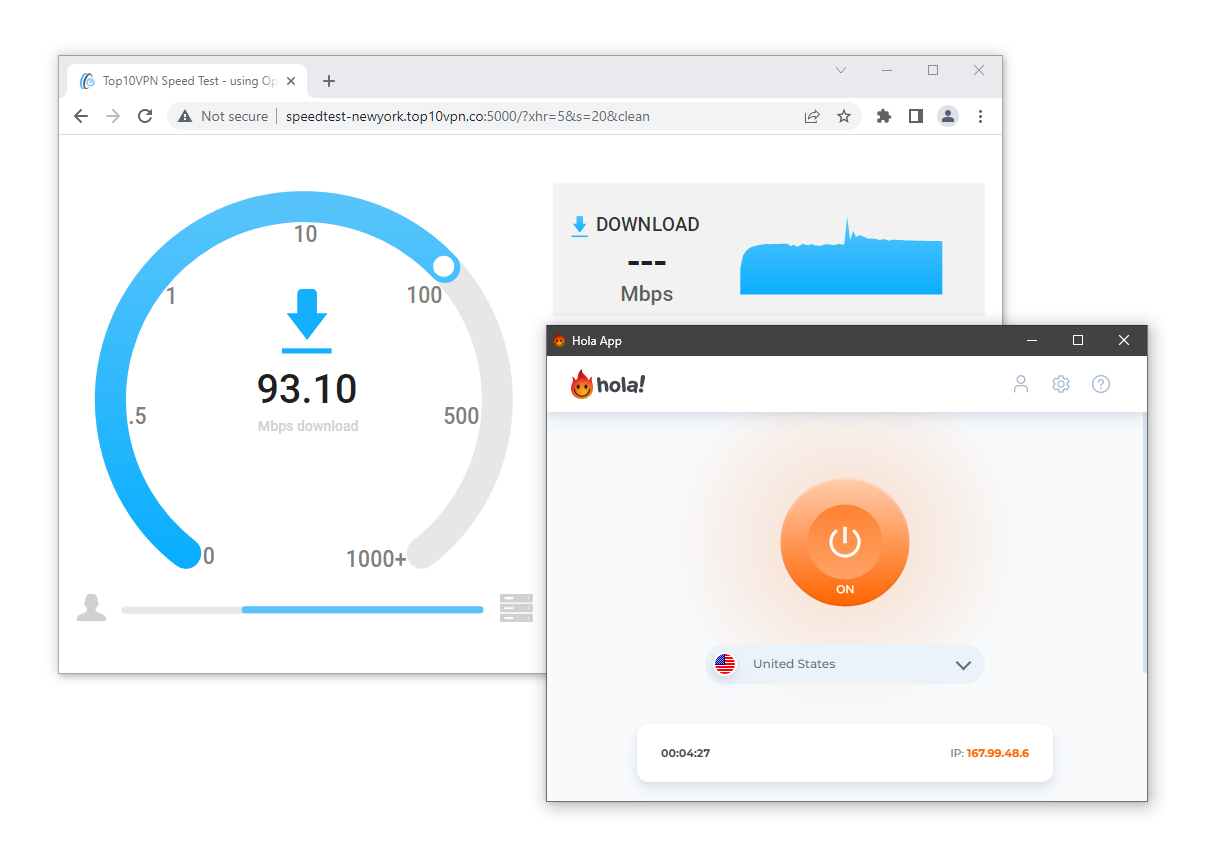

För att bedöma Hola VPN:s hastighetsprestanda testade vi hastigheten för anslutningen mellan vår plats och platsen för andra Hola-användare världen över.

Se en sammanfattning av vårt hastighetstest av Hola VPN i tabellen nedan:

Vi såg en genomsnittlig förlust av nedladdningshastighet från 100 Mbit/s till 93 Mbit/s när vi anslöt till en peer i samma region som oss.

Det motsvarar en hastighetsförlust på bara 7%, vilket är väldigt snabbt – särskilt för en gratistjänst.

Hola VPN:s höga hastigheter beror delvis på de förlegade och osäkra protokollen.

Hola använder dock ett peer-to-peer-nätverk med begränsad kryptering. Det ger högre hastigheter än andra VPN-tjänster med bättre säkerhet, men även betydligt högre risk.

Noden du ansluter till kan också påverka dina anslutningshastigheter. Om den användare du dirigerar din trafik genom har dåliga internethastigheter kan även du bli lidande av detta.

Inkonsekvent över långa avstånd

På långväga anslutningar sjönk Hola VPN:s nedladdningshastigheter något. Vi såg en genomsnittlig hastighetsförlust vid nedladdning på 12% när vi var anslutna till Tyskland och 19% när vi var anslutna till Japan.

Det är riktigt bra resultat för en kostnadsfri VPN, men en blek prestation jämfört med betaltjänster.

Hola VPN:s uppladdningshastigheter sjunker markant vid internationella anslutningar. Vi såg en genomsnittlig hastighetsförlust på 90% vid anslutning till USA:s västkust och 69% vid anslutning till Australien.

Skillnaden mellan Hola VPN:s nedladdnings- och uppladdningshastigheter är ett tydligt tecken på hur instabila peer-to-peer-nätverk är.

Sannolikheten att hastigheten varierar om du ansluter till en peer utanför ditt lokalområde är hög.

Se vår lista över de snabbaste VPN-tjänsterna om du vill veta vilka snabba och säkra VPN-tjänster som finns tillgängliga.

Serverplatser

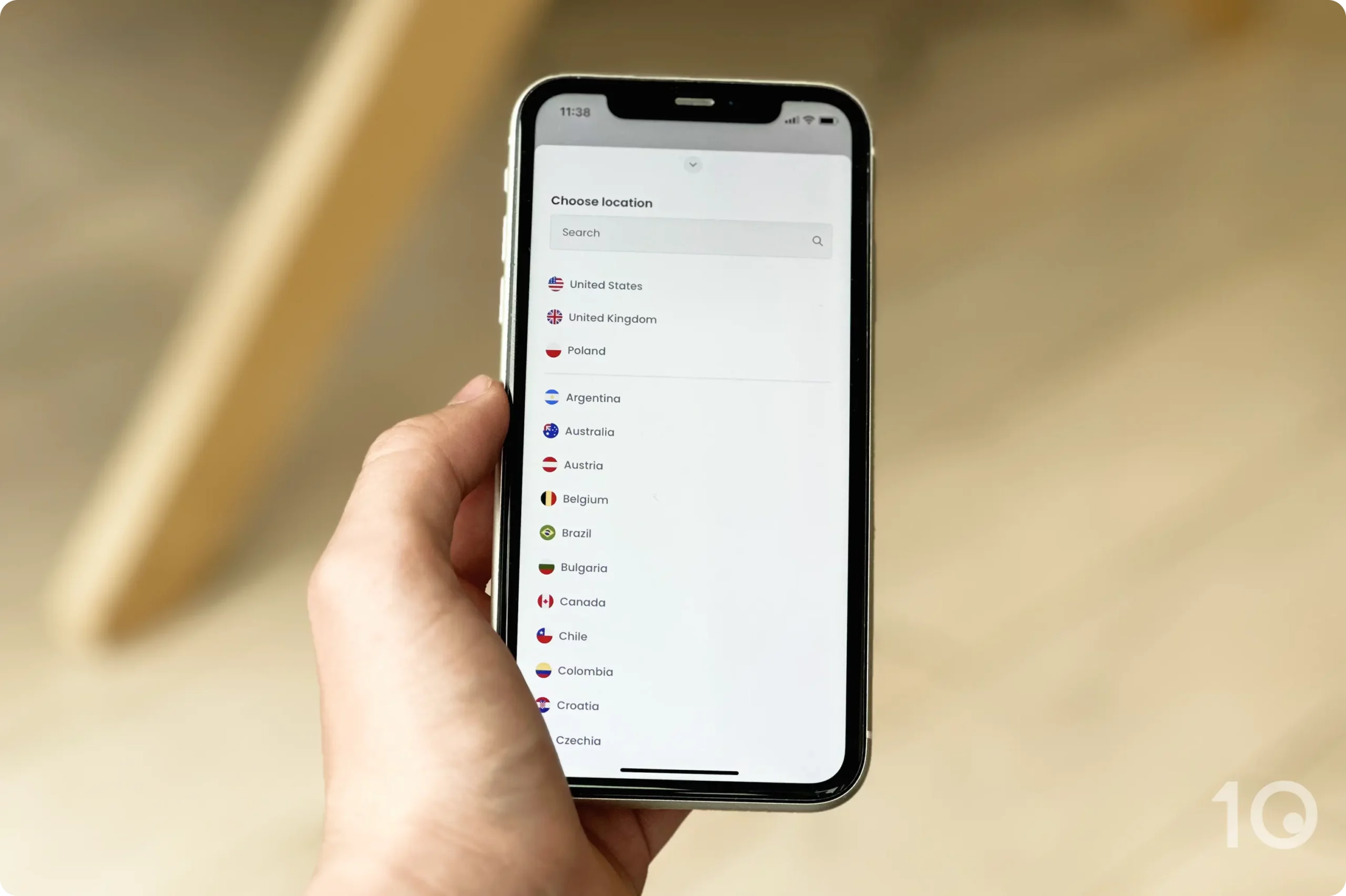

Platserna varierar beroende på peers

Hola VPN påstår att du kan ansluta till servrar i följande regioner:

| Kontinent | Antal länder |

|---|---|

| Europa | 24 |

| Asien | 8 |

| Sydamerika | 4 |

| Nordamerika | 3 |

| Afrika | 0 |

| Oceanien | 2 |

Hola VPN:s gratisversion har inget konventionellt servernätverk. Istället används ett peer-to-peer-nätverk som omdirigerar internettrafik, vilket innebär att det inte finns något fast antal platser du kan ansluta till.

Varje gång du ber appen att ansluta tilldelas du en annan användares IP-adress.

Trots detta meddelar Hola VPN inte när en plats är otillgänglig p.g.a. brist på peers.

Därmed läckte vår IP-adress ofta när vi ”anslöt” till obefintliga servrar. Appen fortsatte att visa att vi var anslutna till ett land, trots att vår IP-adress förblev densamma.

Hola VPN visar en serverlista i sin app, men den består av andra användare.

Vi ser gärna att Hola VPN inför ett ordentligt VPN-servernätverk på sin gratisversion, eller som ett absolut minimum blockerar din anslutning när det inte finns några peers i den önskade regionen.

Streaming

Kringgår geografiska blockeringar på bekostnad av din säkerhet och sekretess

Här kommer en lista över populära streamingplattformar som gratisversionen av Hola VPN fungerar med:

| Streamingplattform | Fungerar med Hola |

|---|---|

| All4 | Nej |

| Amazon Prime Video | Ja |

| BBC iPlayer | Ja |

| Disney+ | Ja |

| HBO Max | Nej |

| Hotstar India | Nej |

| Hulu | Ja |

| ITVHub | Nej |

| Netflix | Ja |

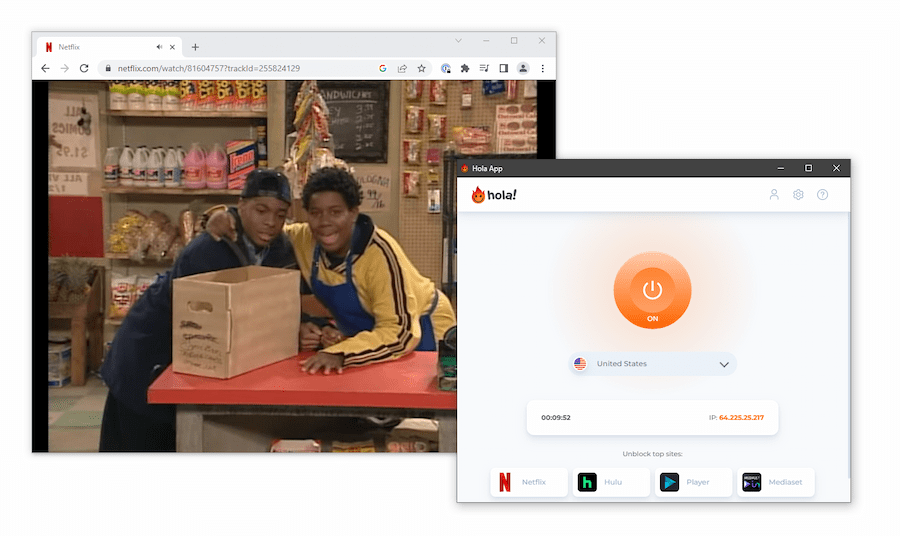

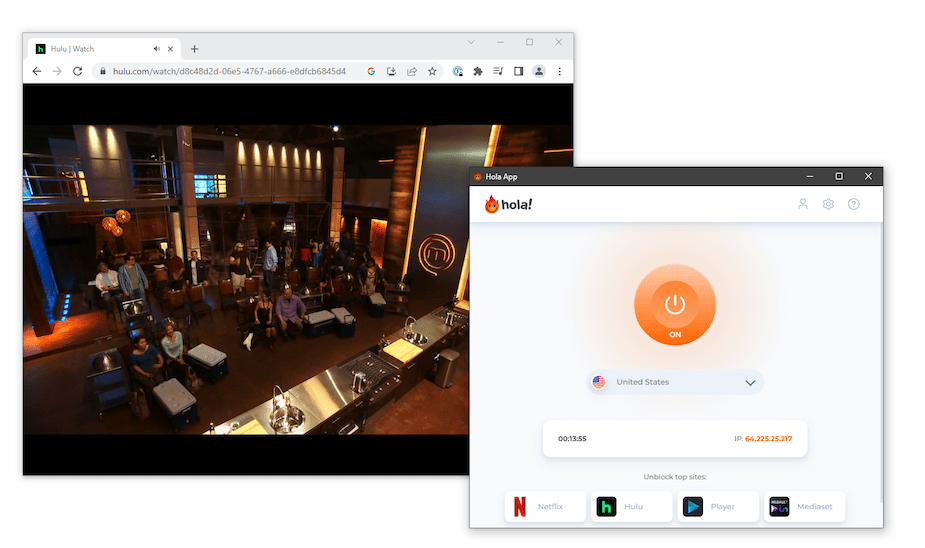

I våra senaste tester kunde Hola VPN häva blockeringen av ett imponerande antal streamingtjänster, bl.a. amerikanska Netflix, Hulu, Disney+ och Amazon Prime Video.

Vanligtvis vore detta ett riktigt bra resultat för en kostnadsfri VPN-tjänst, men p.g.a. Hola VPN:s osäkra peer-to-peer-nätverk, historia av skadlig kod och inskränkande loggningspolicy kan vi inte rekommendera den för streaming.

Risken din säkerhet utsätts för gör att det inte är värt att installera Hola VPN för att titta på geografiskt begränsat innehåll (eller för något över huvud taget).

Att Hola VPN är en peer-to-peer-tjänst innebär även att vi inte kan garantera att Hola VPN fungerar för dig, eller att den kommer fortsätta att fungera i våra tester.

Det ska också nämnas att Hola VPN inte lyckades häva blockeringen av någon streamingplattform över huvud taget i våra tidigare tester.

Det är mycket enklare och säkrare att skaffa en betal-VPN för streaming. Vi rekommenderar att använda ExpressVPN, som ger oavbruten streaming i 4K, ett egenutvecklat Smart DNS-verktyg samt åtkomst till alla stora streamingwebbplatser.

Om du vill ha ett kostnadsfritt alternativ rekommenderar vi gratisversionen av Windscribe. Den häver konsekvent blockeringen av 6 internationella Netflix-bibliotek, HBO Max och BBC iPlayer.

Häver blockeringen av amerikanska Netflix, men låg videokvalitet

I våra tester lyckades Hola VPN komma åt amerikanska Netflix. Videon laddades dock med låg kvalitet och höll samma nivå under hela testet.

Vi stötte också på konstant buffring under en 25 minuter lång video.

Hola VPN fungerade med Netflix, men videokvaliteten var dålig.

Låga hastigheter vid åtkomst till Hulu

Vi kunde även komma åt Hulu med Hola VPN, men laddningstiderna var väldigt långa. Hulus hemsida lästes inte in helt, och vissa bilder och text saknades.

Det tog flera minuter för vår Hulu-video att laddas när vi var anslutna till en Hola-server i USA.

Om att titta på Hulu är viktigt för dig rekommenderar vi ExpressVPN. Deras 16 VPN-servrar i amerikanska städer, höga anslutningshastigheter och säkra kryptering gör den till den bästa VPN-tjänsten för att kringgå geografiska blockeringar på Hulu.

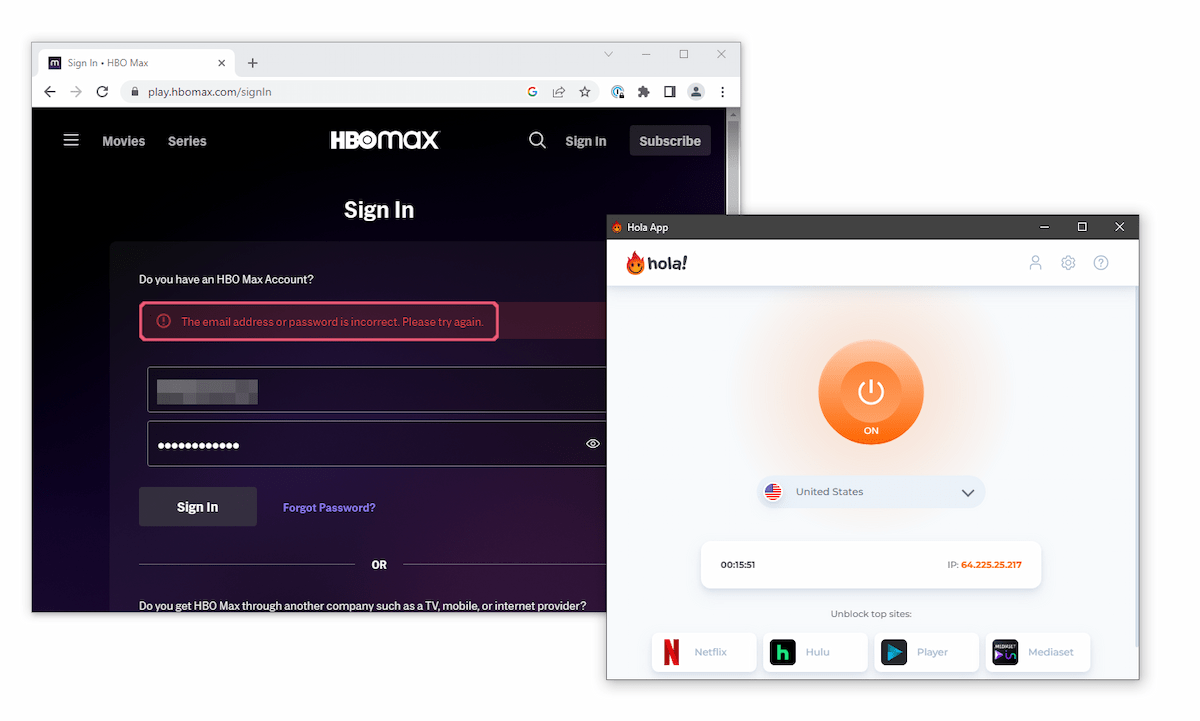

Svårt att komma åt HBO Max

Med Hola VPN aktiverat kunde vi inte komma förbi inloggningssidan på HBO Max.

Ingen av Hola VPN:s amerikanska servrar kunde komma åt HBO Max.

Vi misstänker att Hola tilldelade oss en peer i en region där HBO Max är blockerat, vilket förhindrade oss från att komma åt streamingsajten.

Detta bevisar problemet med att använda Hola VPN för streaming. Bortsett från riskerna för sekretess och säkerhet går det inte att garantera att IP-adressen du tilldelas faktiskt är registrerad på platsen du valt.

Torrenting

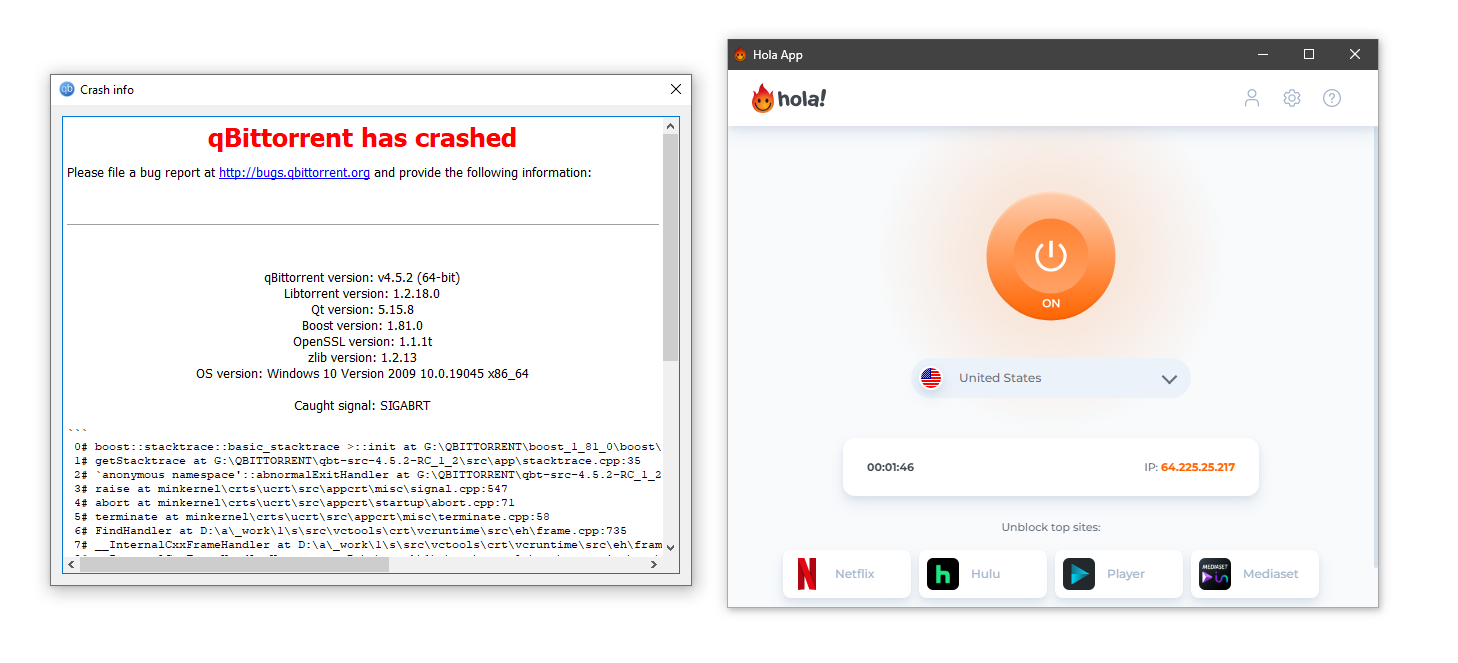

Hola VPN blockerar all BitTorrent-trafik

Här är en sammanfattning av hur Hola VPN presterade i våra senaste torrentingtester:

| Torrentingegenskap | Resultat |

|---|---|

| Genomsnittlig bithastighet vid torrenting | N/A |

| Antal P2P-servrar | N/A |

| Loggningspolicy | Inkräktande loggning |

| Kill Switch | Nej |

| Port Forwarding | Nej |

I vanliga frågor och svar på sin webbplats skriver Hola VPN uttryckligen:

”Det är inte tillåtet att använda torrentappar på vårt nätverk, och vi blockerar torrenttrafik.”

Detta gör Hola VPN inkompatibelt med alla populära torrentklienter, bl.a. qBittorent och uTorrent.

Hola VPN stängde ned vår qBittorrent-klient direkt.

Även om Hola VPN tillät torrenting hade vi rekommenderat att undvika tjänsten till varje pris.

Hola VPN erbjuder inga grundläggande sekretess- eller säkerhetsfunktioner, som är avgörande för torrenting. Där ingår VPN-kryptering, moderna tunnelprotokoll och Kill Switch.

Med Hola VPN blir din riktiga IP-adress synlig för alla vid torrenting, bl.a. din internetleverantör och myndigheter.

Dessutom loggar och lagrar Hola VPN din webbaktivitet. Det betyder att information om eventuellt upphovsrättsskyddat innehåll du laddar ned kan överlämnas till myndigheter.

Om torrenting är viktigt för dig rekommenderar vi Private Internet Access. De använder säker WireGuard- och ChaCha20-kryptering för att skydda din faktiska IP-adress och webbaktivitet.

Kringgående av censur

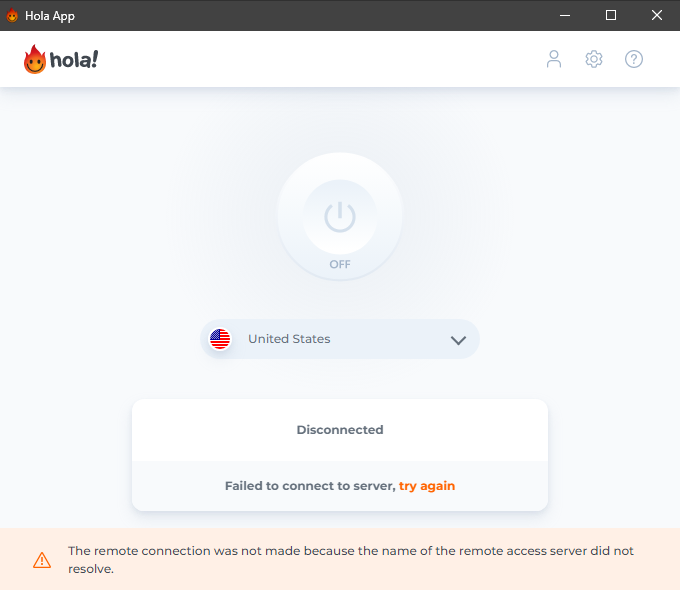

Fungerar inte i Kina och andra länder med censur

Vi testar varje VPN-tjänsts förmåga att häva blockeringen av webbplatser i Kina med en riktig server i Shanghai. Under det senaste året har Hola VPN inte lyckats ansluta en enda gång.

I våra senaste tester kunde Hola VPN:s app inte ens öppnas ordentligt. Vi får bara följande felmeddelande:

Hola VPN har aldrig fungerat i våra tester i Kina.

Vi misstänker att detta beror på att Hola använder ett peer-to-peer-nätverk utan kryptering, istället för ett faktiskt VPN-servernätverk.

Dessutom saknar Hola VPN-obfuskeringsverktyg för att komma undan den kinesiska censuren. Obfuskering kan vara alltifrån specialservrar till Stealth-protokoll, varav Hola inte har något.

Även om Hola VPN kunde kringgå censur är tjänsten för farlig att använda i censurerade länder. Den loggar alldeles för mycket data och kan inte kryptera internettrafik, vilket utsätter dig för risk.

Vi rekommenderar Astrill VPN för Kina och andra censurerade regioner. Det är en säker tjänst som fungerat i Kina i 100% av våra tester.

Säkerhet och tekniska funktioner

Inga kryptering eller grundläggande säkerhetsfunktioner

Se det begränsade urval av VPN-protokoll, krypteringskoder och extra tekniska funktioner som Hola VPN:s gratisversion erbjuder i tabellen nedan:

| Protokoll | Tillgängligt med Hola |

|---|---|

| IKEv2/IPSec | Ja |

| L2TP/IPSec | Ja |

| OpenVPN (TCP/UDP) | Nej |

| PPTP | Ja |

| WireGuard | Nej |

| Kryptering | Tillgängligt med Hola |

|---|---|

| AES-128 | Nej |

| AES-192 | Nej |

| AES-256 | Nej |

| Blowfish | Nej |

| ChaCha20 | Nej |

| Hemlig | Ja |

| Säkerhet | Tillgängligt med Hola |

|---|---|

| Blockering av DNS-läckor | Nej |

| Blockering av IPv6-läckor | Nej |

| Blockering av WebRTC-läckor | Nej |

| Diskless Servers | Nej |

| DNS från första part | Nej |

| Kill Switch för VPN | Ja |

| Stöder TCP-port 443 | Nej |

| Avancerade funktioner | Tillgängligt med Hola |

|---|---|

| Annonsblockerare | Ja |

| Dedikerad IP-adress | Nej |

| Dubbel VPN | Nej |

| SOCKS | Nej |

| Split Tunneling | Nej |

| Spårarblockerare | Nej |

| Statisk IP | Nej |

| Tor over VPN-server | Nej |

Osäkert peer-to-peer-nätverk

Holas kostnadsfria version leder din trafik genom andra användares enheter för att förfalska din IP-adress och komma runt blockeringar av webbplatser.

Det innebär att andra användare kan använda din IP-adress och göra vad de vill med den. Det är farligt eftersom din IP-adress kan användas till kriminell aktivitet som sedan kan kopplas till din identitet och hemadress.

”Adios, Hola!”, en webbplats som skapats av nio säkerhetsforskare, hävdar att Hola är ”skadligt för internet som helhet och deras användare i synnerhet” och kallar det ett ”dåligt skyddat botnet” med ”allvarliga konsekvenser”.

Forskarna på Adios, Hola! upptäckte olika sårbarheter i Hola VPN-arkitekturen, däribland en som tillät vem som helst att köra program på din dator.

Enligt webbplatsen har Hola korrigerat några av dessa sårbarheter, men andra finns fortfarande kvar.

Ett exempel på detta inträffade i maj 2015, när 8chan-grundaren Fredrick Brennan hävdade att hans webbplats hade utsatts för en distribuerad överbelastningsattack av användare som utnyttjat Hola-nätverket, vilket Hola VPN:s medgrundare Vilenski senare bekräftade.

Hola VPN är också sårbar för IP-adressläckor och har underlättat dataskrapning enligt cybersäkerhetsföretaget Trend Micro.

Hola VPN saknar grundläggande säkerhetsfunktioner

Hola VPN:s mobilappar använder förlegade och osäkra PPTP och har ingen kryptering. Din internettrafik lämnas okrypterad och leds genom ett lätthackat tunnelprotokoll.

Kort sagt är det inte säkert att använda Hola VPN på mobilen.

På Windows använder Hola VPN protokollet IKEv2/IPSec som standard, men på webbplatsen står det att appen kan byta till PPTP för att kringgå särskilda geografiska blockeringar.

Vi hittade även en rullgardinsmeny med olika krypteringskoder, där AES-256 angavs som standard.

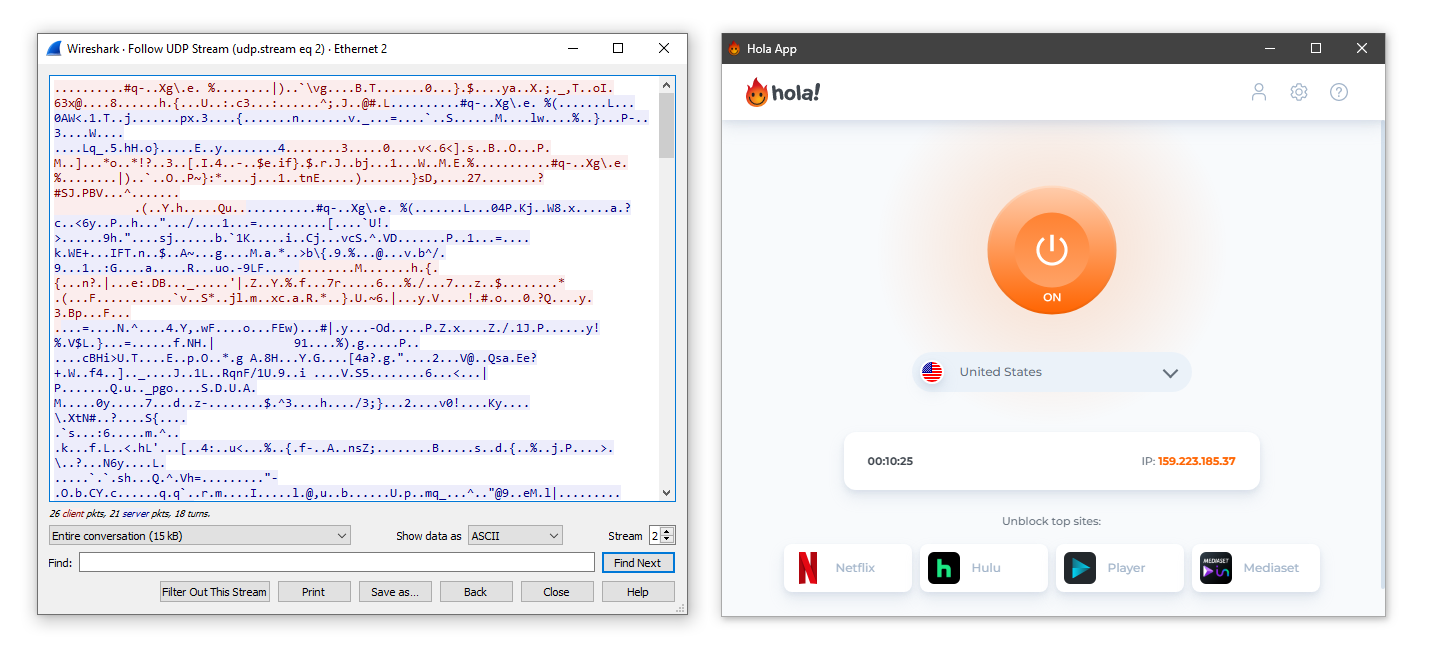

Vi bekräftade detta med paketinspekteringsverktyget Wireshark. Alla våra datapaket visade osammanhängande symboler omgivna av IKEv2-/IPSec-protokollet och höll vår internetaktivitet privat.

Hola VPN krypterar bara trafik på PC-appen.

Även om detta är en förbättring jämfört med mobilapparna har IKEv2-/IPSec-protokollet sluten källkod och kända säkerhetsbrister.

Vi ser gärna att Hola VPN inför säkra tunnelprotokoll med öppen källkod som OpenVPN eller WireGuard. Det skulle öka förtroendet och säkerställa att personliga uppgifter hålls privata.

Vi kunde inte testa macOS-appen eftersom den blockerade vår internetåtkomst. Eftersom vi inte kunde hitta något av protokollen i inställningsmenyn kände vi dock att det var osannolikt att den använder ordentlig kryptering eller tunnelprotokoll.

Felaktig Kill Switch med begränsad tillgänglighet

Det är bara Hola VPN:s app för Windows som utrustats med en Kill Switch. Hola-användare på mobil och macOS har inget skydd om VPN-anslutningen skulle förloras.

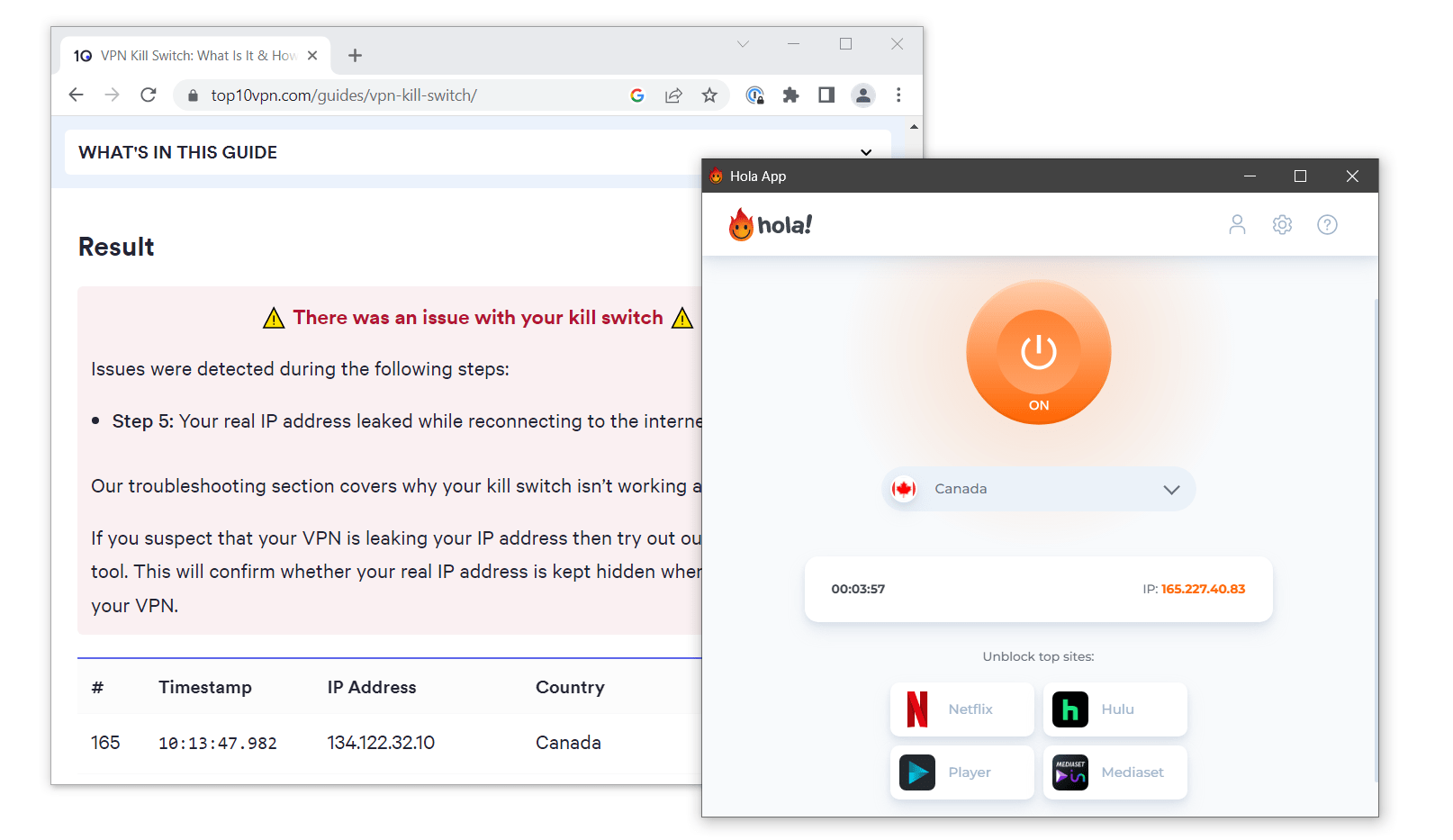

Vi körde tjänstens Kill Switch för Windows genom vårt egenutvecklade testverktyg för Kill Switch och upptäckte att den även läckte vår riktiga IP-adress:

Vi upptäckte en IP-läcka när vi återanslöt till internet.

Tekniska funktioner vi gärna ser

Hola VPN saknar de grundläggande tekniska funktioner vi förväntar oss att alla VPN-tjänster har. Här kommer en sammanfattning av de viktigaste som saknas:

- VPN-servernätverk som leder internettrafik på ett säkert sätt utan att förlita sig på andra användares IP-adresser.

- AES-256-kryptering på alla appar för att skydda din data och dölja din aktivitet på nätet.

- Moderna VPN-protokoll som WireGuard och OpenVPN som skyddar din internettrafik. De är snabba, har öppen källkod och saknar kända säkerhetsproblem.

- Kill Switch som förhindrar att personuppgifter läcker om VPN-anslutningen skulle förloras.

- Skydd mot IPv4- och IPv6-läckor för att garantera att din faktiska IP-adress hålls privat.

Enhets- och operativsystemskompatibilitet

Grundläggande appkompatibilitet med historia av skadlig kod

Appar

Hola VPN går att installera på följande enheter:

Windows

Mac

iOS

Hola VPN:s app för Android har tagits bort från Google Play Butik efter rapporter om att den innehöll skadlig kod.

Hola VPN har svarat genom att släppa särkilda appar för Samsung och Huawei, men lämnar fortfarande många Android-användare utanför.

Det här är nästan unikt bland VPN-tjänster och understryker Holas dåliga enhetskompatibilitet. T.o.m. kostnadsfria VPN-tjänster brukar ha appar för både iOS och Android.

Webbläsartillägg

Du kan hämta Hola VPN:s webbläsartillägg på följande webbläsare:

Chrome

Microsoft Edge

Firefox

Opera

Google tog bort Hola VPN:s Chrome-tillägg från Chrome Web Store i september 2021 p.g.a. problem med skadlig kod.

Trots att det återinförts råder vi dig att inte installera Hola VPN på Chrome.

Holas webbläsartillägg fungerar på webbläsarnivå. Det ändrar alltså inte IP-adressen för all trafik som är kopplad till appar utanför din webbläsare och det använder inte kryptering.

Enligt Hola VPN fungerar deras webbläsartillägg ”som en vanlig VPN-tjänst”. Detta innebär att de inte är en del av peer-to-peer-nätverket, så din IP-adress används åtminstone inte av främlingar.

Användarvänlighet

Lättanvända och avskalade appar

Det är enkelt att komma igång med Hola VPN på iOS – processen tog mindre än två minuter när vi testade. Bara hämta appen från appbutiken och godkänn förfrågningarna så är det klart.

På Windows och macOS är processen något mer komplicerad. Om du trycker på hämtningsknappen installeras både en app och ett webbläsartillägg. Det kändes förvirrande till en början och det framgick inte vilket program det var tänkt att vi skulle använda.

Du måste även verifiera din e-postadress under registreringsprocessen – något som är ovanligt för en kostnadsfri VPN-tjänst.

Nedan berättar vi mer om vår upplevelse när vi provade Hola VPN:s olika appar.

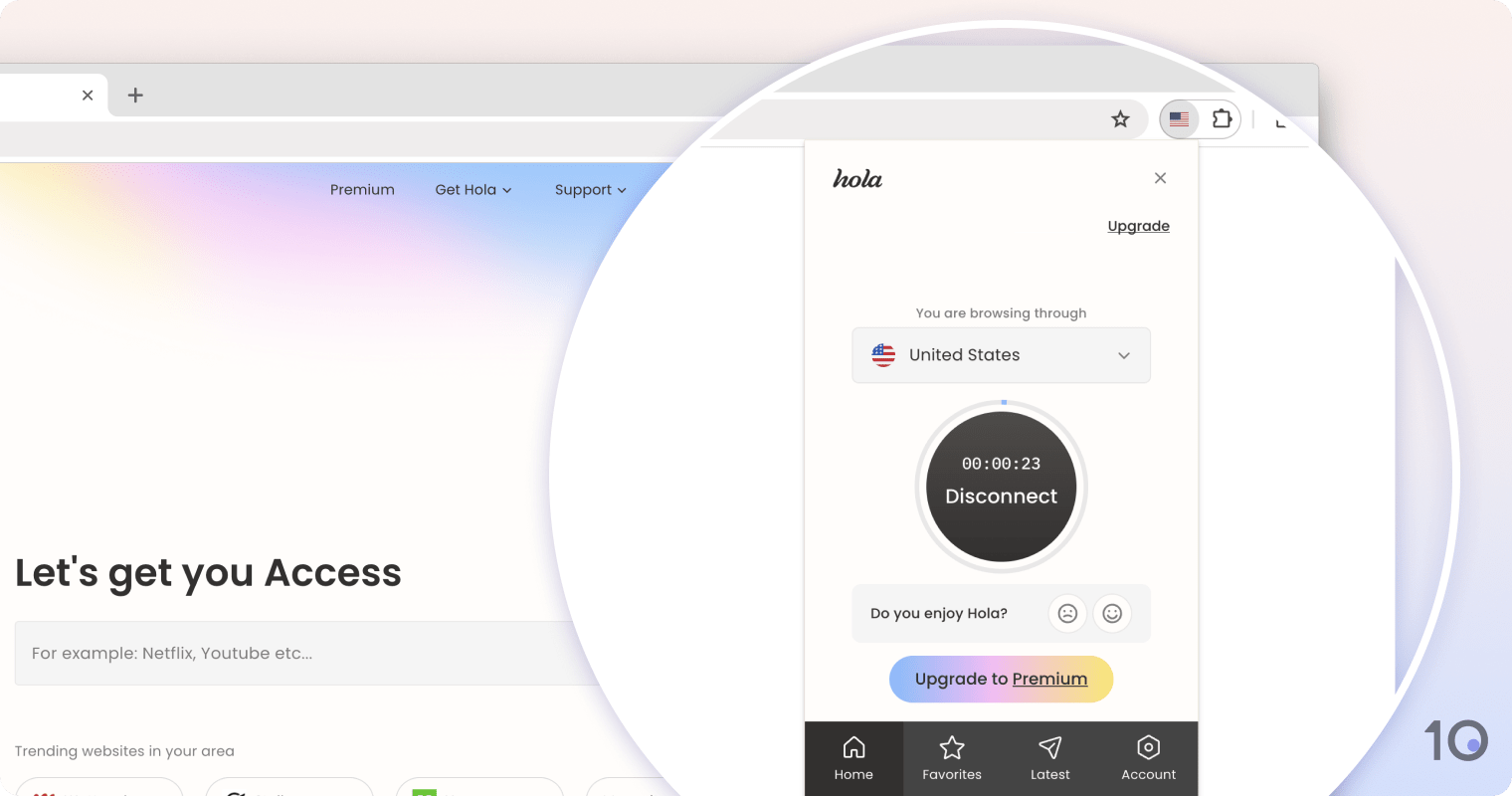

Stationär och bärbar dator (Windows och Mac)

Utseendemässigt är Holas datorappar nästan identiska. De har en enkel vit bakgrund och en stor på-/av-knapp i mitten. De är lätta att använda och att byta mellan plattformar känns sömlöst.

Vi gillade särskilt att det gick att ändra storleken på båda datorapparna. Det kom väl till pass när vi ville använda programmet på en mindre skärm.

Den största skillnaden är att Windows-appen har flera extrainställningar, medan macOS är begränsat till en serverlista och en anslutningsknapp.

På Windows kan du välja olika krypteringskoder från en rullgardinsmeny och välja ut appar som ska omfattas av Kill Switch. Genom att bocka för ”manual server selection” kan du se serverbelastningen i procent för individuella noder. Det är ett bra sätt att undvika överbelastade peers och maximera din anslutningshastighet.

Användarupplevelsen är betydligt sämre på macOS. Där måste du godkänna en förfrågan om “VPN settings change” varje gång du vill ansluta till en ny server, vilket blir irriterande och begränsande i längden.

Hola VPN:s macOS-app lyckades sällan läsa in webbplatser. Vi fick ingen förklaring för detta och det hindrade oss från att utföra hela vår testprocess.

Mobil (iOS)

Hola VPN:s iOS-app är identisk med macOS-appen både vad gäller funktion och design.

Appen är snygg och väldesignad. Den vita bakgrunden känns utsträckt på en dator och passar en iPhones mått bättre.

Precis som på macOS finns inga inställningar eller avancerade funktioner. Där ingår en Kill Switch, kryptering och tunnelprotokoll.

Hola VPN begränsar dig till en timmes kostnadsfri VPN-användning innan du ombeds att antingen uppgradera till betalabonnemanget eller vänta i en minut. Det är frustrerande och störde vår testprocess rejält.

Vi är också oroliga för säkerhets- och sekretessrisken det innebär för ovetande användare när VPN-anslutningen plötsligt bryts efter en timme.

Vi ser gärna att Hola VPN följer IPVanishs iOS-appdesign och inför mobilspecifika funktioner. IPVanish stöder t.ex. Siri-genvägar som gör det möjligt för användare att snabbt påbörja och avbryta VPN-anslutningen.

Apple TV

Hola VPN:s app för Apple TV har samma avskalade design som motsvarigheterna för dator och iOS, med en anslutningsknapp i mitten mot vit bakgrund.

Vi uppskattar det stilrena och förenklade gränssnittet, men Hola VPN:s app för Apple TV är jobbig att använda.

Varje gång du ansluter till en server öppnas en ruta som frågar om VPN-tjänsten fungerar bra, och detta går inte att inaktivera. Du kan välja Yes för att stänga meddelandet, men det är svårt att flytta pekaren till knappen eftersom man ofta råkar öppna serverlistan.

Dessutom finns en permanent knapp för uppgradering till premium högst upp till vänster som också är lätt att råka komma åt, eftersom den sitter mellan hem- och anslutningsknappen.

Kundsupport

Ohjälpsamma vanliga frågor och svar samt e-postsupport

Du kan nå Hola VPN:s kundsupport på följande sätt:

| Kundsupport | Tillgängligt med Hola |

|---|---|

| Chattbot | Nej |

| E-post | Ja |

| E-postsupport via onlineformulär | Nej |

| Instruktionsvideor | Nej |

| Onlineresurser | Ja |

| Support via e-post dygnet runt | Nej |

| Support via livechatt | Nej |

| Support via livechatt dygnet runt | Nej |

Holas kundsupport består av ett ärendesystem via e-post och ett hjälpcenter fullt med vanliga frågor och svar, felsökningsguider och installationsinstruktioner.

Vi upplevde att den skriftliga supporten varierade kvalitetsmässigt. Installationsguiderna innehåller användbar information, men de generella frågorna och svaren fungerar mer som en ansvarsfriskrivning för Holas olämpliga rutiner.

Alla guider är fulla av stavfel och dåligt konstruerade meningar som är svåra att läsa.

Det är inte heller tydligt var supportcentret finns på webbplatsen.

Till en början tyckte vi att medarbetarna på e-postsupporten var ohjälpsamma, och mestadels hänvisade till hjälpcentret. Efter fortsatt kommunikation fick vi dock en del användbara och kunniga svar.

Det är en stor förbättring jämfört med våra tidigare upplevelser av Hola VPN, där de flesta av våra frågor ignorerades.

För att förbättras ännu mer föreslår vi att Hola inför support via livechatt för snabbare svar och mer ingående korrespondens.

De bästa VPN-tjänsterna, som NordVPN och CyberGhost, har livechattar som är öppna dygnet runt och kan erbjuda hjälp när som helst.